時間回到八月底,幾個公開的論壇開始出現一些發文,使用者上來抱怨收到奇怪的簡訊內容,例如:“XXX,這是那天我們遊玩的照片,都在相簿裡”。我們深入追蹤,發現這一波簡訊是經過縝密的設計,利用使用者對於訊息內容的好奇,誘使手機使用者安裝帶有連接遠端伺服器的木馬應用程式,最後達成利用小額付費方式盜取金錢或遊戲卡點數的目的。

在很多付費或是網路購物的系統,為了增加安全性,除了使用傳統帳號密碼的形式,還會加入其他方式用來驗證是否為使用者本人,這樣的做法稱之為兩階段認證或雙因素認證(Two factor authentication) 。在兩階段認證的實際應用上,使用簡訊來當作認證的第二步驟,是非常普遍的做法。這個機制的假設基礎為門號於申請時已經跟個人身分綁定,手機也幾乎是每個使用者會隨身攜帶,而簡訊為低廉的訊息發送管道而且可達性(reachability)也比其他網路好。另外基於安全的假設是,簡訊是透過電訊網路傳遞,安全性一般說來比IP網路較高;而且簡訊也僅限於能接觸到手機的使用者才能看到。然而這樣的假設在傳統手機上還蠻成立的,但是在智慧型手機時代,其實事情有了許多變化,尤其是 Android 手機。

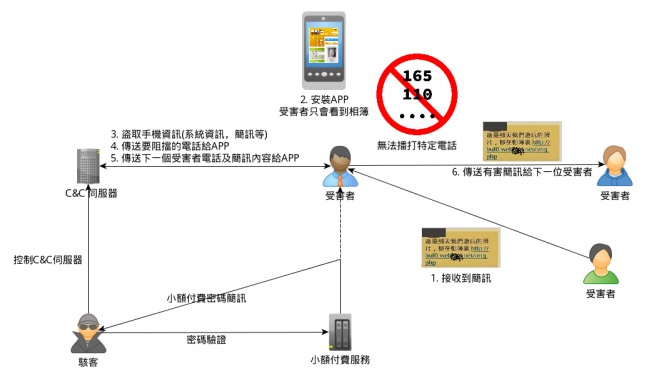

簡訊詐騙小額付款案件攻擊模式

經分析後,本次的攻擊運作流程如下:

圖1、簡訊病毒關係圖(圖片來源:義集思安全實驗室提供,2013/11)

1.當受害者接收到一個陌生電話傳來的簡訊,像是“XXX,這是那天我們遊玩的照片,都在相簿裡http://buf0.xxxxx.net/img.php“,開頭就是受害者的名字,受害者可能就會認為應該是認識的人傳來的簡訊,不疑有他的按下那個連結。

2. 當受害者點了連結之後,手機會下載一個APP並要求受害者安裝,因為受害者認為是認識的人傳來的簡訊,所以就接受並且安裝APP,其實這個APP是駭客製作的惡意APP。當使用者執行這個惡意APP的時候,雖然還是可以看到相簿,但是相簿根本就是別人的照片。

3. 當受害者此時發覺不對勁的時候已經來不及了,因為當受害者執行惡意APP之後,惡意APP其實已經將使用者手機的資訊(例如:系統資訊、簡訊等)傳回到C&C 伺服器,並將此惡意APP隱藏起來當作後門APP方便之後對受害者手機的控制。

4. 當受害者發覺不對想打電話至165求證時,會發現怎麼打電話就是會被掛斷,這是因為當受害者瀏覽相簿的同時,其實惡意的APP已經跟C&C 伺服器連接,並從C&C 伺服器取得了幾組的電話號碼存在惡意APP中,當惡意APP發現受害者想打電話給這幾組電話的時候,會自動的將電話掛斷,讓受害者無法透過手機來打電話求證或是報警。

5. and 6. 在受害者瀏覽相簿的同時,除了無法打電話求證之外,惡意APP也從C&C 伺服器那取得了下一個受害者的電話及簡訊內容,並且透過使用者的手機傳送此封簡訊,讓下一個受害者也可以上當受騙,成為駭客的殭屍手機以利駭客控制。

當受害者發現相簿不是如簡訊所說的是出去遊玩的照片時,或是會覺得可能是誰惡做劇而不以為意,但是當受害者收到手機帳單時就會發現這並不是一個惡做劇,因為在帳單上多了幾千元小額付款的費用,此時才會發現原來那個APP是一個有問題的APP(當然也有可能受害者不會連想到是那個APP的問題)。

惡意APP除了會做上面的事之外,其實駭客還可以透過惡意APP攔截簡訊。駭客可以從他架設的C&C 伺服器得知有哪些受害者的手機安裝了惡意APP,因為惡意APP會將受害者的手機資訊傳回到C&C 伺服器中,所以駭客只要從C&C 伺服器中就可以拿到受害者的資料,去購買小額付費的遊戲點數卡或是其他產品,當駭客用受害者的資料去購買小額付費的產品時,小額付費服務的系統會傳送一個認證的簡訊給受害者,但是因為惡意APP可以攔截簡訊,所以駭客可以透過惡意APP將小額付費服務系統傳送的簡訊攔截並傳回C&C 伺服器,而駭客只要從C&C 伺服器中就可以得到認證碼而完成小額付費的流程。然而此時的受害者因為簡訊被惡意APP攔截傳回C&C 伺服器而沒有收到小額付費認證簡訊,因此受害者根本就不知道駭客利用他的資料去購買小額付費的產品,所以受害者只有在收到帳單的時候才會發現,自己的資料被拿去購買小額付費的產品。

簡訊攻擊事件帶來的啟示

從這次的案例分析結果來看,我們可以得到一些啟示:

一、個資外洩的影響比一般人所知的更為嚴重

個資外洩的傷害與一般攻擊不同,具有流傳性與累加性,一般的攻擊多為一次性,例如資料被竄改、系統被入侵破壞,被盜刷等;但個資一旦流出,就會在各個不法集團手中,透過黑市販賣或其他的交換模式,不斷流傳與累加。有受害者跟我們反應,收到的是七、八年前的舊名字,或是該號碼過戶前的姓名,也有受害者反應,接連收到多次的攻擊簡訊。由此可知,個資一旦外洩,再被利用的機率相當高,非常難以杜絕。

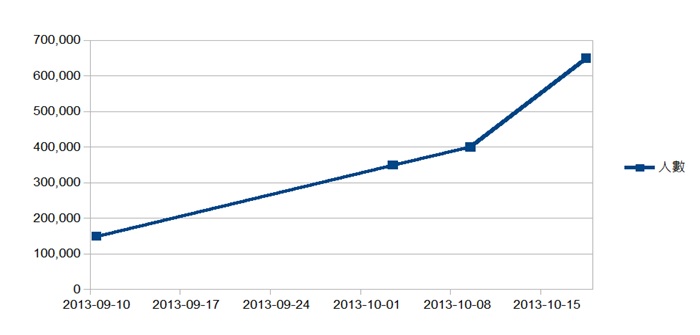

圖2、本案例駭客掌握個資數目統計(資料來源:義集思安全實驗室提供,2013/11)

二、切勿輕忽社交工程攻擊

這次的社交工程攻擊結合了真實姓名與時事,據義集思安全實驗室統計,在中秋節後發送的:「我們中秋烤肉的照片,好多人喔」,以及之後「看著這些照片,好懷念以前的日子喔」的成功率,相較其他的而言高出許多,很多人因為簡訊內容有自己的名字,加上就是最近發生的事情,或想說是老友或同學聯絡就不疑有他,很立即地點擊網址,並安裝手機應用程式,結果中毒。早期詐騙常用的:「你還記得我嗎」則不易成功,可見民眾已較有戒心。這次的病毒只是按照駭客手上的名單發送,若是結合竊取通訊錄,依照通訊錄發送給親友的話,災情可能會更加嚴重。

圖3、駭客簡訊內容截圖(圖片來源:眾多網友提供,義集思實驗室整理,2013/11)

病毒簡訊內容:

[真實姓名] 上次同學聚會的照片,大家都有來,好熱鬧喔

[真實姓名] 你還記得我嗎

[真實姓名] 前幾天我在墾丁拍的照片,你覺得哪張最好看

[真實姓名] 忘記把照片發你了,好多你的

[真實姓名] 我們中秋烤肉的照片,好多人喔

[真實姓名] 我和表妹一起旅行的照片,好想再去一次哦

[真實姓名] 我和表妹的旅行照片,好想再去一次哦

[真實姓名] 我生日那天的照片,人好多好開心喔

[真實姓名] 這個被偷拍的是你ㄇ

[真實姓名] 這是上次我們去拍照的地方,你沒來好可惜喔

[真實姓名] 這是上次我們去的神秘地方,你沒來可惜喔

[真實姓名] 這是上次聚會的照片,你好好笑哦

[真實姓名] 這是上次聚餐的照片,你不在好可惜喔

[真實姓名] 這是我和表妹一起旅遊的照片,好想在去一次哦

[真實姓名] 這是我和表妹的旅行照片,好想再去一次

[真實姓名] 這是我和表妹的旅行照片,好想再去一次哦

[真實姓名] 這是我朋友的結婚照,太搞笑了

[真實姓名] 這是我爸新交的女朋友,是你同學

[真實姓名] 這是表姐在日本的留學生活,變了好多呢

[真實姓名] 這是那天你沒來的照片,我被整慘了

[真實姓名] 這是那天大家一起玩的照片,大家玩的好開心哦

[真實姓名] 這是那天我們遊玩的照片,都在相簿裏

[真實姓名] 這是那天我和你一起拍的照片,你笑的好難看哦

[真實姓名] 這是那晚你沒來的照片,我被整慘了

[真實姓名] 那天你沒來我們玩的好瘋,我被整慘了

[真實姓名] 看這這些照片,好還念以前的日子喔

[真實姓名] 這是我去泰國的照片,好懷念哦

[真實姓名] 我前幾天去宜蘭,拍了好多照片,都在相簿裏

[真實姓名] 著這些照片,好懷念以前的日子喔

[真實姓名] 看著這些照片,好懷念以前的日子喔

[真實姓名] 看看我現在的照片能想起來老同學我是誰嗎猜不對就別聯絡我^^.智慧手機點這裡

[真實姓名] 我挑選了幾張相片,你看下哪張好看

[真實姓名] 我挑選了幾張相片,你看下好看嗎

[真實姓名] 我挑選了幾張相片,哪一張比較好看呢

[真實姓名] 我挑選了幾張相片,哪一張比較好看

[真實姓名] 超搞笑的動圖,如果你笑了記得給我贊喔

[真實姓名] 超搞笑的動圖,我都笑翻了,給你看一下

[真實姓名] 超搞笑的動圖,笑了記得給我贊喔

[真實姓名] 上次唱歌的照片,你的都好搞笑喔

三、手機病毒比電腦病毒更危險

對一般家庭使用者而言,家中的電腦可能只用來上網,既沒有敏感或機密資訊,系統壞了也沒差,少一項娛樂而已,但手機病毒就不是那麼一回事了,通常智慧型手機的通訊錄內,會有家人及親友的姓名、電話、地址甚至生日,皆屬敏感資料,也是駭客很喜歡盜取的目標,目前已有不少手機病毒,會依照通訊錄內的資料傳送病毒訊息,一旦中毒將同時成為受害者與加害者,加害的還是自己的親友!有些手機病毒則是會在背景錄音、錄影,或是偷取GPS定位資訊,侵犯個人隱私;抑或盜發付費簡訊、盜播付費電話,或利用盜取簡訊的方式,進行小額付費功能,對受害者造成實質的金錢損失。這次的案例中,中毒的受害者會發送大量簡訊給其他人,很多人收到不認識的號碼發送簡訊,簡訊內容又直接寫明自己的名字,使得不少人都回撥或回傳簡訊給中毒的受害者,結果直接騷擾到受害者,甚至有受害者反應,整個晚上簡訊及手機響個不停,最後都不敢接,因為不知怎麼跟對方解釋.....變成了直接對人攻擊的另類DDoS。若是發送的簡訊內容,包含了毀謗或謠言等不當資訊,甚至還可能讓受害者吃上官司。

四、手機殭屍網路將日益猖獗

本次案例中,駭客透過 C&C 伺服器統一控制受害手機的一舉一動,包含發送哪些簡訊、阻擋哪些電話,與進行小額付費等,透過殭屍網路,駭客行蹤將難以追查,由於發送簡訊的多為一般民眾、其他受害者,撥打165反詐騙專線查詢也沒用,也由於此攻擊模式同時利用電信網路、電腦網路與遊戲網路,橫跨不同領域甚至國家,需要電信業者、網路業者與遊戲業者多方合作追蹤,使得調查變得十分困難。

五、兩階段認證(Two factor authentication) 需謹慎規劃

兩階段認證的其中一個重點就是在於,兩種驗證之獨立性,前文已提過,智慧型手機的出現,改變了IP網路與電訊網路之獨立性,現行智慧型手機已經集E-mail、簡訊與各種通訊軟體於一身,因此,不論對於網路服務業者、電信商以及企業本身,必須謹慎思考,目前依賴簡訊作兩階段認證的把關,是否太過於脆弱,容易造成資安的風險。也許加上一些能辨別真人和機器的圖靈測試方法(Turing Test),會增強系統安全性,避免被木馬病毒偷取Token就得逞。目前實驗和研究中的方法,如利用聲紋加上互動性問答辨識等等。

Gartner於今年中發佈的全球手機市場報告指出,智慧型手機的出貨量已超越傳統功能型手機,但目前大眾對智慧型手機的風險,並不是太了解,其實對個人用戶而言,養成良好習慣,不隨意安裝非官方軟體,並於手機上安裝至少一家防毒軟體,都有助於避免陷入這樣的風險。對企業而言,則應立即檢視現行兩階段認證的強度,並定期重新審視,科技的進步是否使既有的機制出現新的風險。而近期義集思安全實驗室已觀察到,有數個針對性的手機病毒,除了會躲避模擬器與沙盒(sandbox)的偵測外,還會判斷手機的所在地區、手機廠牌及有無安裝特定的APP或防毒軟體,因此對政府單位而言,應加緊腳步,強化民眾對資安的認知,並整合國內各個單位與資源,建立有效的追查與防禦機制。

對於此次大規模的簡訊病毒,鴻璟科技旗下之義集思安全實驗室掌握了駭客後台的部份手機號碼資料,特別製作了一個簡單的網站,供大家查詢手機號碼是否已遭駭客掌握。

本文作者為義集思安全實驗室 簡士偉(技術長) / 李文平(網安服務部主管) / 鄭奇政(網安工程師),義集思安全實驗室致力於Android安全研究,與針對Android 平台設計的資安保護軟體。