前篇文章【事前準備】面對APT 除了買產品你還能做的許多,主要在討論企業在面對APT攻擊時應有的一些思維,接下來要談的就是產品面的東西,因為不管再好的防護策略,最後都要IT工具來完成。在「【經驗分享】迎戰APT 所有人都要做好被攻擊的心理準備」文中提到,APT攻擊的三個階段與防禦重點,由於駭客最終目的是進到主機竊取資料,因此我們加上第4階段,並依據網路入口偵測、網路出口與內網安全、主機安全分成三篇系列文章,分別介紹相對應的解決方案與因應重點(表1)。

表1、APT攻擊4個階段與防禦重點

|

階段

|

防禦重點

|

對應文章

|

|

第一階段:

攻擊

|

(1)偵測及阻擋社交工程郵件

|

【解決方案-1】網路入口偵測 建立APT威脅的第一道防線

|

|

第二階段:

控制

|

(2)阻擋軟體弱點被觸發

(3)阻擋駭客自行安裝惡意程式

|

【解決方案-1】網路入口偵測 建立APT威脅的第一道防線

|

|

第三階段:

散播擴散

|

(4)偵測與阻擋駭客C&C連線

(5)偵測內網中的駭客活動

|

【解決方案-2】網路出口擋C&C連線 內網監控避免擴散

|

|

第四階段:

竊取機密資料

|

(6)保護重要主機或檔案伺服器

|

【解決方案-3】APT因應重點 做好主機監控

|

其實,資安人科技網在去(2012)年便曾介紹過APT相關解決方案,當時市場選擇並不多,所介紹的不管是艾斯酷博、趨勢或FireEye較偏向是針對APT所設計的專屬設備;但其他的資安廠商當然不會眼睜睜放過此一「商機」,在過去一年來透過更新或強化的方式,對APT威脅開發出相對的防護功能,在既有產品優勢下去分食這塊市場大餅。所以下面我們將介紹非專屬設備、但也具APT阻擋功能的解決方案,提供企業除專屬設備外的另一種選擇。

APT威脅不能僅靠單點防護

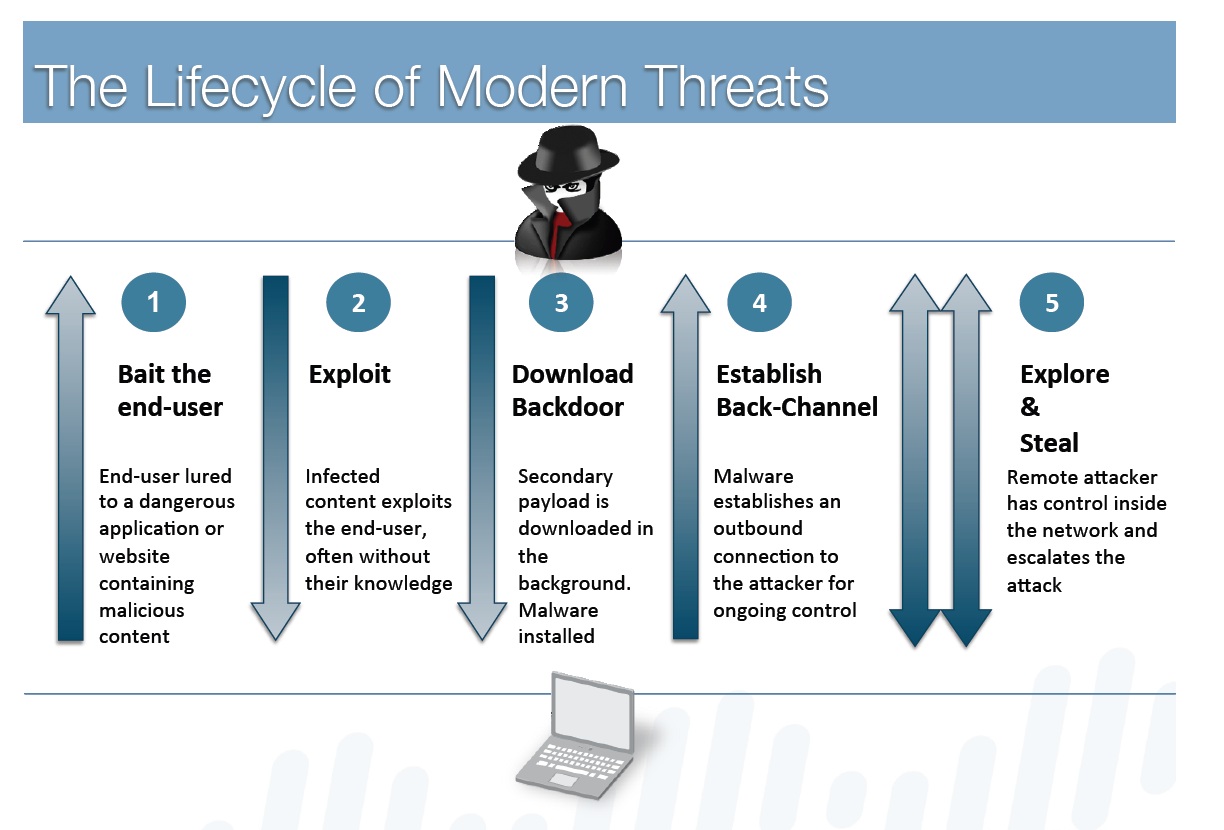

APT攻擊之所以令人防不勝防的原因在於其計畫縝密且攻擊手法複雜多樣,但也正因結合多種攻擊手法,使得不同資安廠商可以從這些攻擊手法中依據自己擅長的技術領域去研究設計,為自己的產品增加APT的防護功能,這也是推出APT防禦模組廠商的利基點。Palo Alto Networks大中華區技術總監梁耀康便強調:「APT攻擊是一個cycle,由不同的step來組合完成,不是只有單單的惡意軟體攻擊,所以APT防護也不能僅從單點的防禦來下手。」

而在討論非專屬設備但也具APT防護功能的產品前,我們得再回頭複習一下APT常見的攻擊步驟。如圖1所示,首先是透過社交郵件誘使使用者有機會接觸到具惡意內容的附檔或網頁連結,接著當使用者開啟郵件中具零時差漏洞的附檔文件,或點擊網站中的惡意連結時就完成首波的入侵行動。

第三步就是開始下載安裝惡意後門程式,這裡要特別說明為何不在附檔中直接夾帶惡意程式,而要再一次利用下載方式來完成後門軟體的安裝?這是因為一般透過PDF或Excel附檔中夾帶的惡意程式碼功能有限,而且直接將整個惡意程式放入,不僅增加檔案大小也更容易被防毒軟體發現。FireEye技術經理林秉忠更補充,這種透過連結下載惡意程式主體的方式,也有助攻擊者隨時更新惡意程式以躲避防毒軟體或其他安全機制的偵測。

圖1、APT攻擊常見的5步驟。(資料來源:Palo Alto)

再來遭感染的電腦便會開始與外部的C&C中繼站建立連線,接受駭客的指令進行後續的刺探入侵、在內網擴散…等行動;最後就是竊取到駭客所需的機密資料,並回傳至C&C中繼站。

阻擋含有惡意威脅的社交郵件

從上述攻擊步驟來看的話,一開始就要阻擋社交工程郵件進入企業並被員工開啟而觸發夾檔中的零時差漏洞攻擊,或是點選郵件中的惡意連結,關於員工社交工程演練的部分在前篇文章已有討論,而像FireEye、艾斯酷博也都有針對APT郵件推出專屬的郵件過濾產品。 另外,阿碼科技也在今(2013)年引進proofpoint郵件安全解決方案,但目前僅能偵測郵件中的惡意連結,和前述二者不同處為,其在分析郵件中的網址連結是否為惡意前,還會使用BigData技術分析共40個郵件相關資訊,如:寄件者IP、姓名、往來頻率...等,以識別該封郵件是否為惡意。

另外,有些郵件閘道廠商也推出社交郵件偵測的模組選項,Openfind產品經理林家正指出,其偵測惡意郵件的方式有3種:

1. 與艾斯酷博合作,提供雲端沙箱檢測服務,偵測附件檔案有沒有異常;

2. 把附件轉成影像檔,使用者透過預覽方式確認附件內容有無異常,但若是加密檔案則無法預覽,此時可結合管理政策來降低風險,如:只要是加密檔案一律先攔阻、先檢查寄件來源…等;

3. 利用郵件歸檔機制,找出一開始內部寄發惡意郵件的源頭,確認問題所在。一般LM/SIEM是TXT文字檔,只會記錄到某台PC在散播病毒,而郵件稽核產品Log記錄則提供較多的資訊。

Openfind解決方案顧問張弘達補充說明,在某些APT攻擊中,收到內含惡意連結社交郵件的內部員工可能不只一人,舉例來說,駭客可能先攻陷員工A的電腦,後來又發現員工B擁有更多機密資料,再將惡意郵件轉發給B,而郵件歸檔機制就是要找出這一連串的郵件攻擊流程。

簡單來說,郵件歸檔屬於事件發生後的稽核,可以幫企業找出曾經被大量寄送/轉寄的郵件,或是描繪出某一段時間內的郵件脈絡,舉例來說,當企業發現自己遭受APT攻擊,IT人員追查後找到源頭的收件者與檔案,就可以進一步徹查其E-mail,檢視郵件擴散圖,看看是誰寄的、又曾經寄給哪些人。

即時網頁內容分析

APT攻擊除了利用社交郵件作為入侵管道外,近年來還出現被稱之為水坑式攻擊(Watering hole)的手法,利用合法網站本身的漏洞,或是瀏覽器零時差漏洞,在攻擊目標喜歡瀏覽的網頁中插入惡意程式碼,例如日前便發現有駭客先在被攻擊者常瀏覽的合法網站中放入後門程式,然後利用微軟IE8的CVE-2013-1347漏洞,讓有此瀏覽器漏洞的受害者只要造訪該網頁就會在不自覺的情況下自動下載木馬程式。

通常談到惡意網址過濾,第一個會想到的就是網路閘道廠商利用自身的網站內容分析技術以及網址資料庫,避免使用者點選惡意的URL連結,然而,這只適用過往使用詐騙網站或惡意網頁內容的方式。駭客當然了解惡意網址,很容易被資安廠商發現而列入黑名單中,使得精心策劃的攻擊行動功虧一簣,因此他們現在更傾向利用合法網站,藉由其在網站資料庫中可能被列為正常網頁的方式來迴避網頁阻檔機制,所以除了URL資料庫外,還必須搭配即時網頁內容檢測技術進行過濾分析。

Websense台灣區技術總監莊添發提到,目前發現有攻擊者利用週末休假時間發出社交郵件,而其內容中的網址在郵件寄送時是正常無害,因此在經過郵件過濾閘道時,即使去檢查該網頁連結也不會發現有惡意攻擊的內容;直到星期一開始上班後才將惡意內容放入該連結網頁,以規避郵件安全閘道的檢測。

因此,Websense在TRITON 7.7版中新增的ACE(Advanced Classification Engine)進階分類引擎結合了像是即時威脅引擎、信譽評等、PDF檢測、複合式評分機制等多種安全檢測技術以提高對APT攻擊的防護。以上述利用合法網站攻擊的方式為例,在舊版TRITON中就只能仰賴傳統的URL資料庫來進行過濾,但在7.7新版中的Web安全產品則會加上網頁內容的動態分析,在使用者點選時進行即時的網站內容檢測,以確保瀏覽網頁的安全。

當然網路閘道設備無法檢測出所有的惡意網址,所以如果不能在第一時間封鎖該連結而讓使用者因點選URL下載惡意程式,這時就得靠IPS與防毒功能模組來進行防護。IPS能阻檔針對網路或系統弱點所發動的網路威脅行為,攔阻惡意的封包內容以免系統遭到漏洞攻擊;而防毒引擎則會掃描所下載的檔案是否為惡意程式,如果是的話則予以隔離。

但IPS與防毒引擎還是主要是對已知的漏洞或惡意軟體進行阻擋,雖然產品都宣稱具有啟發式防護技術,但其實在未知威脅的偵測上仍嫌不足,因此這方面就得仰賴近來熱門的沙盒技術來進行惡意檔案的分析。

沙盒模擬發現未知威脅

關於沙盒技術的介紹,讀者可參考去年報導的APT專題「動靜之間 讓APT無所遁形」一文。沙盒分析技術應用於APT產品最早由FireEye開始,主要功能是模擬企業環境、用以偵測未知攻擊,之後其他廠商也相繼採用沙盒來做為APT防護的方式。

像Palo Alto Networks先在2011年發表名為「WildFire」雲端沙盒服務,當其產品次世代防火牆(NGFW)發現可疑檔案時,就會將此檔案送到位於雲端的沙盒做分析。但有些企業基於隱私或網路安全的考量,不一定願意將檔案送到雲端沙盒,因此Palo Alto Networks於日前又推出了可安裝於企業網路環境中的WF-500沙盒檢測平台,方便客戶在內部進行即時沙盒分析。兩者差異在於取得沙盒分析結果的速度,WildFire雲端沙盒雖然也提供免費分析服務,但使用者不會立即取得分析結果,最長可能要24-48小時才會拿到,也以此來做為與WildFire付費服務與WF-500私雲沙盒產品做一區隔。

另外像Fortinet在其新版FortiOS 5.0中的強化防毒掃描引擎,也內建精簡版的沙箱模擬技術,如果精簡版的沙盒無法分辨時,再將可疑檔案送到雲端沙盒去做更進一步的分析,以阻擋隔離未知的惡意檔案。

當然沙盒分析也有其侷限,即便透過沙盒模擬的方式,也未必能發現所有的惡意程式,再加上效能與使用者體驗的考量,或是因為網路架構的設計(例如將沙盒以sniffer側錄的方式部署)、產品線區隔(如Palo Alto Networks免費與付費沙箱分析)…等種種原因,使得有些沙盒在檢測網址或郵件附檔的同時仍然會先予以放行,以免讓使用者在收取郵件或點選URL連結時感到過久的延遲。

因此在取得沙盒分析結果前的這段空窗期間,很可能會發生漏擋的情況(正如同你應該不會指望防毒軟體能有100%的偵測率一樣),但就像梁耀康所言:「Sandbox只是起點」,所以在下篇文章中,我們將繼續介紹當APT攻擊進入企業內網後,這些解決方案又會有哪些防禦做法。

相關文章列表:

【事前準備】面對APT,除了買產品你還能做的許多事

【經驗分享】迎戰APT 所有人都要做好被攻擊的心理準備

【解決方案-2】網路出口擋C&C連線 內網監控避免擴散

【解決方案-3】APT因應重點 做好主機監控稽核及早發現可疑異常