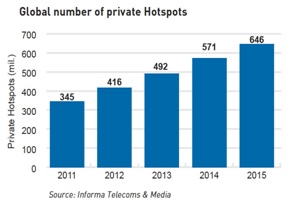

隨著全球使用者(你可能是其中之一)對不中斷網路連線的需求持續攀升,網路熱點已成為眾所矚目的焦點。這也就是為什麼預計2015年公共熱點將成長350%,而私人熱點也預計將突破6億4千萬個(圖1)。

不過,在全球公共與私人熱點呈現爆發性成長的同時,存取未加密機密資料等身份盜竊、偽造與其他犯罪行為變得更加的普遍。因此,儘管使用者對網路連線有極高的需求,但對於使用公共熱點進行網路連線可能產生的安全風險,同時也有很大的疑慮。

大部分設有專業IT人員的企業,通常都會透過適當的加密機制,保護內部的無線網路架構。但大部分的公共熱點不僅未使用加密機制,也沒有任何的防護措施。這意味著使用者很容易遭受攻擊或隱私性風險,也是IT人力有限的企業所面臨的主要問題。儘管這些企業希望為訪客提供更安全的資料存取,卻因為時間有限或能力不足而力有未逮,以至於無法提升無線網路的安全性。在打造更安全的熱點連線體驗時,使用者認證(例如使用者身份)與加密(資料編碼)是兩大重點,也是必要條件。

在確保傳輸層(如HTTPS)安全性時,通常會對用戶端與目標伺服器之間的傳輸進行加密。但使用者希望進一步強化連結層(Layer 2)的安全性,讓流量在空中傳送時也能獲得保護。

目前的熱點安全性技術

傳統的連結層加密是要求使用者選取SSID,並輸入共用加密金鑰或密碼組,以編碼(加密)在空中漫天飛舞的資料。在熱點進行Wi-Fi連線時,例如你常去的星巴克或你所處的機場,通常會有一個公開並容易找到的SSID,而使用者只要接受一般使用條款,即可在未加密的情況下進行網路連線。

由於今日的熱點使用開放式網路連線,因此並未提供任何連結層的安全機制,以致於使用者可能遭受到以下攻擊:

* 資料攔截:駭客先偽裝成使用者裝置所連結的存取點,然後讓裝置與原Wi-Fi網路失去連線。接著駭客再接手使用者的連線,而得以竊取他們的服務。

* Cookie竊取:駭客窺探未加密的Wi-Fi連線,並攔截使用者的會話cookie,以存取網頁上使用者的隱私資料。

* 假冒攻擊:在此類攻擊中,駭客會設定惡意存取點,並將SSID設定成跟合法熱點供應商所指定存取點的SSID一樣。此類攻擊可用來竊取身份資料。

* 竊聽:駭客會攔截未加密的Wi-Fi連線,並竊取個人資料,例如密碼、信用卡號碼與電子郵件資訊等。

大部分的企業使用兼具WPA2-Enterprise加密與EAP認證機制的IEEE 802.11i安全架構,因此沒有這些Wi-Fi安全性的煩惱。然而,由於熱點通常不支援802.1X通訊,因此無法保證使用者連線與資料的安全性。換言之,熱點的安全設定通常是門戶大開。雖然熱點會對使用者進行認證,但並不會透過加密機制確保持續連線的安全性。

此外,使用WPA2-Enterprise機制會導致用戶難以在不同Wi-Fi熱點區中漫遊。若行動裝置連線管理程式無法識別漫遊網路的SSID,裝置就不會加入該網路。更糗的是使用者通常不知道漫遊網路的SSID。

假如能夠透過開放式SSID自動提供加密存取機制,而使用者只要勾個選項就能使用更安全的網路連線,那將會是熱點使用的最佳狀況。

神奇的安全熱點技術

總體來說,安全熱點技術是將以往由每一使用者手動執行大部分的Wi-Fi連線安全機制轉換成由網路執行,省去輸入SSID與加密金鑰等麻煩的新方式來設定用戶端裝置。這種作法可讓使用者輕鬆地獲得更安全的熱點連線體驗。

安全熱點技術的核心,包括兩大基本任務:

1) 為每個使用者產生專屬的加密金鑰

2) 在使用者裝置中自動設定金鑰與其他Wi-Fi資訊

目前有兩大技術可達成這些目標,包括發展中或已問世的Hotspot 2.0與新安全熱點技術。

Hotspot 2.0是由Wi-Fi聯盟(WFA)與無線寬頻聯盟(WBA)主導的全球計畫,目的是解決各種Wi-Fi熱點疑慮,包括使用者認證自動化、Wi-Fi連線安全性,到供裝政策、讓Wi-Fi與蜂巢式行動電話網路建立漫遊協議,以達到無縫轉移的最終目的。未來,當Hotspot 2.0網路服務商用化後,Hotspot 2.0將能協助電信業者與企業解決上述Wi-Fi熱點安全性問題。

除了較大規模的Hotspot 2.0架構外,Wi-Fi技術與Wi-Fi安全性的近期發展也讓公共場所、企業與電信業者得以在開放式的Wi-Fi網路上提供安全熱點,而不需要新的通訊協定或軟體支援(Hotspot 2.0),而且適用於幾乎所有Wi-Fi裝置。

.jpg)

圖2:安全熱點技術的運作

使用安全熱點技術,如圖2所示, (1)當用戶端透過開放式SSID與存取點建立關聯時,(2)無線區域網路(WLAN)控制器便會將用戶端裝置導引至預設的入口網站,並詢問終端使用者是否要使用安全或開放式網路連線。

(3)使用者登入後,(4)WLAN控制器便會針對該使用者裝置產生63位元的專屬加密金鑰,以及有限的使用時間。廠商通常稱此機制為動態預先共用金鑰(Dynamic Pre-Shared Key, DPSK)或私人預先共用金鑰(Private Pre-Shared Key)

有了安全熱點技術,就不需要使用預先定義的使用者憑證了。Web伺服器會指示WLAN控制器根據熱點營運商想追蹤的使用者資訊來建立專屬的加密金鑰,例如電子郵件帳號、姓名等。

一旦金鑰產生完畢,(5)此專屬的PSK與建立安全連線所需的所有WLAN資訊都會透過暫時性安裝檔案,安裝至使用者的裝置連線管理程式中。此檔案會自動建立並安裝至使用者裝置,而不需要另外安裝任何應用程式。(6)爾後,使用者裝置便能自動與加密的熱點Wi-Fi網路建立關聯性。

終端使用者可以選擇是否要使用安全連線。熱點管理者毋須預先設定使用者,不過他們可以記錄各使用者的詳細資料以及熱點使用狀況等資訊。管理者的設定工作很簡單,只需要設定公開的(主動提供)SSID,以及加密的熱點SSID,以便使用者同意建立加密連線時,裝置可以自動連線。

.

在傳統的安全性機制中,複雜度會隨安全性程度而攀升。安全熱點技術打破了這種模式,讓企業以獨特方式,輕鬆地在開放式網路上提供加密的網路連線。

總而言之,有了安全熱點技術,熱點將不同於以往。

本文作者為Ruckus台灣區業務總監