看看近來的受駭新聞事件,都是一連串的行動,企業真的不能將之視為單一事件等閒視之。4月SONY的PSN被偷上億個資,後續擴散的效應則是癱瘓其營運至5月,更別提SONY其他子公司陸陸續傳出受駭災情。而這次,3月EMC的RSA資安部門被偷取SecurID技術資料,其客戶之一的Lockheed Martin在幾天前發現網路受到入侵攻擊,幸好及時發現,採取緊急應對措施。

Lockheed Martin是國際上的主要軍火供應商之一,同時也是美國聯邦政府IT的主要供應來源,公司位於馬里蘭州的貝塞斯達,全球員工約有126,000人。資安顧問吳明蔚認為,這是駭客利用RSA攻擊事件的戰果去入侵Lockheed Martin,但Lockheed Martin及早被發現,所以趕緊把SecurID全部更換升級。當事件發生時,美國總統歐巴馬在第一時間被告知災情為"fairly minimal"(相當微小)。

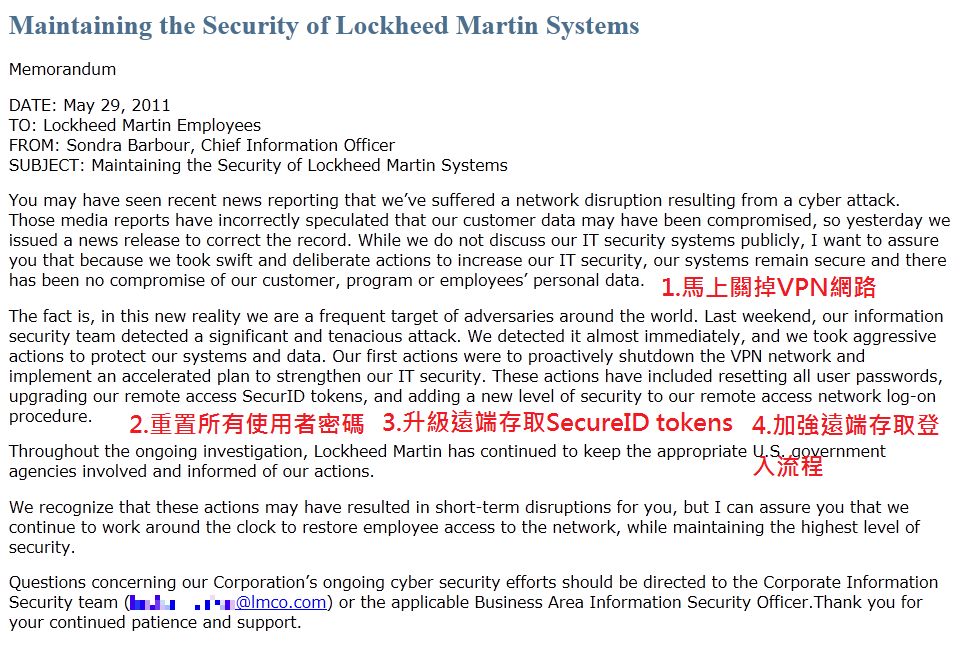

▲Lockheed資訊長給內部員工的聲明信,說明事件發生始末的因應措施。(圖片來源:吳明蔚提供)

RSA今年3月遭到駭客入侵時,應該就已經可以預測到今日的狀況,數聯資安副總張裕敏說,當時駭客竊取了RSA的部份技術祕密及客戶資料,有能力複製一部份的SecurID,再利用它登入系統 ,Lockheed Martin只是其中一個例子,應該還有其他受害者。

資安顧問Zero也認為,RSA的整個演算法應該是被偷了,所以要破某個企業的系統,只要知道他們的帳號是綁定哪個token(seed),再透過偷到的東西複製出一個相同的token就行了,但是最大的困難就在token綁定帳號這塊,駭客要怎麼知道呢?他認為可能是透過社交工程來取得。

由於RSA的token是time based的OTP,所以在某個特定時間產生的OTP應該就是對應到某個seed,駭客只要想辦法拿到那組OTP,再用他偷到的演算法去運算找出在那個時間點產生相符的OTP有那些seed,應該就可以推測出該User使用的token中的seed是那一組了,這樣一來就可以複製一個一樣的token來取得那個User的權限。

最後,針對目前使用RSA SecurID的企業,張裕敏提出兩點自保建議:

(1) 向RSA原廠要求更換新的SecurID

(2) 主動調閱系統Log歷史資料並做查驗,看看合法使用者有沒有非法使用的行為,包括登入系統的時間、登入系統後做了哪些事等。

其實,不只企業要有自保之道,RSA的處理態度也應該更積極一點,主動聯繫客戶告知可能的風險以及防堵方式, 才能將損害降到最低。