Palo Alto Networks為了阻止勒索軟體的攻擊,Unit 42威脅情報小組進行勒索軟體的搜尋操作,以了解不斷發展的勒索軟體變體,並確保組織免於的勒索軟體侵害。Unit 42監控現有勒索軟體組織的活動,搜索暗網洩漏站點和新的站點,進而識別崛起的勒索軟體組織,並研究其策略、技術和程序。Palo Alto Networks觀察到四個新興且正在影響組織營運的勒索軟體組織,並分享以下從對這四個勒索軟體組織行為的觀察中收集到的訊息,以幫助組織防禦勒索軟體的威脅。

AvosLocker

AvosLocker遵循勒索軟體即服務(Ransomware as a Service;RaaS)的模型,於今年6月下旬開始營運,AvosLocker使用藍色甲蟲標誌在與受害者的交流和招募新分支機構的「新聞稿」中表明自己的身份。AvosLocker推廣RaaS計劃並在暗網論壇和其他論壇上尋找分支機構。與許多競爭對手一樣,AvosLocker提供技術的支援,幫助受害者在遭受加密軟體攻擊後恢復,該組織聲稱該軟體具有「預防故障」功能,檢測率低,能夠處理大型文件。該勒索軟體還有一個勒索網站,聲稱影響了包含美國、英國、阿聯酋、比利時、西班牙和黎巴嫩等國家/區的六個組織,而最初的贖金要求金額從50,000美元到75,000美元不等。

AvosLocker使用藍色甲蟲標誌在與受害者的交流和招募新分支機構的「新聞稿」中表明自己的身份。

AvosLocker使用藍色甲蟲標誌在與受害者的交流和招募新分支機構的「新聞稿」中表明自己的身份。

Hive

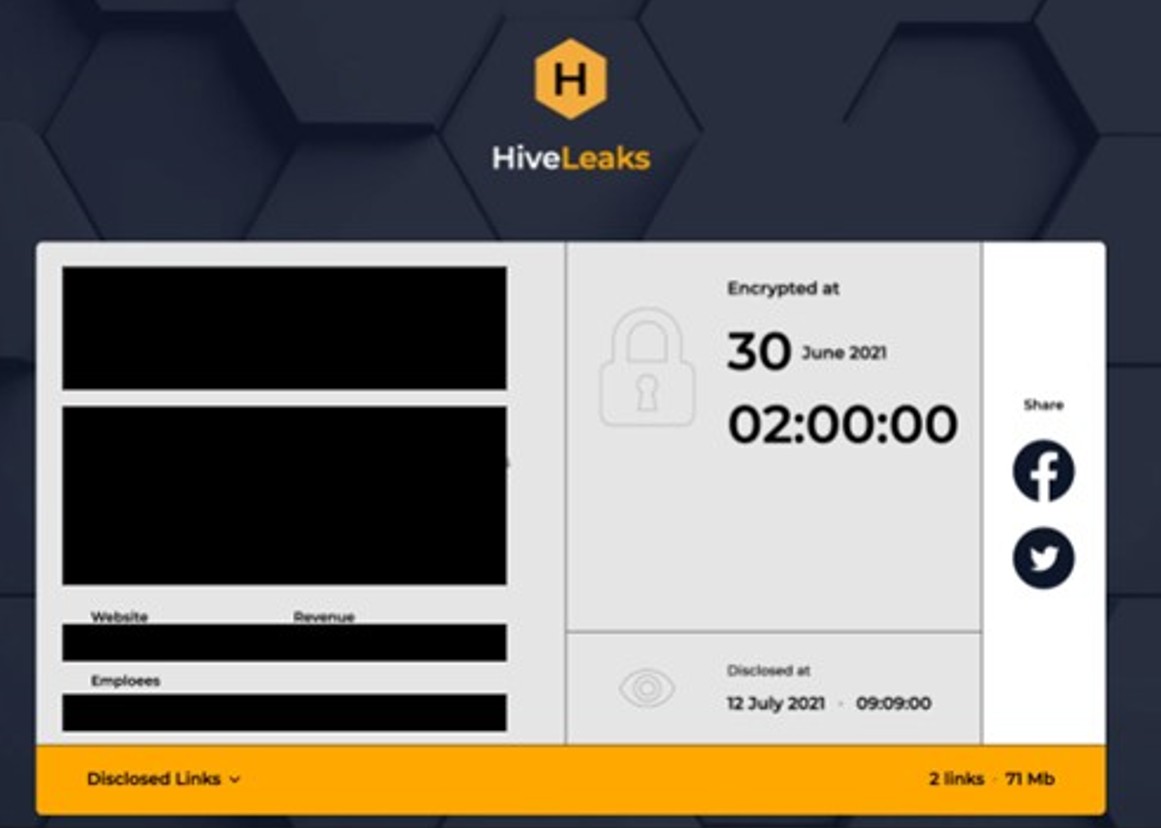

於今年6月開始運行的Hive勒索軟體是一種雙重勒索軟體,Hive明顯地表現出他們不在乎受害者的福祉,攻擊包括醫療保健和無法管理勒索軟體攻擊的中型組織。從今年六月起,Hive已經影響了28個組織,當中包括一家歐洲航空公司和三個美國組織。Hive使用勒索工具,集中了所有可用的工具向受害者施加壓力,並且在其網站上披露包括最初妥協的日期、倒數計時、資安外洩的日期,甚至有在社交媒體上分享已披露的資安外洩的選項。Palo Alto Networks注意到贖金票據提供的登錄憑據是針對特定受害者的,登錄後,受害者將看到一個聊天室,在那裡他們可以與操作員交談並獲得他們的解密器。

Hive使用倒數計時向受害者施加壓力。

Hive使用倒數計時向受害者施加壓力。

HelloKitty

HelloKitty並不是一個新的勒索軟體組織;最早可追朔到2020年,主要針對Windows系統發動攻擊。然而,在今年7月,Palo Alto Networks觀察到HelloKitty針對VMware的ESXi管理程式的Linux變體,該管理程式廣泛用於雲端和本地數據中心。奇怪的是,攻擊者在不同樣本的贖金票據中共享的首選通信模式是TOR URL和特定受害者的Protonmail電子郵件地址。這可能代表不同的攻擊活動或完全不同的威脅參與者。該變體影響了義大利、澳大利亞、德國、荷蘭和美國的五個組織。最高贖金要求金額為1000萬美元,但Palo Alto Networks發現駭客目前僅收到了三筆贖金,總金額約為 148萬美元。

LockBit 2.0

LockBit 2.0(以前稱為ABCD勒索軟體)是一個已成立三年的RaaS營運商,在今年6月份推出了一項招募新分支機構的巧妙行銷活動之後,讓該營運商最近被和一些備受矚目的攻擊聯想在一起。LockBit 2.0聲稱提供勒索軟體市場上最快的加密服務。它影響了多個產業,並在洩密網站上列出了52名受害者。與REvil手法類似,如果加密成功,LockBit 2.0勒索軟體會修改受害者的電腦桌布,提醒受害者意識到他們的被駭。桌布還會顯示一則廣告,鼓吹讓所有組織備感壓力的內部威脅。

LockBit 2.0勒索軟體會修改受害者的電腦桌布,提醒受害者意識到他們的被駭。

LockBit 2.0勒索軟體會修改受害者的電腦桌布,提醒受害者意識到他們的被駭。

勒索軟體未來發展趨勢

隨著REvil和Darkside等主要勒索軟體組織低調行事或重新命名以逃避執法和媒體的關注,新的團體將會出現以取代不再積極針對受害者的勒索組織。雖然 LockBit和HelloKitty之前一直很活躍,但它們最近的演變說明舊的組織將如何重新出現並持續帶來威脅。Palo Alto Networks Unit 42威脅情報小組將繼續監控這些勒索軟體組織以及未來可能出現的新組織。