Sophos發表一次雙重勒索軟體攻擊的調查結果,其中 Karma 勒索軟體集團留下的勒索訊息在 24 小時後,被同時待在受害者網路中的另一個勒索軟體集團 Conti 加密了。Sophos 在文章《Conti 和 Karma 攻擊者同時利用 ProxyShell 漏洞攻擊醫療機構》中詳細介紹了這一起雙重攻擊,解釋這兩個集團如何透過未經修補的 Microsoft Exchange Server 入侵網路,然後使用不同的手法進行攻擊。

Sophos 資深威脅研究員 Sean Gallagher 表示:「遭受雙重勒索軟體攻擊對於任何組織來說都是一場噩夢。在估計長達四天的時間裡,Conti 和 Karma 攻擊者同時活躍在受害者網路中,相互移動、下載和執行各種指令碼、安裝 Cobalt Strike 信標,並且收集和外洩資料。

「Karma 首先到達攻擊最後階段並在電腦上發布了勒索訊息,索取比特幣贖金否則就要公布竊取到的資料。然後 Conti 出擊了,用更傳統的勒索軟體攻擊加密受害者的資料。奇怪的是,Conti 勒索軟體竟然加密了 Karma 的勒索訊息。

雙重攻擊

「我們最近看到幾起勒索軟體集團 (包括 Conti) 使用 ProxyShell 漏洞入侵受害者網路的案例,還看到多組攻擊者利用同一個漏洞取得受害者存取權限的例子。不過,很少有兩個勒索軟體集團同時攻擊一個目標,這代表勒索軟體這個領域已經變得非常擁擠和競爭。」

Sophos 認為,第一次事件始於 2021 年 8 月 10 日,當時攻擊者 (可能是初始存取代理人,IAB) 使用 ProxyShell 漏洞入侵網路,並在受感染的伺服器上建立立足點。Sophos 調查顯示,在 Karma 於 2021 年 11 月 30 日現身之前將近四個月,有超過 52 GB 的資料被外洩到雲端。

2021 年 12 月 3 日這一天發生了三件事:

- Karma 攻擊者在 20 台電腦上張貼勒索訊息,要求贖金,還解釋說他們並未加密資料,因為受害者是醫療機構

- Conti 悄悄地在背後運作,同樣在竊取資料

- 這家受害機構後來尋求 Sophos 事件回應團隊的協助來解決 Karma 的問題

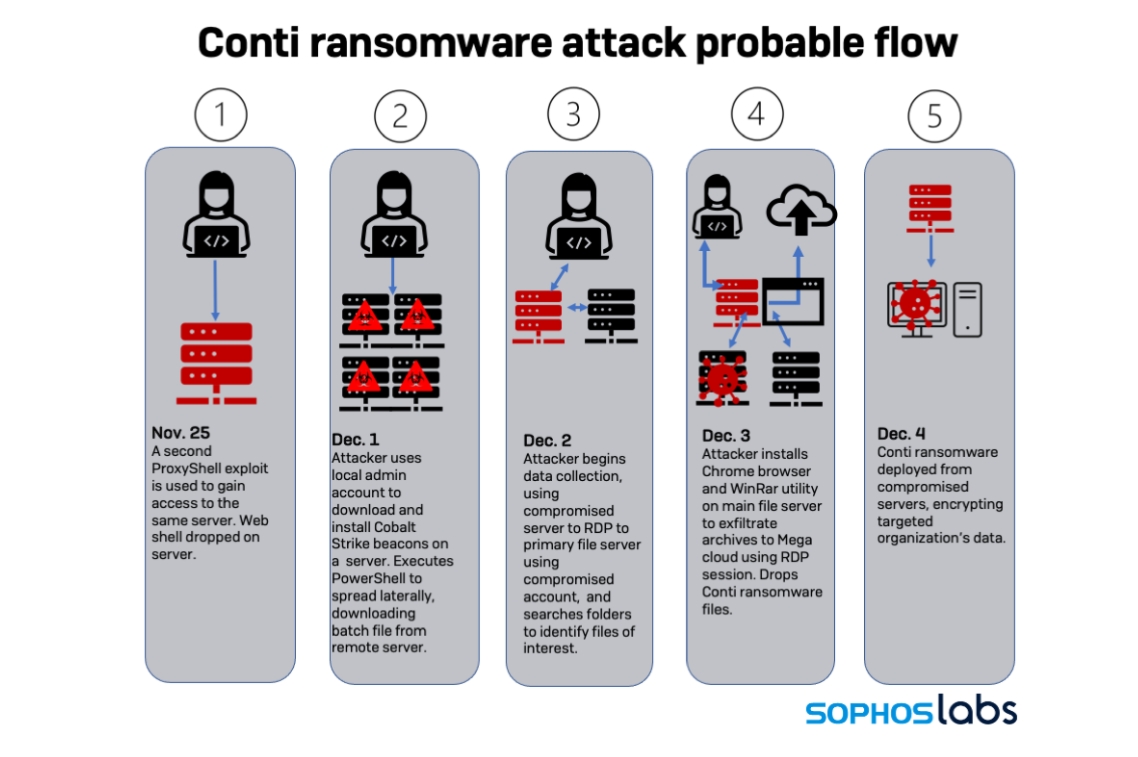

在 Sophos 參與期間,Conti 於 2021 年 12 月 4 日部署了勒索軟體。Sophos 隨後追蹤,發現 Conti 攻擊的起點是在 2021 年 11 月 25 日,利用另一個 ProxyShell 漏洞入侵受害機構。

Gallagher 補充:「無論是 IAB 對兩個不同勒索軟體集團出售存取權限,還是未經修補的 Exchange 伺服器就是勒索軟體集團的目標,雙重攻擊存在的這個事實,將大力提醒人們盡速修補連網設備上的漏洞。

「深度防禦對於在攻擊鏈的任何階段識別和阻止攻擊者非常重要,而主動、以人為主導的威脅捕獵應該調查所有潛在的可疑行為,例如預期之外的遠端存取服務登入,或是不正常使用合法工具的情形,因為它們都可能是勒索軟體攻擊的早期預警信號。」