外媒披露近日美國CISA 將 Progress MOVEit Transfer檔案傳輸管理系統(MFT)中列入已知被利用漏洞列表中,並要求美國聯邦機構在 6 月 23 日前修補其系統。

該關鍵安全性漏洞被追蹤為 CVE-2023-34362,是一個 SQL 注入漏洞,未經身份驗證的遠端攻擊者能夠利用其訪問 MOVEit Transfer 的資料庫並執行任意程式碼。

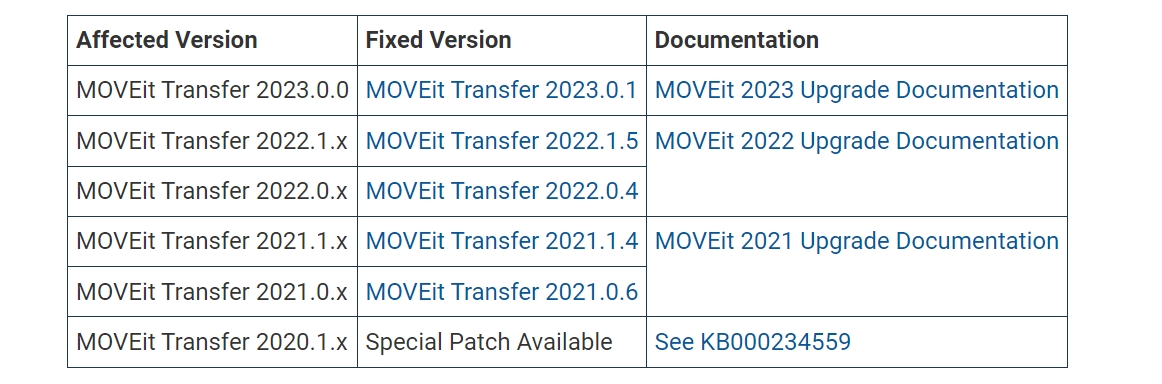

CISA 也強烈建議私人企業關注此漏洞。Progress 建議用戶進行MOVEit Transfer 例行修補,以阻止潛在的安全風險。對於那些不能立即應用安全更新的客戶也可禁用所有通往其 MOVEit Transfer 環境的 HTTP 和 HTTPS 流量。

目前,網路上有超過 2500 台 MOVEit 傳輸伺服器,大部分位於美國。

據 Mandiant 公司表示,從 5 月 27 日開始,網路攻擊者就一直在利用 CVE-2023-34362 漏洞。近日發生多起大規模漏洞利用和資料盜竊事件,Mandiant 發現針對 MOVEit 傳輸伺服器的攻擊與 FIN11駭客組織之間可能存在聯繫,FIN11以利用檔案傳輸系統的零日漏洞,並藉由 Cl0p 勒索軟體,進行資料盜竊勒索而聞名。

截至目前,尚未有勒索訊息曝光。

對 CVE-2023-34362 漏洞的利用與 2020 年 12 月對 Accelion FTA 伺服器的零日漏洞利用和 2023 年 1 月對 GoAnywhere MFT 零日漏洞大規模利用高度相似。 GoAnywhere MFT 和 Accelion FTA 被臭名昭著的 Clop 勒索軟體組織盯上後,竊取大量資料並成為了勒索攻擊受害者。

受影響的 MOVEit的版本如下圖。

本文轉載自BleepingComputer。

本文轉載自BleepingComputer。