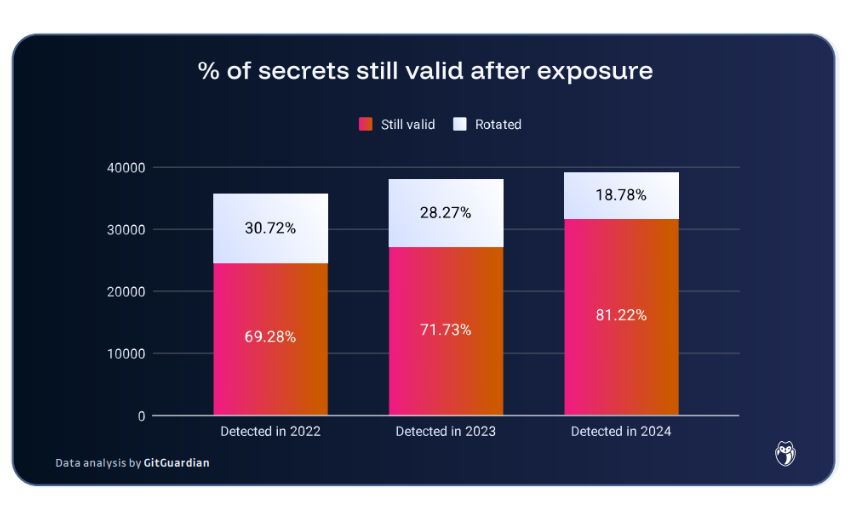

根據 GitGuardian 2025 年發布的《機密資訊外洩現況》(State of Secrets Sprawl)報告顯示,一個令人擔憂的趨勢:

在公開程式碼儲存庫中被發現的企業機密資訊,大多在被檢測出後仍持續多年有效,導致組織面臨不斷擴大的資安攻擊面。

圖片來源:GitGuardian

圖片來源:GitGuardian

GitGuardian 分析 GitHub 公開儲存庫中外洩的機密資訊後發現,許多在 2022 年就被檢測出的存取憑證至今依然有效。研究團隊指出,

發現機密資訊外洩僅是第一步,真正的挑戰在於如何迅速進行補救。

暴露的機敏資訊為何仍未失效

機敏資訊持續有效的問題反映兩個關鍵隱憂:組織無法察覺存取憑證已遭洩露,顯示資安可視性問題,以及缺乏適當資源、流程和緊急應變機制來處理,反映了資安營運問題。更令人擔憂的是,無論是透過自動到期機制或手動執行的金鑰輪替,這些機敏資訊從未進行定期更換。

組織面對的兩大挑戰是:無法及時發現憑證外洩,以及缺乏有效的處理資源。機敏資訊以硬編碼方式散布在程式碼中,使得全面修復變得極為困難。此外,憑證輪替需要在多個服務和系統間協調更新,往往會影響正式環境的運作。

在資源受限的情況下,團隊只能優先處理最高風險的外洩事件。老舊系統不支援臨時憑證等現代化作法,更是造成額外的技術障礙。

資安可視性不足、營運複雜度高,再加上技術限制,這些因素導致硬編碼的機敏資訊在暴露後持續有效。如今,導入現代化的機敏資訊安全解決方案,包含集中化、自動化系統和短期憑證,已不僅是資安最佳實務,而是營運必需。

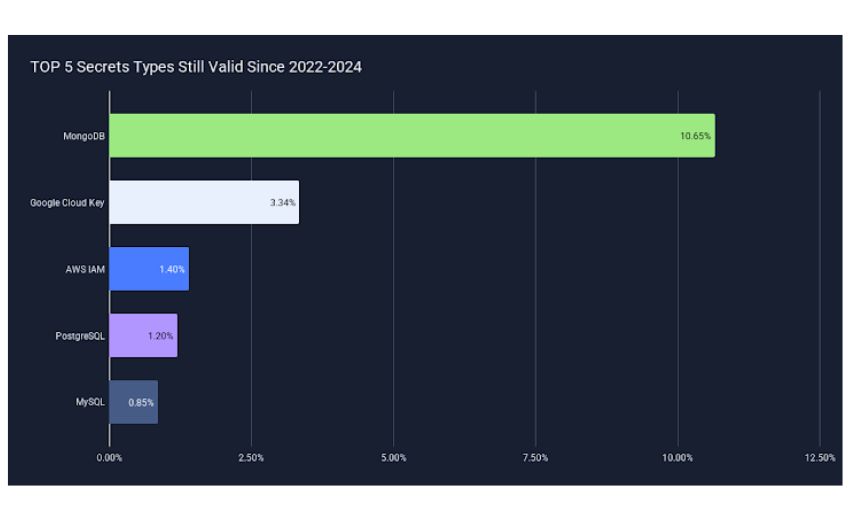

觀察趨勢:高風險服務分析

分析 2022-2024 年間外洩的機敏資訊發現,資料庫憑證、雲端金鑰和重要服務的 API Token 在被發現外洩後仍持續有效。這些並非測試或開發環境的憑證,而是正式環境的實際金鑰,使攻擊者能直接存取客戶敏感資料、基礎設施和業務關鍵系統。

圖片來源:GitGuardian

圖片來源:GitGuardian

仍遭暴露的高風險服務與系統(2022–2024年):

- MongoDB:駭客可藉此竊取或破壞資料。這些憑證極為敏感,可能讓攻擊者存取個人可識別資訊(PII),並獲取可用於提權和橫向移動的技術情報。

- Google Cloud、AWS、騰訊雲:這些雲端存取金鑰使攻擊者能存取基礎架構、程式碼和客戶資料。

- MySQL/PostgreSQL:這些資料庫憑證持續存在於公開程式碼中。

這些並非測試環境的憑證,而是正式環境中實際使用的存取金鑰。

過去三年,公開程式碼庫中洩露的機敏資訊情況呈現變化,在雲端和資料庫憑證方面出現進展與新風險並存的局面。這些趨勢反映的是已被發現但仍然有效的憑證—換言之,即使已遭公開暴露,這些憑證仍未被撤銷或進行補救。

在雲端服務存取憑證的洩露趨勢方面,數據呈現明顯上升。2023 年,仍在使用中的雲端存取金鑰佔所有未修復之外洩機敏資訊近 10%。至 2024 年,此比例更攀升至接近 16%。這不僅反映企業環境中雲端基礎設施和 SaaS 服務的普及,同時也凸顯許多組織在安全管理雲端存取方面面臨的持續挑戰,尤其是在開發速度加快和系統複雜度提升的情況下。

相對而言,資料庫憑證外洩的趨勢則呈現相反走向。2023 年時,有效的資料庫存取憑證佔未修復之外洩機敏資訊 13% 以上,但到 2024 年,這個比例已降至不到 7%。此一下降趨勢顯示,在經歷多起重大資料外洩事件,以及受管理資料庫服務使用增加後,組織對資料庫憑證的資安意識和補救措施已逐漸見效。

雖然組織在保護傳統資料庫機敏資訊方面已有進展,但未修復的雲端存取金鑰外洩事件卻快速增加,顯示新型態的機敏資訊正成為最普遍且最具風險的威脅。

隨著雲原生架構成為主流,自動化的機敏資訊管理、短期憑證,以及快速補救機制的需求變得比以往更為迫切。

高風險憑證的實務補救策略

- MongoDB 憑證

對於外洩的 MongoDB 憑證,組織應立即採取以下措施:首先進行金鑰輪替(Key Rotation),同時透過 IP 白名單嚴格控管資料庫存取。必須啟用稽核日誌(Audit Log)以即時偵測可疑活動並支援事件調查。長期來看,應棄用硬編碼密碼,改採動態式金鑰(Dynamic Secrets)。使用MongoDB Atlas 的組織,建議透過 API 實作自動化的密碼輪替機制,並整合至 CI/CD 管線定期執行—即便未發現外洩跡象,也要主動執行此預防措施。

- Google Cloud 存取金鑰

發現 Google Cloud 存取金鑰外洩時,應立即撤銷。為降低未來風險,建議將靜態服務帳戶金鑰轉換為現代化的短期驗證機制:可為外部工作負載採用 Workload Identity Federation(工作負載身分聯盟),將服務帳戶直接綁定至 Google Cloud 資源,或在需要使用者存取時實作服務帳戶模擬(Service Account Impersonation)。同時應強制執行定期金鑰輪替,並為所有服務帳戶實施最小權限原則,以降低潛在外洩的影響。

- AWS IAM 存取憑證

對於AWS IAM 存取憑證,發現外洩跡象時應立即執行金鑰輪替。長期防護的最佳策略是完全淘汰長期存在的使用者存取金鑰,改用 IAM 角色搭配 AWS STS,為工作負載提供臨時憑證。如需支援 AWS 外部系統,可採用 IAM Roles Anywhere。同時,應定期使用 AWS IAM Access Analyzer 稽核存取政策,並啟用 AWS CloudTrail 進行完整日誌記錄,以便快速偵測及因應可疑的憑證使用行為。

透過採用這些現代化的機敏資訊管理實務做法,著重於短期動態憑證和自動化,組織能大幅降低機敏資訊外洩帶來的風險,並將補救措施轉變為例行性的可管理流程,而非緊急處理。

結論

暴露且未修復的機敏資訊將構成嚴重且經常被低估的資安風險。儘管偵測機制十分重要,組織更應優先建立快速的補救機制,同時採用能降低憑證外洩衝擊的系統架構。

根據資料顯示,愈來愈多外洩的機敏資訊在暴露後仍長期保持有效。透過導入適當的機敏資訊管理實務,並逐步淘汰長期憑證,組織能大幅降低可能遭受攻擊的範圍,同時減輕不可避免的外洩事件所造成的衝擊。

本文轉載自 TheHackerNews。