中華數位科技旗下的ASRC(Asia Spam-message Research Center,亞洲垃圾郵件研究中心)在2025年第三季的威脅觀察中,揭露一項令資安業界震驚的發現:原本用於保護使用者免於點擊惡意連結的「置換連結」(URL Rewriting)防護機制,正被攻擊者反向利用,成為躲避偵測的新型攻擊跳板。這項技術顛覆性的威脅手法,凸顯電子郵件攻防已進入「以合法性為盾」的新階段。

防護機制反成攻擊武器

置換連結是目前郵件安全閘道廣泛採用的防護技術。其運作原理是在郵件傳遞過程中,將信件內的原始連結改寫為防護服務自有的檢查跳板網址。當收件者點擊連結時,系統會即時檢查最終目的地的安全性,同時記錄點擊者身分與時間戳記,以利事後鑑識追蹤。這項技術過去有效降低釣魚攻擊成功率,並提高事件追溯能力。

然而,

Q3觀察顯示攻擊者已找到破解之道。他們串接多個置換連結與合法跳轉服務,形成「多段轉址」(Multi-hop Redirection)攻擊鏈。具體操作手法包括:先利用合法短網址服務或雲端平台生成跳轉連結,再將這些連結嵌入釣魚郵件。當受害者點擊時,第一個被檢查的URL可能是某資安廠商的置換域名,因其來源被系統視為「可信任」,就不會進一步深度解析或標示為可疑,導致最終的惡意目的地得以通過防線。

四大濫用手法解析

攻擊者濫用置換連結的策略可歸納為四個層面。首先是「串接防護跳板以躲避即時檢測」。攻擊者刻意讓轉址鏈的第一站是受信任的防護服務域名,利用系統對自家或合作廠商域名的白名單信任,繞過深度檢查機制。

其次是「繞過記錄與追蹤機制」。多段轉址使某些中間節點被視為正常流量,系統可能無法完整記錄最終目的地或點擊者資訊,削弱事後鑑識能力。當資安事件發生時,追溯路徑變得困難,延遲應變時間。

第三是「利用合法資源作掩護」。當轉址鏈包含廣告追蹤服務、電子簽章平台或知名雲端品牌時,攻擊行為顯得更加「自然」,讓使用者與防護系統都更難辨認其惡意意圖。這些合法第三方服務本身的信譽,反而成為攻擊者的保護傘。

最後是「自動化與規模化攻擊」。攻擊者可透過腳本自動生成大量多段轉址連結,配合AI生成的人性化釣魚文案,顯著提升攻擊效率與成功率。這使得防守方必須面對更大規模且更難辨識的威脅。

潛在影響超越技術層面

這項威脅的影響層面廣泛。從技術角度來看,防護閘道的「第一層檢查」被合法外殼迷惑,導致偽陰性(False Negative)大幅增加。原本應被攔截的惡意連結,因包裹在可信任域名中而通過檢查。

從營運角度,事後鑑識資訊的不完整將延遲事故回應與補救。當資安團隊試圖追蹤攻擊來源時,發現轉址鏈中斷或記錄缺失,無法完整還原攻擊路徑,增加調查成本與時間。

更嚴重的是信譽風險。

當合法廠商的置換域名被濫用時,使用者對防護服務的信任度下降。企業可能質疑既有資安投資的效益,甚至對整體防護架構產生懷疑。

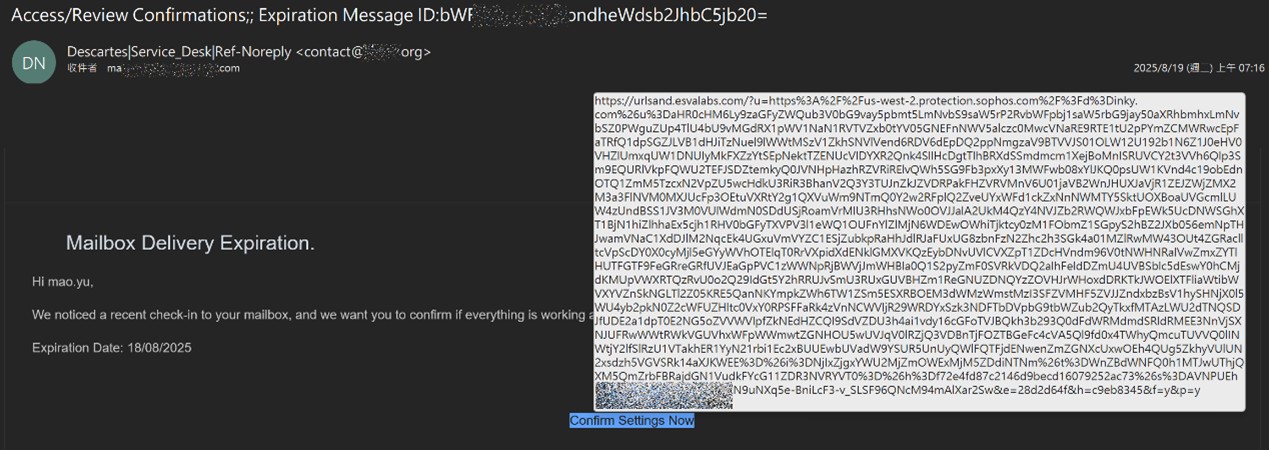

釣魚郵件的攻擊者嘗試串起不同防護的置換連結,並搭配縮址、轉址的功能,讓置換連結防護失效!

釣魚郵件的攻擊者嘗試串起不同防護的置換連結,並搭配縮址、轉址的功能,讓置換連結防護失效!

其他Q3關鍵觀察

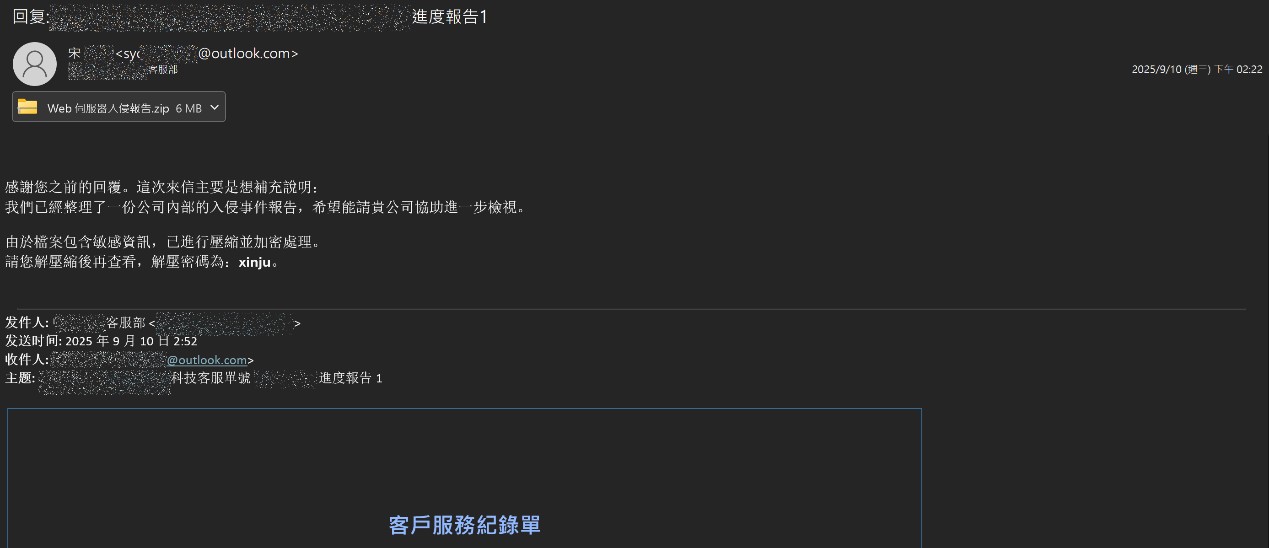

除置換連結濫用外,Q3還出現兩項值得關注的趨勢。第一是針對資安公司的社交工程攻擊明顯增加。攻擊者以「購買服務」或「技術合作」為名,試圖在資安業者的服務窗口埋入長期潛伏的後門程式,或誘騙業務人員洩露過多技術情報。這顯示攻擊者已將目標轉向供應鏈上游,企圖從「守門人」處取得突破口。

試圖在服務窗口的電腦上埋入可以長期潛伏並洩資的後門

試圖在服務窗口的電腦上埋入可以長期潛伏並洩資的後門

第二是AI技術的普及加劇威脅態勢。攻擊者利用大型語言模型(LLM)生成高品質、針對特定組織語境的釣魚文案,有效提升社交工程成功率。同時,AI也被用於自動化漏洞掃描與攻擊鏈組合,使傳統簽名式防禦快速失效。更值得警惕的是,攻擊者開始在郵件中嵌入隱蔽指令(Prompt Injection),試圖濫用企業內部的AI助理系統,誘使其洩露敏感資訊。

防護策略需全面升級

面對這些新型態威脅,企業防護策略必須從單一層級的靜態過濾,升級為行為與情境感知的整合防護體系。ASRC建議企業採取以下措施:

- 強化身分與接觸驗證流程:對外業務與客服窗口應採用多因素驗證(MFA),並透過電話回撥等方式核實聯絡人真實性。

- 導入轉址鏈分析技術:傳統僅依賴域名信譽的防護已不足夠,應部署能追蹤完整轉址路徑並評估行為異常的解決方案。

- 建立AI使用規範:針對內部AI處理郵件的流程,設計輸入淨化與輸出審核機制,避免prompt injection攻擊成功。

- 定期釣魚演練:針對VIP、財務與客服人員進行定向社交工程演練,提升人員警覺性與應變能力。

- 建立業界協作機制:當發現被濫用的第三方服務或置換域名時,應快速通報威脅情資平台,與同業共享入侵指標(IoCs)並同步封鎖。

電子郵件攻防正邁入以自動化與合法性為核心的新階段。當防護工具本身成為攻擊武器,企業必須重新檢視既有防護架構的盲點,並建立更具韌性的多層防禦體系。