在去年熱了一陣子,現在看得出許多企業開始真正的上路了。以台灣的進度來說,目前多是私雲居多,很多IT的壓力變成是總經理要求一定要做,跟去年觀望的態度完全不同,但是對於安全方面的考量與建議,大環境或許尚未成熟,但可能就必須在這些倉卒的情形下被趕鴨子上架。

虛擬化逐步上線到核心系統

VMware大中華區總裁宋家瑜提到,他觀察到今年看到的趨勢是大家終於把雲端的計畫落地實施了,但是過去有疑慮的地方還是沒有真正的解決掉。若以全球的進展來看,亞太區都還在第一階段,只是剛開始規劃要怎麼做,也就是初期還只把虛擬化用在研發、生產的主機上,但是歐美由於受到金融海嘯影響很大,已經加速這方面的進程到第二階段。而第二階段的特徵就是,逐漸移植到一些重要的系統,並且開始面臨到管理、容災的問題,這變成核心關鍵。預計台灣在明年也會開始踏入第二階段。第三階段則是真正商務模式的改變,IT as a Service,這可能也是連VMware這樣的公司都必須面臨到的問題。

他說,雲端上的挑戰取於商務模式,要能夠根據行業特色提供差異化的加值服務,而不是只在價格上競爭。他也認為,應用程式的開發流程應該要重新思考,過去是在單一環境裡面開發,現在可以思考是否應該要這麼複雜?應該要開發不被限制的架構,像是採用Java的架構,讓未來的應用程式可以擺脫對作業系統的依賴,不侷限於OS。

本篇將會藉由目前一些實際的案例,以及目前在資安方面的佈署、考量,去探討

實際面臨到的問題,也提供廠商的說法及建議。

|

第一金證券:虛擬化高彈性降低業務高風險

證券業是一個高風險、高利潤的行業,每天開門做生意,有人成交訂單就賺,沒有的時候就賠,所以景氣好的時候跟金融海嘯的時候,系統設備的需求差異很大,且按照歷史記錄去估算可能產生的交易量也相當難以預測,簡直就像是「靠天吃飯」。第一金證券資訊服務處協理林忠誾說,剛開始的確是從成本的考量來思考是否採行虛擬化,不過整體而言,從2007年開始到現在,網站交易量成長了三倍,雖不能說全都是虛擬化的因素,但也不失為一個助力。

第一金證券剛開始是先從量大但是風險較低的公文系統開始逐步導入,在測試過後發現成效很不錯,才開始慢慢擴展到其他系統。第一金證券使用者共800多人,IT人力40人。剛開始,有些同仁擔心效能降低因而存在一些排斥抗拒的心理,不過林忠誾一方面尋求高階主管支持,一方面也傾聽各單位需求,假設在實體機上需要2顆CPU,IT部門就在虛擬機上切4顆CPU給他們,以此類推。這幾年使用下來,卻發現該單位可能僅需要1顆CPU的效能而已,於是現在都可以慢慢的回收回來。

從2007年開始到目前為止,第一金證券的應用程式系統約有六成都已經搬到虛擬機器上面去,包含業務核心的電子交易系統,並且使用實體機做為備援,以及尚有一些無法上虛擬機器的封閉式系統,如IBM的AS 400等。林忠誾說,由於資料庫尚有效能上的問題所以還沒有虛擬化,目前仍在測試當中。而下一步將要做的是更進階的資源分配工作、完整的備援機制以及策略擬定,例如在一些一級核心系統採用較快速的Flash Drive作異地備援,而二、三級系統則可以採用較便宜的Disk,做成本上的平衡考量,更次要的就可以放在磁帶上等規劃。他認為導入虛擬化的過程,軟硬體技術從來都不是問題,最重要的關鍵卻是在流程的控管,在導入一些國際安全標準認證時,最好也要將虛擬化的這些流程也考量到進去。尤其是目前正在導入國際標準資安驗證ISO 27001的第一金證券,也要把虛擬化架構造成的改變,納入流程控管,林忠誾認為,國際資安驗證的導入並不是做做Paper Work就算,流程的思考更是凌駕技術之上的重要議題。

他也分享一個虛擬化後帶來的意想不到的效益,過去曾經發生一個zero-day蠕蟲病毒入侵事件,該病毒會大量消耗CPU、記憶體,造成交易變慢,在廠商尚未找出解決方式前,第一金證券就運用虛擬機不停的複製新系統出來,每十分鐘就可以快速複製一個,暫時延緩此波威脅入侵影響到業務營運的問題,用空間來換取時間。由於目前第一金證券仍須同時兼顧虛擬機與實體機安全,以目前虛擬化架構考量,仍採行原有安全架構。

.jpg)

▲ 第一金證券資訊服務處協理林忠誾認為,軟、硬體等技術並不是最主要的問題,更重要的是在虛擬化之後,因應到架構與流程的改變,在安全策略的制定上也必須審慎的考量。

|

|

友達光電:嚴謹權限控管多企業的使用架構

2008年,金融海嘯的影響遍及全球,友達光電雖是完整尺寸產品線之光電面板廠商,但也面臨到一些大尺寸面板訂單的流失。也因為經濟局勢的影響,使得友達的營運面主軸策略有了更明確的方向:光能並進、擴大出海口。從2008年,友達就開始進行「友達綠色承諾」的計劃,因而開始了一連串虛擬化的動作,分階段的將應用系統等進行虛擬化。友達光電資訊工程處協理宋友聰認為,雲端運算對友達來說只是一個自然而然技術的演進過程,但是,雲端運算目前還不是很成熟,不管是在應用面或是案例都不夠多,若非出自於真正的需求,僅是隨波逐流,將會非常辛苦。尤其是市面上廠商所解決的都是資源配置的硬體問題,他認為,對於系統應用面目前並沒有真正的解決方案出現。在虛擬化之後,能夠使用的資源量更多,管理上也較為容易,但是,在應用程式方面還有許多必須要努力的地方,簡單來說就是應用程式尚未雲端化,例如說會議系統,就不能用總部的時間,必須要多時區、多語系,甚至是多幣別。

過去友達面臨到的挑戰是,自2年多以前友達就開始成立新事業,合資或併購海外新據點,光是最近這一年就合資新據點超過10家公司。宋友聰說,剛開始第一家關係(JV, Joint Venture)企業的系統是用複製的,但是後來才發現這樣下去,光是後續的系統維護都是問題,並沒有那麼多人力、資源可以在短時間之內複製很多系統到全球各關係企業去,當營運展開全球佈局的時候,剛開始遇到的第一個瓶頸竟是出現在IT身上。

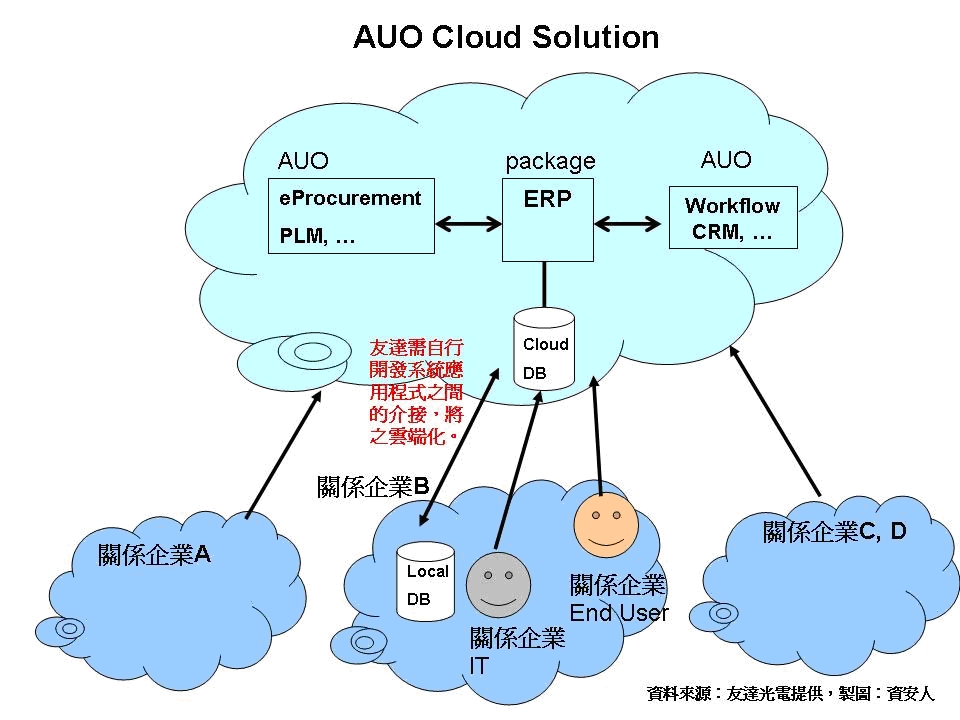

宋友聰說,對友達來說雲端是不得不做,因為不做,就會更辛苦。在這次的Cloud Solution專主要涵蓋範圍,目前已經上線使用的有ERP、Workflow、E-mail、Portal、e-procurement,未來還會陸續增加PLM、HR等相關系統,至於SCM (supply chain management)將維持不變,放在原來的友達私雲。

目前這朵雲的主要核心系統是ERP,可讓所有的關係企業都可以連上運用,現在已有波蘭、中國、日本等地關係企業已上線,由於台中的主機房有較好的環境和空間,目前這朵雲(資料中心)是放在友達的台中資料中心,全球各地網路都連往台中資料中心,若資料量大時便會有網路加速器配置,機房的營運採取委外。

友達IT人力全球約200人(台灣、China各100人),可分作2個團隊-Infrastructure與Application。為此,友達內部也成立顧問團隊,該朵雲的團隊(super team)目前約有10個專屬的PM負責主導跟規劃,執行仍由友達原有的IT人力來做,例如設計應用程式等,而這些關係企業多為中小企業,在流程或制度上多所不同,也因此友達需設計出可模組化、可配置化的套裝軟體系統,讓一個系統架構可以讓多個不同的公司來運用,盡量減少差異化,當公司快速併購新增關係企業時,PM團隊便可機動性的立即飛往當地規劃、處理,快速拓展並進行後續維護,而遇到當地的稅法、法規問題時,則視情況會另外再找當地的顧問公司或是SI來解決,一般來說各關係企業大約有50~80%的系統可採相同模組,讓各應用程式配置(Config)上達到自動化,對於後續維護也較容易處理。

友達面臨到的是如何建構出一個可多公司架構的雲端系統,因此在application interface的接口必須更彈性的設計,採取SOA的概念,此外,針對這套雲端系統的維運也必須有一套收費及服務標準(SLA)。

並且,針對資料本身的機密性、完整性、可用性。友達有一些資安考量點:

1. 資料本身的安全

2. 權限的角色控管

3. 資料交換過程

4. 資料災難備援

制度流程

首先可從制度流程面的控管來看,除了有固定的SOP流程、定期的內外稽核,也遵循沙賓法案的精神,宋友聰說,任何參數的改變都必須依照流程來走,例如用上一季的參數來當作一個基準線。

權限控管

其二,權限可以分作三個面向來考慮(見圖1)-資料本身、系統對系統、系統對人(關係企業的user、關係企業的IT人員、友達administrator)。對於IT的授權要給到什麼程度,這也都經過嚴格的審視。例如說各關係企業的IT人員不能直接存取資料,且必須透過遠端存取,存取行為過程也會Log起來,而且是採用各自的VPN專線存取,不會存取到其他家關係企業的資料。

基礎架構

在整體架構設計上當然也有安全性的考量,例如使用Token、架設雙重防火牆、走VPN專線、系統有備援機制、定期的做弱點偵測及對一些必要的行為做記錄。

.jpg)

▲ 友達光電資訊工程處協理宋友聰認為,現在的廠商多半都在解決資源配置的問題,但是針對應用程式的雲端化仍未有成熟的商業化運用,如Oracle、SAP等大廠仍有策略上的考量,雲端化可能也會造成原有業務的衝擊。

|

私雲風險較小 難以管理仍會闖禍

當我們談到私雲的安全考量,主要還是看架構怎麼改,並且如同上述,在不同的階段會有不同的需求及狀況產生。

一名協助企業進行虛擬化環境安全評估的系統整合廠商指出,目前很多都是把資安產品裝到VM環境,基於商業考量必須快速推出因應市場的產品,都不夠成熟。大多都只是把防火牆或IPS作到虛擬機器裡,卻要保護虛擬機器內,雖然號稱都做在底層,但因為虛擬機器的關係限制很多,主要是受到VMM(Virtual Machine Manager)的限制,例如每個虛擬機器上只能設X張網卡,結果Virtual Firewall/Virtual IPS要作到對虛擬網卡間的通訊管制,一旦VM數超過X個就會不行了,一般Server沒問題,但因為大部分的虛擬資安產品其實是安裝成一個虛擬機,VFW/VIPS在它的架構下會變得有限制,造成虛擬機上的資安產品沒法管制所有網卡的流量。

大部分防護端點的廠商多半都在處理虛擬機器本身的安全性不被破壞,但現在的研究幾乎都是套用原本Client OS的防護,幾乎沒有太大分別,於是企業多半都還是延用原本安全架構。某高科技半導體業處長就認為,在他看來,虛擬化安全產品的理論仍大於實際的作用。

規模越大越需要專屬虛擬化安全工具:

系統整合商建議,私雲雖然是單純在企業內部的運作,安全風險較小,不過還是要看整個導入規模有多大,如果規模尚小,該階段就尚可以採行原本的架構,直接將現有投資的安全設備,例如IPS直接架構在外。但若架構亦趨複雜,雖然雲端不一定等同虛擬化,但如果Scale大到一個程度,就可能會防護不到重要或更深層的系統,就可能會需要在架構上再加入一些虛擬化安全解決方案。

臺灣趨勢科技資深技術顧問戴燊提到,虛擬化後,有些問題亟需解決,例如效能問題,若採用原本的架構,則多套軟體安裝在一個虛擬機器裡面的不同VM作業系統,如果半夜所有VM開始進行掃描的動作時,可能就會造成效能上的問題。又或者是有些VM休眠時,其安全防護是否也就跟著休眠了?過去如果將防護設備擺放在機器之外,則IPS的設定可能是一種,但是同一硬體當中若有多個不同的VM,則IPS的設定規則必然也需要能夠有多種規則因應,否則其中一個VM中了木馬程式,則其他也可能因此被感染。

少有能窺全貌的人員:

VMware合作夥伴技術顧問蘇書平談到,負責導入虛擬化或雲端計畫的人通常都是系統人員,並不了解網路或是資安,因此從管理架構來看可能會在配置(Configure)上出現問題,尤其會建置私雲的企業多半具有一定的規模,因此在分工很細的狀況之下就更難有一個窺見全貌的架構師,更甚者,其實也有許多虛擬資安產品經銷商也不甚了解虛擬化安全產品。Reflex Systems台灣總代理中華龍網產品經理Lawrence Hu則是認為,虛擬化雖然不算新技術,不過直到這幾年雲端運算被大力的推廣,企業也逐漸將虛擬化機制從測試系統轉而正式上線,他認為虛擬化安全產品市場較為成熟的時機將會是在明、後年。

VM管理問題還須流程嚴格控管:

1.VM上下線的管理

而觀察到許多企業目前面臨到的問題,主要是在於虛擬機器(VM, Virtual Machine)的管理。這些管理問題就佔了虛擬化安全最主要問題的七成,而最大的問題主要是舊VM沒下線,由於新VM上線的速度很快,舊VM就更容易遇到沒有人在維護的問題。

由於虛擬化的影響,使得VM數量大增,但是IT管理人員並沒有增加,所以造成有些VM其實是很多沒人管理的狀況,在過去的實體機器時代,在盤點時對照記錄都還可以發現,有一些機器應該要下線卻沒下線,造成漏洞因而被入侵,這個問題在虛擬化之後將會更難發現。

此外主要也是因為權責問題,有些金融業對於VM的上下線有很嚴格的流程要求,但是一般的企業不同,大部分都是使用者導向,資訊人員實在也是鞭長莫及,像是主機代管/租賃中心,有很多的閒置機器就不一定有人管。VM的上下線有些是定時可以下線,有時是臨時活動才上線,所以不知道何時才可以下線,有些可能是測試用的VM,不知道目前誰在用所以也不敢隨意下線,又或者下線之後要存在哪裡?下線後的VM有沒有人記得要更新?或是會不會被偷偷帶上線?種種問題都需要被管理。此外,VM還要記得自動備援。有非常多的問題等待解決,但是協助導入私雲的廠商不一定會想到,想到也不一定想做。

當然,虛擬設備可以做到自動的把VM上下線,但是其關鍵因素在於將VM上下線的條件必須要從其他設備得到資料才行,因此變成許多user必須去手動撰寫程式來檢查和進行VM平台的管理。目前虛擬設備廠商也提供了API讓其他廠商來開發,雖有一些成果不過尚不成熟。

2. 自動整合得靠客製

此外就是在線與離線VM的管理,和前後端服務需求的自動整合。例如負載平衡器(LB, Load Balance)偵測到流量增加,就要通知VM自動由範本新增,當新增完後,VM再通知LB加入分流,而當流量縮減時,LB也要通知VM縮減,但此時並不能直接縮減,而是必須要等LB通知另一VM已無流量後才可以縮減,當縮減完後再通知LB改設定,這中間的新增或是縮減都還跟後端服務內容有關,所以情況複雜,目前多半都是各家自己依需要客製化。

3.法規

另外,還有法規遵循的問題,由於VM是會變動的,因此Log的保存需要符合法規稽核需求。另外就是管理與防護VM的安全,如果有VM忘了上更新程式時,應當要能夠及時的因應。當伺服器從10台被虛擬化成300台時,管理人員卻仍然只有3人,這個時候VM的管理議題就變得相當重要,看似風險較小的私雲,此時防護也可能都會出現漏洞。

其他VM的管理問題包含像vSphere、XenServer、HyperV這些本身介面的權限控管,以及本身系統及VM的OS範本的安全強化,除了更新以外系統還會有很多設定要調整,管理者必須要依需求自行調整到一定的安全層級。應當思考如何更新和測試更新影響? |

公雲安全仍存在管理與信任問題

雲端運算並不等於虛擬化,以公雲的安全考量來說又分好幾種,IaaS、PaaS、SaaS各有各的安全問題,而虛擬化安全只是雲端安全裡裡延伸出的一小塊。敦陽科技資安技術顧問楊伯瀚說,例如IaaS可能會面臨到被DDoS攻擊旁注的問題,由於是資源共享的架構,所以相對承受的量也很大,而其他客戶一旦被攻擊就可能連帶受到影響,因為可以進入你旁邊的虛擬機器,再由旁邊的虛擬機器攻擊,這是比較難以預防的。PaaS則可能會遇到的狀況像是駭客製作惡意程式讓使用者安裝,譬如App Store、Android的平台廠商都要能夠嚴格控管程式是不是惡意程式,否則後門一旦放上平台則影響的手機數會太快又太多。而SaaS會牽涉到資料集中化後的資料外洩,當不同客戶的網站同時分享一個網站伺服器及資料庫,旁注問題就會更嚴重,其實這也是之前ASP(Application Service Provider)時代就一直存在的問題,而資料存放的穩定度也很重要,所以雲端的儲存備援機制也會是資安的一塊重點。

綜觀來看,雲端模式IaaS、PaaS、SaaS三者共通的問題主要在於管理與信任問題。信任問題則像是若公雲供應商倒閉或是供應商有內賊販賣資料,以及資料共享卻未作到完全的隔離時的賠償與因應。

結論

在這個眾說「分雲」的年代,無論媒體或廠商怎麼定義”Cloud”,對企業來說其實都是從需求出發,在組織架構、流程上的一大改變,資安人談了很多次雲端安全,接下來勢必也要再探討下去,在金融海嘯的影響之下,許多企業紛紛將系統正式搬上虛擬系統,或者私雲或者公雲。

過去對雲端安全的擔心沒有改變,但我們可以從更實際的應用面來思考,若技術不夠成熟或不符合需求,就更應該加強流程的制定及控管。例如私雲面臨到VM管理的問題,如果有一套嚴謹的VM上下線、更新SOP,自然可以減少無人聞問的VM出現的問題。而如友達光電需要將系統放上雲端與其他關係企業共享的架構,就會把重點擺在權限的設定與記錄,誰可以存取什麼系統?怎麼存取?這些非技術性的細節,卻才是任何資訊架構改變之餘,都不能忽視的重點。