正當偷渡式下載(Drive-by Download),俗稱網頁掛馬的攻擊手法仍然橫行網路世界,讓網站管理者頭大,掃了又來永遠掃不完;讓使用者莫名奇妙瀏覽合法網站也中毒。如今又有類似的新變種攻擊模式出現,若配合全新的惡意程式,則可繞過現有防毒軟體的偵測機制,不管是啟發式行為模式、雲端病毒碼偵測皆失效,阿碼科技將之命名為Drive-by Cache(偷渡式快取下毒)。

阿碼科技首先發現此種攻擊模式,他們日前在一個歐洲的人權團體網站發現遭受感染。由於是全新的攻擊模式,加上搭配Adobe flash player(CVE-2011-0611)的零時差弱點(當時未釋出修補程式),攻擊跳板是一個位於聖地牙哥的網站,且該惡意程式還具有偽造的數位簽章,因此預料在那段時間內只要瀏覽該人權網站的使用者電腦,應該都會中毒,中毒後會將資料傳送回位於香港的控制伺服器主機。

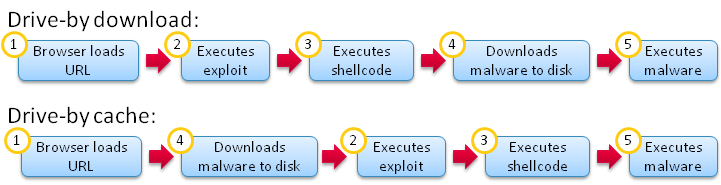

與偷渡式下載略有不同,此一手法是當用戶連結到受駭網站後,瀏覽器先將惡意程式(此例是newsvine.jp2)下載到用戶端的快取資料夾,然後觸動一段攻擊探測程式(此為display.swf),即flash檔,接著再去執行先前下載至快取資料夾中的惡意程式,然後惡意程式便可以把駭客所想要的資料傳送回去。此種先下載再執行的方式有別於傳統偷渡式下載的先執行漏洞才去下載,因此可以繞過防毒軟體偵測。阿碼科技進一步解釋,之前是讓掛馬去下載惡意程式,而此次之所以能讓瀏覽器自己下載,主要是駭客在程式碼動了手腳,讓瀏覽器將此惡意程式newsvine.jp2視為一段正常javascript,目的就在於先將惡意程式下載至Cache,第二段才去執行它。

圖片來源:阿碼科技Blog

由於目前此種手法是針對特定目標網站的攻擊,尚未造成大規模災情,仍未見防毒軟體廠商將之做成特徵碼。然而阿碼科技也指出,此次駭客所寫的攻擊程式相當縝密,可針對不同語系執行,很明顯是目標導向的攻擊。這些瀏覽網頁而中毒的使用者,極可能成為殭屍電腦,受命於駭客的控制伺服器,可將任何他想要的資料傳回。

所以,使用者該如何自保呢?老生常談,但很重要。凡微軟或Adobe等軟體大廠有發布任何更新程式,馬上下載安裝,如果點選「稍後再提醒我」,很可能駭客先找上你。而網站管理者則可透過網頁應用防火牆(WAF),做防禦性的阻擋。