網路釣魚(Phishing),多半利用E-Mail、即時通訊軟體、社群網站等做為前奏,誘使收件者連往擬真的詐騙網站,再由詐騙網站入侵受害者的瀏覽器,或利用受害人一時不察登入詐騙網站,竊取受害人的機密資料。一般的資安宣導,都會建議大家不要連往可疑的網址,以便遭到詐騙網站的攻擊。但是,可疑的網址到底是如何可疑?為何可疑?如何防範,這卻是多數人不清楚的部份。接下來的文章我們就來談談這些可疑網址的一些特色及防範之道。

顯示位址與連往位址相異

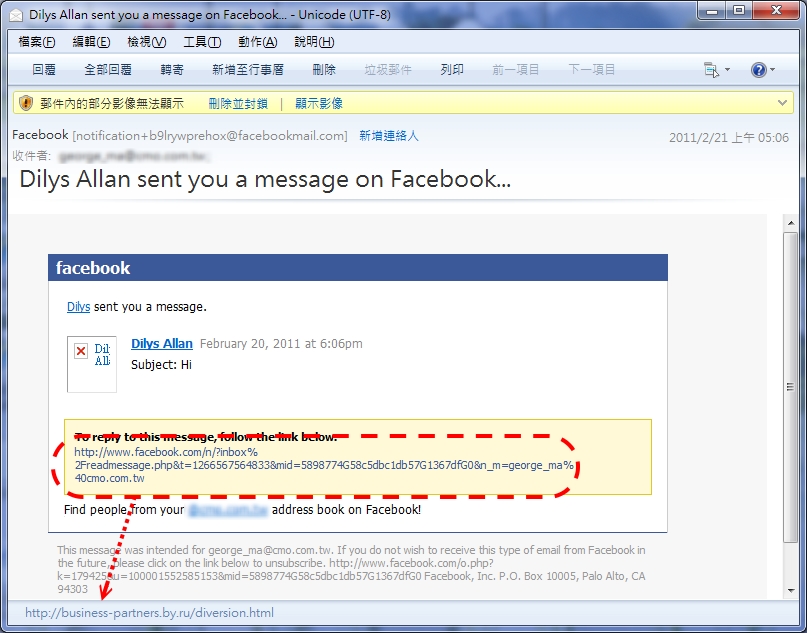

網路釣魚多半會利用電子郵件做為攻擊的前奏,E-Mail的內容通常會仿得極真,早期遭到仿造的網站多半是一些金融或線上付費機制相關機構;近期則因為社群網站流行,故仿造的對象開始轉向各種社群網站的通知、確認信。只是,仍然換湯不換藥,在這些釣魚郵件中,經常會看到顯示位址與連往位址不一樣的情形,信中出現這樣的情況,幾乎百分之百可確定這是封釣魚郵件。

因此也建議各位保持一個良好的習慣,勿直接點選E-Mail上的超連結,而是將滑鼠游標移至該超連結位置上,檢視一下顯示位址與連往位址是否一樣,若不相同千萬別點擊,小小動作就可以避免您成為上鈎的魚兒。

圖1、順手將滑鼠游標移至該超連結位置上,假造的facebook通知信,其中帶有顯示位址與連往位址不一樣的情形。

網址混淆技術

許多釣魚網站會在網址上加工,讓人難以分辨到底網址是否可信,例如:http://mail-google.com、http://www.goog1e.com,其實這些網址與Google並沒有關係,但這種以假亂真的網域名稱混淆,很容易讓人因為匆匆一瞥而錯信這是真實的網站。

另一種常見的做法,是將真正的網域名稱前面加上容易讓人信任的域名,例如:http://mail.google.com.xyznothisdomain.com,一般的申請自訂的網域名稱是在頂級域名(TLDs, Top-level domains, first-level domains)中的二級域名。

頂級域名包括了國家代碼(.tw、.cn、.jp等)、通用頂級域名(.com、.edu、.gov等),二級域名就是最靠近頂级域名左側的字段,擁有二級域名控制權限者,可以自訂更多的三級、四級域名,以前述的http://mail.google.com.xyznothisdomain.com例子來看,其實這個網址與Google並沒有關係,而是xyznothisdomain這個二級域名的擁有者自行製造出來的假象,透過這個網址所連往的地方是由這個二級域名的擁有者所指定的。

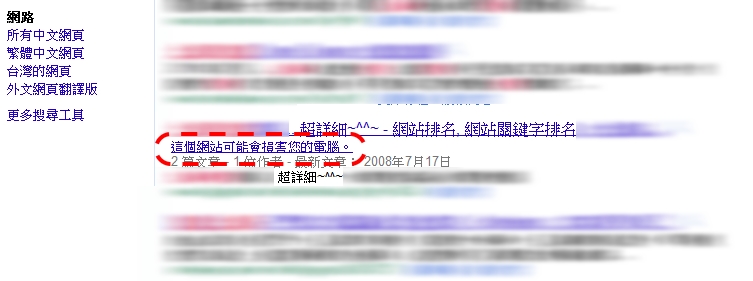

這類型的攻擊手法,防範之道是可以透過安裝防毒軟體、瀏覽器自身的保護功能,或裝設閘道端上網管理軟體,協助防止使用者瀏覽不當的網址。在使用習慣上,可將一些常用、重要的網址設置於「我的最愛」,當需要使用該網站功能時,一律由「我的最愛」連結;若是透過搜尋引擎尋找資料,也需留意搜尋引擎對搜尋結果的警告,對於可能會損害您電腦的網址,盡量不要瀏覽。

圖2、Google Chrome瀏覽器自身的防釣魚網址功能。Google Chrome瀏覽器瀏覽危險的網址,即會出現畫面中的警告。

網站轉址問題

在早期,在入口、搜尋網站的部份地方,加入一串特定的字串或符號,後面再加上欲導向的網址,則會直接連往導向的網址而非入口網站本身。例如:早期http://rd.yahoo.co.jp/*http://www.isecutech.com.tw/,則會連往http://www.isecutech.com.tw/,而非http://rd.yahoo.co.jp/,而這兩個位址本身是無關的。許多入口網站都曾存在類似的問題,多數都已經修復,在無法肯定所有的網站都不存在類似的問題,因此在此以例子的說明方式,提醒大家注意這個曾普遍存在過的問題。

縮址服務(shorten URL''s)

上述的做法對網路釣客(phisher)而言,都必須擁有網域名稱的控制權,除了一些域名的試用服務外,有時為了訂製一個特別的域名,需要花一些費用去租用。網路釣客想到了一個較省錢的做法-使用縮址服務。縮址服務原本的用意在於避免網址太長不利於記憶,透過提供縮址服務的網站將原本的網址縮短,就可以有效的遮蔽原本可以從網址中看到的連結目的地,例如:http://mail.google.com.xyznothisdomain.com經過Google的縮址服務,就變成了http://goo.gl/8GRT。經過縮址的網址無法從網址辨識它是否為可疑或有害的。提供免費縮址服務的網站非常多,常見的縮址服務域名,除了goo.gl外,還有tinyurl.com、0rz.tw、ppt.cc等。預防方法就是,如果您已能從網址中識別出該網址是經過縮址的,或與您原來預定連結的網址不同,建議您不要隨便點擊該連結;但若您真的有需要使用縮址服務,那麼您可以選擇使用有惡意網址檢查功能的縮址服務,如:goo.gl,可協助降低風險。

圖3、連往經過goo.gl縮址後的惡意網站,goo.gl會對使用者發出警告。

圖4、連往經過goo.gl縮址後的惡意網站,goo.gl會對使用者發出警告。

網址嫁接(Pharming)

網址嫁接最早約莫出現在2004年,主要藉由DNS伺服器的漏洞,入侵DNS伺服器並趁機竄改設定,因此又稱為DNS下毒(DNS Poisoning)或DNS快取侵害(DNS cache pollution)。DNS本身的用途就是提供域名與IP之間對應轉換的服務,一旦有人透過遭到下毒的DNS伺服器查詢某域名對應的IP,即有可能被導向惡意網站,這種直接透過入侵DNS伺服器所製造的攻擊是防不勝防的,即使馬上發現這類攻擊並立刻修正DNS伺服器的漏洞,也會因為DNS快取的問題,仍會有許多受害者被導向危險的網站。要杜絕這類的攻擊發生,有賴於DNS伺服器的管理者定時更新軟體,並進行良好的設定,防止漏洞的發生。

還有另一種網址嫁接的情況,是透過攻擊受害人電腦對域名位置解析檔的設定,例如Window系統中的C:\WINDOWS\system32\drivers\etc的hosts設定檔;或unix-like作業系統下的/etc/ hosts。當一部電腦要連往某個網址時,它會優先查詢本機的hosts設定檔,如果沒有相關的記錄,才會向DNS查詢;若hosts已有域名與IP的對應記錄,則電腦會優先選擇連往hosts檔指定域名對應IP位址,而不會再向DNS查詢。部份病毒或惡意軟體會試圖修改電腦中的hosts檔,透過hosts將受害者引向惡意網站後,再進行一下步的網路釣魚行動。hosts在較安全的作業系統上,如:Windows 7,通常是鎖定的狀態,這可以有效防止遭到修改;部份防毒或反木馬惡意程式的軟體可協助保護及檢查hosts檔是否被修改。

還有一種DNS的匿蹤技術(Fast-Flux),也逐漸被網路釣客應用。透過匿蹤技術技術,不斷地變化網域名稱所對應的實體機器IP,再搭配為數眾多的殭屍電腦供網路釣客指揮,並做為釣魚網站的分身,釣魚網站得以生生不息。釣魚網站的擬真技術就現在而言,已經可以做到看不出破綻的程度,再加上匿蹤技術,實在防不勝防。

網路釣魚也逐漸將魔爪伸向社群網站,除了直接在社群網站中設置用以詐騙的帳號外,許多不當的網站都會在瀏覽或不經意點擊連結的同時,自動彈出推文或推薦的廣告視窗,若習慣將社群網站的帳號密碼存在瀏覽器中,可能一時不慎就會幫忙釣魚網站做了宣傳,更糟的情況是身邊的朋友都來拜訪按下「讚」,就真的不妙了!

結論

因此,除了良好的上網習慣、充份的資安認知外,許多更複雜的部份還是有賴資安軟體及相關完整的防護架構,才能減低遭到網路釣魚的風險,也可以避免自己的電腦成為殭屍,變成網路釣魚事件的幫兇!

本文由台灣電腦網路危機處理暨協調中心(TWCERT/CC)提供,TWCERT/CC網站http://twcertcc.org.tw。