在資安事件發生且需透過系統日誌分析與事件相關的資訊時,常會發生日誌需追查的時間點早已被洗掉,或者是Log預設開啟的稽核項目不甚完整,甚至有時會發生日誌慘遭攻擊者透過各種手段清除而無以查證的情況,也因為在資安事件處理過程中,系統日誌是協助追查出入侵者種種跡象的重要關鍵,因此管理者首要必須確保各種系統日誌記載的資訊是充足且未經竄改的,以下針對Windows、Linux及Network Device淺略的說明該如何確保所記錄的是有效的系統日誌。

Windows:

當Windows系統安裝完之後,其預設開啟的系統日誌所記載的資訊並不詳細,經常會遇到事件發生後,需察看登出入事件時,才發現保存的日誌內僅記錄著成功登入的項目(Login Success Audit),因此在系統安裝後建議應確認稽核原則項目中的安全性設定是否開啟,建議除物件存取及程序追蹤外的項目均同步稽核成功及失敗的部份。(如圖1)

.jpg)

圖1、 安全性設定應同步稽核成功與失敗的部分

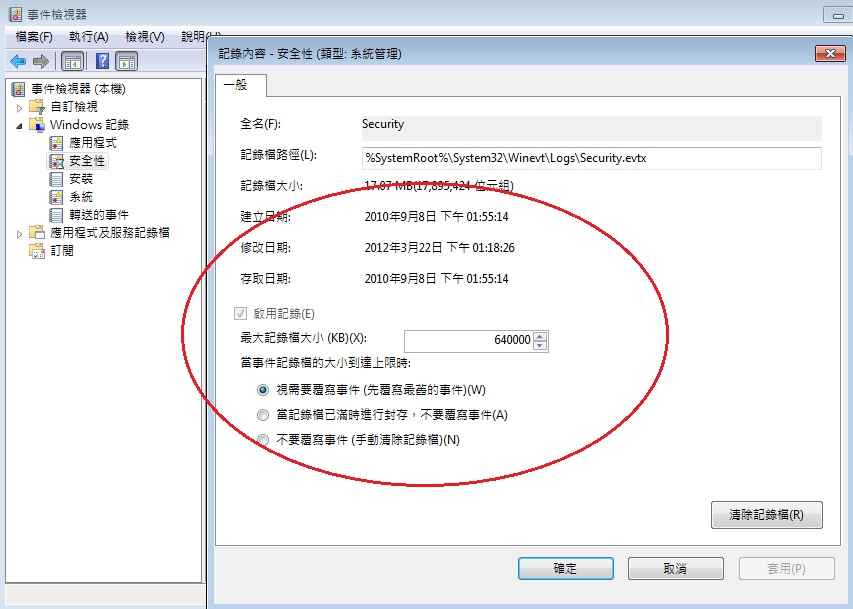

此外,系統預設日誌檔分配的空間並不寬裕,常會因空間過小導致過往的記錄易被後續的日誌覆蓋掉的問題,因此建議也需依伺服器使用程度,評估調整日誌檔儲存空間大小(如圖2),若系統磁碟空間不充足亦可修改記錄檔路徑至較充裕的磁碟,最後定期將日誌檔備份至遠端及清除舊資料,以避免遭惡意刪除之虞。

圖2:Windows的日誌備份方式可參考Microsoft的Backing Up and Clearing Event Logs文章。

http://technet.microsoft.com/en-us/library/ee176696.aspx

在Windows上較為慣用之網頁伺服器Internet Information Server的日誌保存上,若提供服務的網頁存取量大,IIS日誌所佔用的磁碟空間將會相當可觀,IIS Server預設存放日誌的位置是在%windir%\system32\LogFiles\W3SVC1\,所以預設系統磁碟的空間若不充裕建議將存放目錄改至空間較為寬裕的磁碟,另外亦建議定時將IIS日誌備份至異地存放伺服器,以避免遭惡意刪除及有利於後續事件分析處理。

Linux、Network Device:

在Linux系統及網路設備的建議上,可以使用免費的Syslog-NG建立Syslog伺服器,若經費寬裕則可參考使用一些如ArcSight、Novell Sential等商業解決方案,之後可透過Syslog協定將各伺服器、設備之系統日誌備份至該Syslog伺服器上,此外Syslog協定除系統預設日誌外,亦可將其他各式非系統日誌如Web Server daemon (如:Apache、Nginx、Lighthttpd等)、FTP Server等異地備份至該Syslog伺服器中,如此較可避免伺服器遭入侵後,本機系統日誌被刪除導致後續事件分析處理遭遇瓶頸。

與資安廠商配合的注意事項:

資安事件發生之後,倘若需尋求資安廠商協助處理,廠商勢必會要求將可提供的日誌檔一併提供予其進行攻擊行為分析,在日誌檔提供之前務必需針對所提供的檔案進行資料完整性的確保,演算建議可使用由美國國防部(Defense of Department)採用的SHA1 hash演算法,之後可將hash後取得的值及相關日誌檔一併提供予廠商,另外無論提供的日誌是否具高機密性,在與廠商洽談相關事宜時應不忘提出簽署保密協議(Non-Disclosure Agreement),如此較可避免日後在整體事件處理過程中發生爭議時可能出現的責任歸屬問題。

當資安廠商開始協助處理資安事件時,有時資安廠商會需要On Site對可能遭受攻擊的伺服器進行即時分析,若人力需求許可建議應委派瞭解整體狀況的專業技術人員陪同處理,該員可即時提供資安廠商分析事件所需的資訊,如此除可監督資安廠商人員處理狀況,亦可提高因需要額外資訊所可能耗費的處理時間,另外亦可請該資安廠商定期定時,提出現況分析及處理進度等相關報告以利後續決策制定。

最後,在尋求合適的資安廠商時,可尋求信用較佳、具專業能力且工作態度佳,以及時間配合度較佳的廠商,並需與該廠商訂定服務層級協議 (Service Agreement Level) 就未來服務提供者與我方之間的服務品質、水準及性能等方面明文簽署可依據的協議,另外可以考慮請廠商提供服務人員名單進行背景調查,並要求對方委派的人員提供良民證等做為基本檢查,以降低因人為不可控制因素可能導致的風險。

作者主要負責資安事件應變處理、滲透測試、入侵事件分析。服務於電子商務業。