個資法推行在即,其中施行細則的十一條安全維護措施中,「事故之預防、通報及應變機制」、「資料安全管理及人員管理」、「設備安全管理」、「資料安全稽核機制」及「必要之使用紀錄、軌跡資料及證據之保存」,可以透過SIEM(Security Information and Event Management)系統來達成。SIEM系統對於公司的設備可以進行管理,對於安全事件、使用的記錄都有使用AES加密保存,並且透過系統的通報可以即時通知使用者安全事件的發生。因此對於實踐個資法的安全措施,十分實用。

AlienVault OSSIM (簡稱為 OSSIM) 是一個開放原始碼的 SIEM系統。目前企業中 SIEM 越來越被重視,以往通常企業只做到了日誌管理、收集及分析,但是對於事件的發生卻沒有辦法即時的應變,因應個資法所著重的鑑識分析也無法有效的應對。因此 SIEM 著重在監控、分析、預警、鑑識,方便管理者直接的對公司安全進行管理,無論是外到內、甚至內對內的攻擊風險。OSSIM 的優點在於整理及過濾系統的記錄資訊,依照內建的規則及定義,做出優先權排序,讓管理者能夠只專注在重要的事件。當然詳盡的管理及記錄報表功能也能讓管理者對細部事件進行分析。

OSSIM開放原始碼版本我們可以自行下載安裝建置。如果只是想單純試用 OSSIM,官方也有提供雲端服務,可以從網站上直接試用。免費的OSSIM由於是由社群所支持維護,包括在關聯式規則、IDS規則方面比不上商業版,在管理功能方面,所有的設備必須各自去管理設定,但商業版則可集中管理。報表方面,商業版提供100多種法規報表,更多關於OSSIM 及商業版的區別,可以在此查看。正如同AlienVault創辦人在網頁上所說,開放原始碼版本的提供是為了讓所有人都有工具可以掌握資安事件,讓大家有機會更安全。而個資法即將上路,所有企業都必須遵循,因此藉由OSSIM的介紹,也希望對預算有限的企業是個開始。以下我們將對此系統做簡單的建置說明。

安裝OSSIM

首先我們至 AlienVault 的官方網站下載系統檔案。在這邊會根據系統的架構分為 32 位元以及 64 位元的版本,請根據您的 CPU 或是需求選擇。我們以 64 位元的版本做示範。下載完畢後可以驗證一下 MD5 Hash 是否相同,以確保下載正確無誤。Hash:d9c6b5da8b9edf94c7cc6807316bc8d0

這邊提供的是 ISO 映像檔給我們安裝使用。如果您要在實體機器安裝,直接將映像檔燒錄至 DVD 開機即可。若是在 Virtual Machine 中安裝,則是直接在 VM 中讀取即可。一開機將會看到安裝的選單,在這邊選擇第一項「Automated Install」自動安裝 (圖1)。接著選擇安裝過程中所要使用的語系,「Chinese (Traditional) 中文(繁體)」。不過安裝的過程中文化並不齊全,所以在部分安裝的步驟還是會以英文呈現。不同的語系也會因為不同的地區所有不同,在下個步驟我們選擇「台灣」。鍵盤方式我們選擇預設的「美語」鍵盤。

.png)

圖1 自動安裝

下個步驟將進行網路的設定。首先必須要設定一組 IP 給予 OSSIM 使用。若不知道 IP 可以先設定一組暫時可以進行連線的 IP,之後再進系統進行修改。接下來設定 Netmask 網路遮罩,同樣的是依照您的設定撰寫,此例為 255.255.255.0。下個步驟則是設定 Gateway,沒有設定正確的話將無法連線網路。網路設定的最後一個步驟是設定 DNS,因為安裝過程中必須要進行系統更新,因此必須要指定 DNS。在這邊我們設定 Google 所提供的 DNS 8.8.8.8。

網路設定完畢之後,接著就是分割硬碟。在這邊選擇「Guided – use entire disk and set up LVM」。因此必須確認硬碟中是否已經沒有保留其他重要的資料,安裝的過程中會把整顆硬碟重新分割。如圖3。如果您有不只一顆硬碟,在下個步驟中可以選擇您要使用的硬碟。由於寫入硬碟分割區是個破壞性的動作,系統會在此時確認是否要進行分割,或者需要其他自行調整。在這邊因為我們不需要其他的修改,因此直接選擇「Yes」進行寫入動作。系統進行分割以及格式化時,請避免機器斷電或者關機,否則將會造成硬碟損壞。系統在進行分割完畢之後,會一併直接進行系統的安裝。安裝過程依照系統的速度不同可能需要 10 至 30 分鐘。

經過一段安裝過程後,系統將會提示您設定系統的密碼。在這邊必須注意的是,設定的密碼是最高權限使用者「root」的密碼,請牢記這組密碼並切勿提供給他人。root 使用者是 UNIX 系統中最高權限的使用者,如果這組帳號遭到有心人士竊取,將可以直接對系統內部的所有設定進行修改、甚至破壞,更甚者在其中植入後門。在業界常有這樣的案例,負責監控的安全系統,反而成為駭客的溫床,而管理者永遠監控不到自己。因此請特別留意系統的安全。

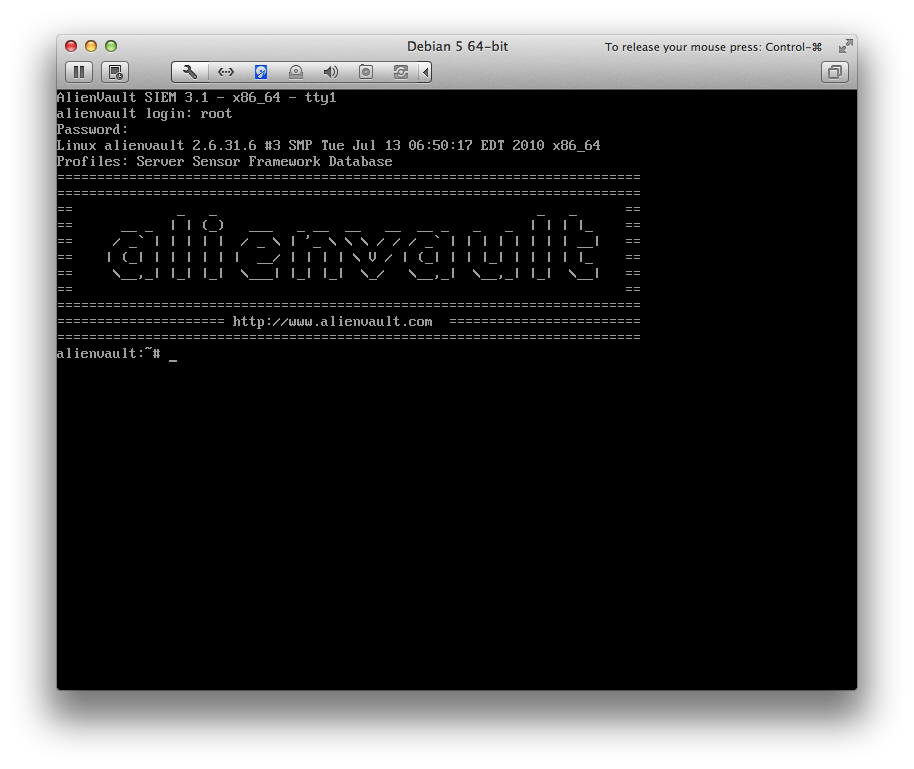

設定完畢之後,安裝程式將會繼續進行安裝,包括應用程式、第三方套件、OSSIM 內付的檢測程式等等。經過很長時間的安裝,完畢後會進行更新的確認。如果選擇要更新,系統將會即時線上更新,因此必須確認您網路的設定是正確的。更新及設定的步驟相當耗時,因此若您看到畫面一直停止不動,可以嘗試按下「Alt+F1」來切換至終端機畫面,觀看文字介面的設定步驟。安裝完畢後重新開機,將會看到精美的開機畫面,代表系統已經確實安裝完成了。若沒有辦法看到「alienvault」的畫面,可能要檢視一下有無錯誤訊息,或者從前面步驟開始重新安裝。

開機完畢之後,輸入登入的帳號 root 以及您所設定的密碼,即可登入主機。代表系統已經正常運作 (圖2)。除了直接從終端機連線之外,我們也可以直接使用 SSH Client 來進行連線,例如 putty, Xshell, ssh 等。登入的帳號一樣是 root,密碼則是先前所設定的密碼。若您有心要為系統的安全性做加強,可以新增一組一般使用者帳號,並且給予 sudo 權限。將 root 的帳號設定成無法直接登入,並且修改 sshd 的設定 (/etc/ssh/sshd_config)。相關的技術需要 Linux 基本的操作背景,若有興趣可以參考坊間 Linux 網路管理書籍或網路教學文件。

圖2 系統正常運作畫面

接著正式操作OSSIM 系統。首先打開瀏覽器,輸入原先設定的IP,若無設定錯誤的話,應該可以直接看到 OSSIM 的登入畫面。但因為 OSSIM 是走 HTTPS 協定,因此在第一次連線時瀏覽器會顯示憑證的安全性警告。只要您確認目前的連線是無誤的,選擇信任即可。登入預設的帳號及密碼是 admin / admin,登入完畢之後,由於是第一次登入,系統會要求您自行設定一組密碼,這組密碼將會給 admin 管理者帳號使用,因此請妥善保存。

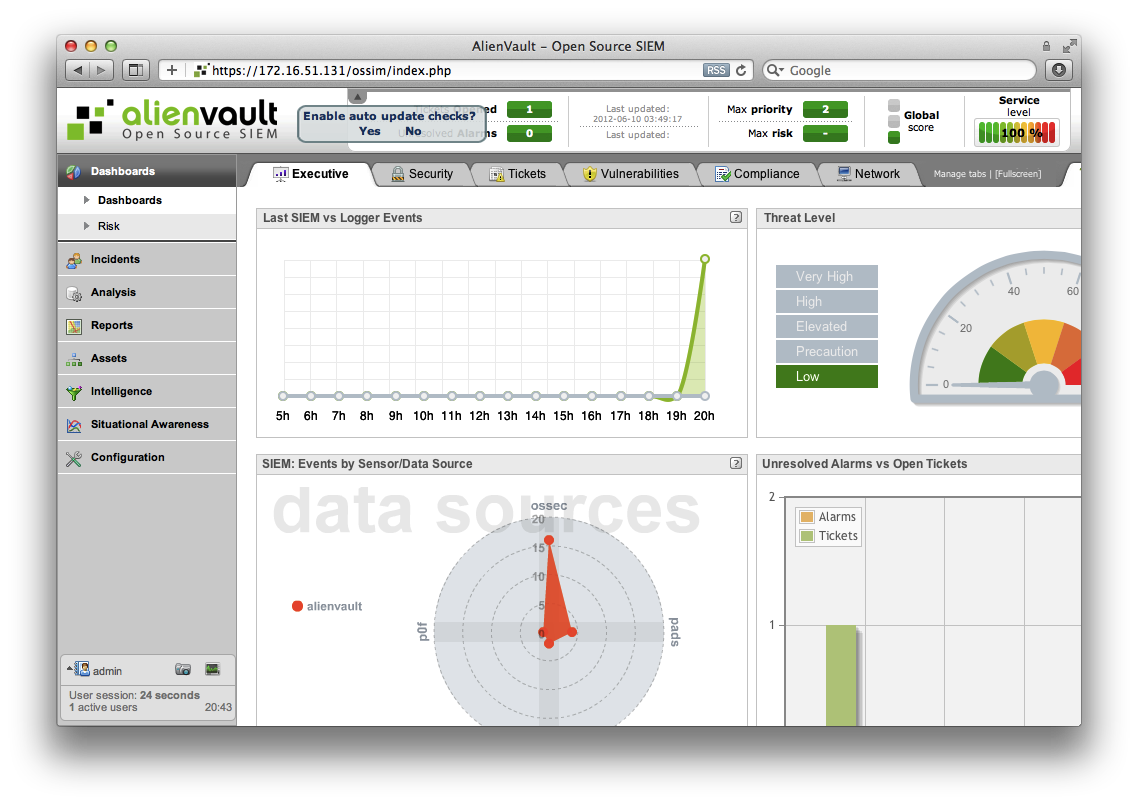

修改完畢密碼之後,就會正式進入到我們的 OSSIM 系統 Dashboard 了。在這個畫面我們可以看到整個系統的狀態及警報(圖3)。在左方的選單根據不同的版本、功能、授權、權限而有所不同。如果要對系統進行更詳細的設定,可以直接在終端機中編輯「/etc/ossim/ossim_setup.conf」檔案,其中有非常詳盡的設定。或者在終端機畫面輸入「ossim-setup」即可開始設定畫面,用方向鍵選擇,用Enter鍵輸入。設定完畢後,輸入「ossim-reconfig」來將所有的設定生效。

圖3 OSSIM儀表板

OSSIM 五大功能

以下列出常用的5大功能:

1.首先在Dashboards 畫面,可以清楚的看出整個監控環境中的風險、警報、事件數量、事件處理的進度等。同時你也可以根據不同的 Sensor、不同的受害主機來進行排序,得知目前問題的主機究竟在哪邊。同時,系統裡面有 ticket 的設計,方便控管事件處理的進度,這個部分在 Dashboards 也可以清楚的看到。

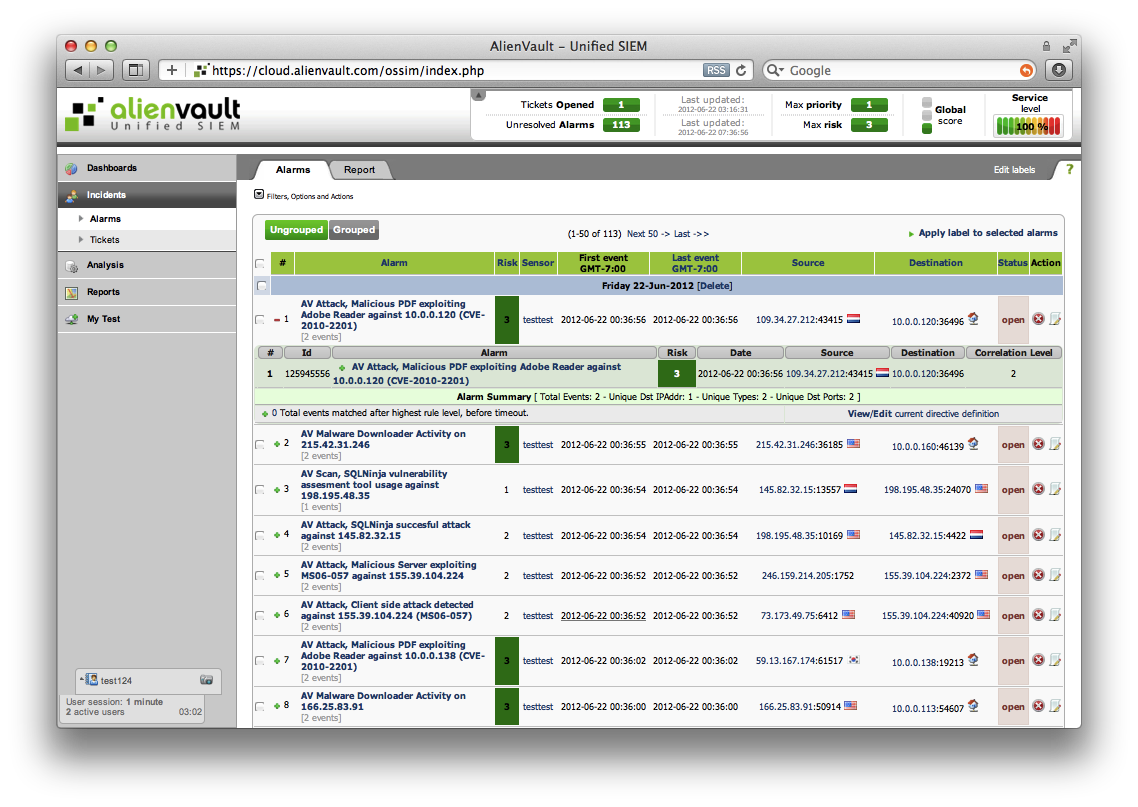

2. Incidents 是非常重要的功能,在這邊列出了所有偵測到的攻擊行為,包括已知的 Exploit 攻擊或者是可疑的行為 (圖4)。畫面上清楚的呈現攻擊的警報是為何,例如「MS06-057」攻擊。發生的風險等級、時間、攻擊來源、目標都呈現在畫面上。這功能也符合個資法安全維護措施的「設備安全管理」、「事故之預防、通報及應變機制」。點選後可以看到更詳細的資料,包括這個風險的詳細描述、來自哪個 Sensor 等等。透過這樣的資訊可以更清楚的知道問題發生點以及嚴重性。

圖4 各種漏洞或可疑的行為偵測

對於管理者來說更重要的是如何對這個事件做處理,在列表上點選圖示,可以新增 ticket。Ticket 的用意在於對這個事件做出處理,您可以選擇指派給某個使用者處理,對於這個風險應該採取的行動為何、附加檔案、優先權等等。透過 ticket 系統可以更清楚的知道所有事件處理的進度以及是否已經完成,方便管理整個公司環境是否已經脫離安全危害。

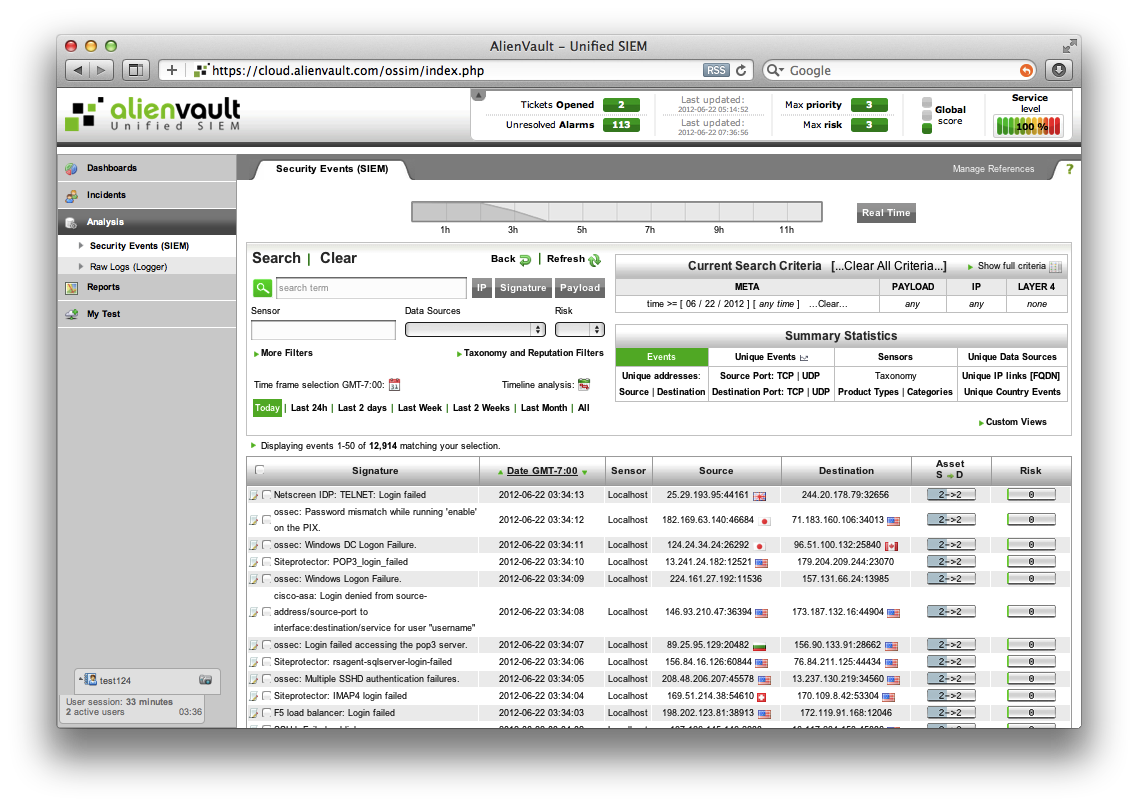

3.在 Analysis 功能方面,可以得知目前發生的安全事件 (圖5)。與剛剛不同的是,這邊顯示的多為系統的安全事件,而非已經確定的攻擊行為。可能包括了例如系統的帳號登入失敗、系統錯誤的記錄等,包括記錄的內容都會一併的顯示在介面中。這些記錄可以提醒管理者一些可疑的網路行為,提供一個事前的預警功能。這點可滿足法規要求在系統上設定警示機制,以對不正常存取行為做適當的處理。除了安全事件之外,也有 Raw Logs 提供更詳盡的記錄。這些記錄除了安全提醒的功能之外,也包含了系統是否有正常運作,或者系統是否有可疑的狀態。

圖5 各種系統安全事件的記錄

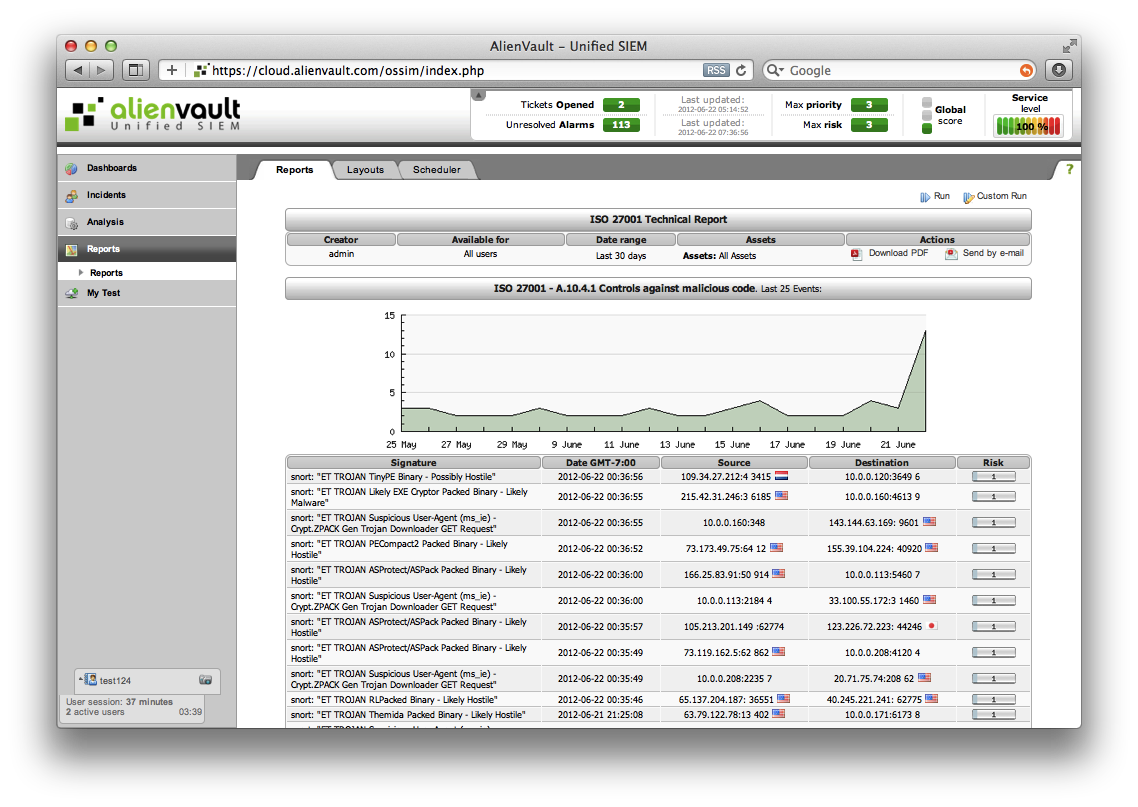

4.最後重要的功能為「Reports」,提供了各種報告給我們 (圖6)。例圖中我們選了 ISO27001 的安全報告,方便管理者進行稽核管理。報告的時間、目標範圍等都可以自定。

圖6 報表範本

5.「Assets 資產管理」讓管理者自行的新增需要監控的機器。我們可以自行手動新增主機的IP、DN、指定Sensor等資訊,並且可以新增主機的硬體資訊。同時可以指派機器屬於什麼群組,方便管理者進行管理。如果單位內的機器過多無法一一新增,也可以使用「Asset Discovery」來進行掃描,一次掃描同個網段內的所有主機,並且自動加入管理。不過要注意的是,主機都必須要有對應可以偵測的Sensor 才有作用。

OSSIM 是一個全方位的安全管理系統,提供管理者一個非常簡易方便的管理平台。自動化的收集所有資產主機的記錄,並且對攻擊行為進行預警。開放原始碼工具對預算有限的企業來說是個很好的入門,先藉由它來了解此類系統的運作模式也更加掌握企業自己的需求,在未來要評估商業版產品也會更順利。但是系統終究還是系統,面對新型態的攻擊還是得仰賴管理者的專業知識。因此請記得只把系統當做輔助,時時注意最新的資安事件,並且對員工進行資安意識強化,才能就根本面解決資安問題。

本文作者為資安顧問。如您對本文有任何感想,歡迎來信交流:isnews@newera.messefrankfurt.com