在談到APT解決方案前,我們要先了解什麼是APT(Advanced Persistent Threat,進階持續性威脅)?目前對APT攻擊尚未有明確定義,艾斯酷博科技(XecureLab) 共同創辦人吳明蔚表示,APT一詞最早出現於2006年美國空軍資安報告中,指的是一種有計畫、組織且具針對性的網路間諜活動,因為其所需資源龐大,常被懷疑有國家的力量在其背後支持,為避免涉及到敏感的國際關係,也就用APT一詞來做為這類攻擊型態的概括性稱呼。

在此我們不是要給APT一個明確的定義,之所以會討論APT的定義問題,在於對APT攻擊認定重點上的些許不同,會影響到各家廠商對產品的功能設計與偵測效果。因此在評估APT解決方案前,企業要先了解一下各家廠商所謂的APT攻擊為何?才能知道其產品定位與防禦重點在哪?是針對什麼樣的攻擊來進行防禦。

目前市場上的APT解決方案仍傾向單一功能設計,並不是針對一般的病毒或垃圾郵件掃描,所以對非APT的攻擊而言,這些解決方案在抵擋效果上當然有限。這也意謂,APT解決方案就目前而言並無法取代其他的網路安全設備,而企業所要考量的,應該是在層層的檢測設備下,它所部署的網路位置與可能影響的網路效能問題,關於這點,我們稍後再談。

APT為何擋不住?

我們從APT的實際活動來看,它通常先針對目標收集詳盡資料,之後發出內含惡意文件的電子郵件進行攻擊。APT之所以難擋的原因在於事前準備工作充足,所以攻擊者能偽冒出極似正常的mail來引誘受害者開啟,艾斯酷博科技首席資安研究員邱銘彰便形容APT的攻擊郵件「簡單到無法識別」,通常也不會是「來路不明」的郵件,所以即使單位有做相關的社交工程演練,還是一樣會被滲透成功。此外,他還提到,透過社交演練的資安教育機制,其問題在於效益量測不易,難以倚賴做為抵擋APT攻擊的工具。

再者,APT攻擊郵件通常會夾帶零時差漏洞的文件附檔,使得傳統以特徵碼為主的防禦機制根本無法有效偵測,或是以壓縮加殼的變形方式來躲避檢查。吳明蔚便舉出今(2012)年5月所發現的APT攻擊案例,該mail夾帶一個經過密碼保護的Word檔,並在郵件的內文當中註明密碼為何,通常使用者看到Word檔案時比較不會有戒心,加上又用密碼保護更容易取信於受害者,接者輸入密碼後就引發了Word零時差的漏洞攻擊(圖1)。

.png)

圖1、使用者需輸入放在mail內文中的密碼才能開啟word檔,並同時觸發內藏的零時差漏洞攻擊。

台灣是全球APT活動最頻繁的區域

| 根據艾斯酷博科技的統計,台灣是全球APT活動最頻繁的區域,在收集到1萬4千多起的APT事件中,台灣就占了八成,主要來源是對岸網軍所為。至於原因為何,吳明蔚認為大陸與台灣同文同種,所以APT製作完成後會先拿到台灣來進行測試;加上台灣位於大陸與西方世界的交界,在西方各國對中國網軍多抱持警戒態度的同時,台灣理所當然成為最佳的攻擊跳板。許多中繼站都設在台灣,賽門鐵克甚至用「Taidoor」一詞來形容,所以防禦APT攻擊,更是身處在台灣的企業或政府單位所不可輕忽的課題。 |

在攻擊手法上,FireEye北亞區技術經理林秉忠認為,這些攻擊組織會有很精密的分工。因為利用零時差漏洞攻擊的文件檔,可能因為收件者軟體版本的不同而失敗或被發現,但執行檔只需經過打包變形即可使用,攻擊成本較低,基於成本考量,第一線人員會先用執行檔進行攻擊,失敗後才由第二線人員發動零時差的文件漏洞攻擊。

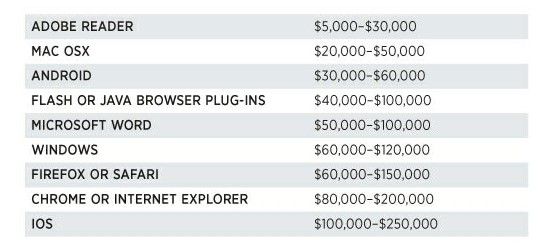

至於這些零時差的漏洞從何而來?邱銘彰表示,現在電腦入侵攻擊已形成一個相當完整的產業,所以網路上也有掮客居間販售這些漏洞弱點,甚至在富比士網站上還列出這些零時差漏洞的參考價格(圖2)。

圖2、根據不同的應用程式與平台,其零時差漏洞的價格也各有差異。(資料來源:www.forbes.com)

動態模擬檢測: Sandbox沙盒技術

目前針對APT攻擊所推出的解決方案,主要採用動態模擬與靜態比對兩種技術。動態模擬指的是稱為sandbox(沙盒)的動態檢測方式,趨勢科技台灣區技術總監戴燊認為,沙盒簡單來說就是一個模擬的電腦環境,在此模擬環境下開啟檔案,然後觀察系統是否有遭攻擊或入侵的行為,因此他認為沙盒技術主要門檻在於對惡意行為的判斷能力。

其實沙盒技術早被資安廠商所廣泛使用,甚至在有些個人防毒軟體中也提供了沙盒模擬的功能,至於兩者間有何差別?邱銘彰提到,這種在個人防毒軟體裡的沙盒像是精簡版,會將執行的檔案限縮在一個範圍內,或禁止寫入某些區域,以保護系統安全。而APT解決方案的沙盒技術能模擬出整個作業系統、重建環境平台,如此才能完整呈現出惡意程式的攻擊行為。

支援平台與組態設定的問題

但沙盒技術也有許多要克服的地方,像是有些惡意程式也會先偵測網路能否對外連線、系統元件供應商…等相關系統環境,藉此辨識是否在虛擬環境中,如果是的話就不會發起攻擊,以免為人所查覺,因此廠商們也要能在沙盒中儘量呈現出真實的使用者環境,才能真正發揮沙盒的作用。

另外,沙盒既然是模擬使用者的電腦環境,當然就會有所謂的支援平台與環境組態的設定問題,因為有些漏洞會針對特定平台或應用程式的某些版本來攻擊,所以當沙盒不具備這些環境時就無法觸發攻擊,想當然爾就無法觀察/分析出惡意行為。

在這方面,同樣採用沙盒技術的趨勢與FireEye,皆希望做到在客戶端能儘量減少相關組態設定的工作。以趨勢來說,這些平台會按照客戶後端的使用者環境,用客製化方式事先選定安裝在沙盒內,而FireEye則是以內建方式,預設支援Windows XP、Windows7並搭配不同Service Pack共計5個不同平台;在應用程式方面,則會支援像Adobe Reader7/8/9/10的版本,Office 2003/2007/2010,跟Flash、Java等常見被用來進行漏洞攻擊的平台與應用程式。

林秉忠說明,當可疑的郵件附檔進入閘道時,會用不同版本的沙盒平台去模擬使用者行為來檢驗其安全性,但如果企業有其他特殊需求的話,也會以客製化方式調整沙盒環境以滿足其需求,當然理想狀況下,沙盒支援的平台愈多、愈能完整檢查出APT攻擊,但實際上卻不可行,除了沙盒支援的平台也有所謂軟體授權問題,可能會影響到價格外,產品效能也是另一個要考量的問題。

沙盒執行效能的考量

將惡意文件置入沙盒內模擬執行再觀察分析行為,勢必得消耗一定的系統資源,所以要考量沙盒的處理效能。由於郵件是最直接方便到達特定人員的途徑,所以目前APT攻擊還是以郵件為主,但不是所有郵件都有附檔,因此不是每封郵件都需經過沙盒,林秉忠便表示,平均僅約10%的可疑郵件會送入沙盒作判定,同時設備內也會有數十個沙盒,持續不斷地接受需檢測的郵件,而進入沙盒檢測的郵件大概會延遲約2分鐘,這對郵件應用來說尚屬可接受的範圍。

除了防禦APT郵件,FireEye還有針對Web瀏覽的產品,如果員工在網路上下載可疑檔案的話,該檔案會同步下載到沙盒去執行,以符合員工對Web應用上的即時性需求。另外,林秉忠提醒在沙盒應用上,有時會遇到one time password或密碼重設的情況,倘若沙盒執行連結在先、用戶使用在後,此時可能會發生密碼輸入異常的情形,因此後來調整為遇到這種情況下暫不執行沙盒,直到用戶開啟時才同步模擬以免造成密碼輸入失敗。

靜態分析比對:文件掃描引擎與DNA擷取技術

靜態檢測技術則是用比對的方式,做為是否為APT的判斷依據,像是趨勢針對APT攻擊開發的掃描引擎與艾斯酷博科技的DNA檢測技術。趨勢APT掃描引擎的原理是,利用檔案文件會有一定的結構格式,戴燊表示,此掃描引擎能從文件的Header來辨識是否有遭到不正常異動或是被注入惡意程式,以此來判斷是否為惡意文件。

至於DNA檢測技術,則是艾斯酷博科技所開發的一種不受文件格式影響的DNA演算法。他們在研究大量APT攻擊過程中,認為對APT的攻擊鑑識應該減少手動的人工處理,儘量透過自動化檢測方式來完成,於是開發出針對APT攻擊的文件DNA檢測技術,針對上百個檔案的關鍵資訊去進行取樣,這些關鍵資訊包括了文件中可執行的程式碼、script、檔案異常結構或像在email、IP、URL中的可疑字串等,而且這種多面向的特徵擷取方式,即便文件被加密、加殼也都能進行取樣,並找出惡意文件的基因排序,吳明蔚強調,DNA檢測技術最大特性在於不受文件格式的限制。

簡單來說,這種號稱文件DNA的檢測方式,可視為進階的特徵碼擷取技術。邱銘彰做了一個巧妙的比喻:「駭客就像畫家一樣,所做出的攻擊都有其獨特風格。」如同生物DNA無法被輕易的更改,這種新型檢測技術就像是遺傳學家般找到了惡意文件的基因排序方式,使得惡意文件的外觀即使經過加殼變形仍然會被辨識出來,邱銘彰更指出這1萬多份的APT攻擊經分析後,可歸納出33個駭客群體,當然,大部份來自中國網軍。

不論是動態的沙盒模擬或是靜態的分析比對技術,其實就APT解決方案產品而言,通常不會只使用一種,而是結合多種技術。以FireEye為例,郵件/檔案在進入沙盒前,先透過黑、白名單、啟發式偵測的方式加以過濾,只讓灰名單的郵件進入沙盒模擬;而趨勢則是結合靜態的APT分析掃描引擎與沙盒兩種方式,這種結合多種技術的做法,不但能先過濾流量以減少後端沙盒的負擔,同時可彌補沙盒技術的不足之處。例如前面提到需要使用者輸入密碼才能打開的Word文件,像這種需要使用者介入才能執行的APT攻擊文件,就可以依賴靜態APT分析引擎來抵擋,解決沙盒無法人力介入操作的問題。

APT網路部署架構

目前APT相關的解決方案以硬體設備為主,至於擺放位置則依各家產品的定位而有所不同。

置於郵件伺服器前的XecMail

艾斯酷博認為99%的APT是透過郵件進行攻擊,所以其產品XecMail APT郵件防禦系統,主要針對Mail這個媒介管道進行攔阻,部署位置落在郵件防毒、防垃圾郵件的設備之後,最接近郵件伺服器的地方。如果有從Mail以外管道侵入的APT攻擊,艾斯酷博還有另一項XecRay調查鑑識工具可以使用,此鑑識工具存放在USB隨身碟內,不用安裝,可直接插入用戶端電腦進行APT攻擊的檢測鑑識與緊急應變處理。

圖3、XecMail的網路部署架構。

FireEye針對Mail、Web與File三種管道進行防禦

林秉忠雖然也認為APT郵件的攻擊比例最高,但仍會有少數是從URL連結而來,因此FireEye針對Mail、Web與File三種不同對象設計APT解決方案,分別置於Mail、Web的閘道上。至於File的部分,則是考量到有些員工可能會將帶有零時差漏洞的文件檔案存到隨身碟,並帶到公司電腦直接開啟而引發感染;或是有些企業將遭到APT感染的電腦格式化後,過了不久又發生同樣感染攻擊的事件,其原因就在格式化後,用戶可能會將具有零時差漏洞的惡意檔案備份還原到電腦上,因此,File就是針對這種需求所設計,如同漏洞掃描的方式,只要放在企業內網中,設定好要掃描系統的帳號密碼後便可自動進行APT檢測過濾。

.jpg)

圖4、FireEye針對Mail、Web與File的防禦架構。

趨勢科技建立從偵測、分析、阻擋到清除的多層次架構

而趨勢科技因為同時具備網路閘道與用戶終端裝置等多種產品,所以在APT解決方案上,戴燊強調每個節點都能是APT防禦的一環,重點在如何連結這些節點,以建立從偵測、分析、阻擋到清除的多層次架構。在一開始的偵測上,透過前端郵件安全閘道(像InterScan Messaging Security Virtual Appliance)內的靜態分析掃描引擎,檢測有無APT攻擊,接著將可疑檔案送到後端Dynamic Threat Analysis System沙盒,進行動態的模擬鑑識,即時分析潛藏的惡意程式並找出攻擊來源與目標、被竄改的系統登錄檔、中繼站位…等攻擊資訊,並將樣本資料同時送到趨勢TRC服務中心製作出專屬的病毒碼與防禦rule,之後再發佈到像TDA(Threat Discovery Appliance)與DD(Deep Security)…等位於網路節點的設備上,封鎖信件來源或阻斷APT攻擊的中繼站連線,最後則透過部署在桌面端的OfficeScan安全軟體,對已遭受APT攻擊的個人電腦裝置進行惡意程式清除與系統回復的工作。

.jpg)

圖5、趨勢科技APT自我防禦機制服務流程。

減少以往病毒碼頻繁更新的問題

從前以病毒特徵碼為主的傳統防禦方式,最常為人詬病的問題就是,樣本取得到病毒碼釋出期間所產生的空窗期,一旦病毒碼更新速度不夠快馬上就會出現防禦的漏洞,尤其在面對APT這種非大規模散佈的攻擊手法,其樣本的取得更是不易。所以目前APT相關解決方案都揚棄了過往以病毒碼更新為主的防禦方式,但這並不代表這類產品就不需更新,只是更新的頻率降低很多。

像採靜態分析比對的APT文件掃描引擎與DNA擷取技術,可視為一種能對惡意檔案進行辨識的新型演算法,當然駭客們也會針對這些檢測方式研究如何規避以確保APT攻擊的有效性,所以當APT攻擊出現較大變化時,掃描引擎或DNA擷取演算方式也相對需要更新,至於動態的沙盒模擬則是在增加支援平台種類,或是對惡意行為偵測的判斷方式改變時才需要進行更新,相較現在病毒碼以分鐘為單位的更新頻率上當然減少許多。

中小企業也不能掉以輕心

APT可說為資安設備廠商帶來另一波的商機,不過由於防禦APT此種新興威脅所需的技術門檻較高,目前APT解決方案還是以獨立產品為主,但其他資安廠商當然不會放過機會而加緊推出具阻擋APT功能的產品,像吳明蔚提到未來可能推出名為XecNet的APT解決方案,透過ruler外掛模組的輸入與其他廠商合作,讓其設備具有辨識APT攻擊的能力,另外,像Palo Alto就是經由網路雲端的沙盒來檢測APT攻擊,以模組方式放在其次世代防火牆產品中。

當然,從企業角度考量,除了產品價格外,這種針對特定威脅的單一功能閘道設備,其在應用範圍上也有侷限性,所以還是以大型企業與特定產業才會考慮購買。但以往被認為非APT攻擊主要目標的中小企業也不能掉以輕心,根據賽門鐵克最新發表六月網路安全報告指出,攻擊者可能會利用小型公司作為攻擊跳板,也因此,全球已有超過三成目標式攻擊鎖定小型企業。

對這些尚難購買APT防禦產品的中小企業來說,還是可以透過一些基本的企業安全操作守則,降低被入侵的機率,像是不隨意打開郵件附檔、定期更新系統與應用程式…等,畢竟這些基本功都沒做好的話,無需透過利用零時差漏洞的APT攻擊,光是利用已知弱點的惡意程式就足以造成嚴重的資安威脅