回頭一看,業界推廣雲端服務也好一陣子了。要說是大勢所趨也好, 還是說行銷策略的成功,雲端服務的產業真好似雨後春筍,一家一家蓬勃發展。 而早在一開始,不,甚至是產業還沒開始,對於雲端安全的疑慮,資訊安全領域就提出了各種建言以及疑問,而業界為了應付客戶以及大眾的疑慮,也聯合成立非營利組織CSA (Cloud Security Alliance) 來推廣雲端服務的安全。在歐巴馬政府推行下,也宣佈聯邦雲端運算安全標準:FedRAMP (Federal Risk and Authorization Management Program)。

開宗明義, FedRAMP 的首頁定義此標準如下,它是一個政府方案(program),提供對雲端產品以及服務做安全評估、授權方式、以及持續監控的標準方法。FedRAMP 除了提供與政府做生意的雲端廠商一個安全標準評量,目標也?眼在避免重複的檢核過程、降低成本、增加效率,讓第三方的安全檢驗組織可以代替檢核通過與否。並且在這個架構之下建立起的資料可以重複使用在持續監控的流程中,達成前面所敘述的目標。

簡介FedRAMP 三大步驟

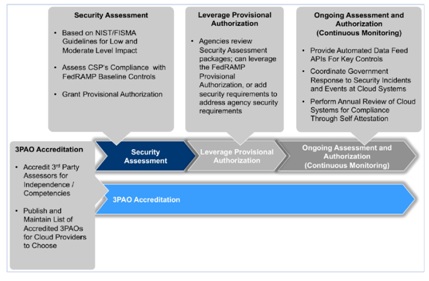

從安全評估、授權,再到持續的監控,這就是FedRAMP 的三個連貫步驟(圖1),再配合第三方安全檢驗組織的認證流程方式,組成了這個標準的主要架構。現在讓我們來快速瞭解這裏頭到底是如何構成一整個安全標準推行。

圖1 FedRAMP三大步驟示意圖

(圖片來源:US. GSA)

(圖片來源:US. GSA)

1安全評估 (security assessment)

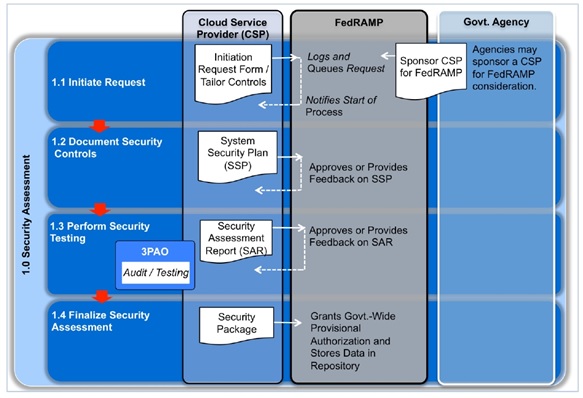

安全評估分為四個流程(圖2),包括1、評估請求,雲端服務商提出認證的請求,FedRAMP開始評估請求,設計這個廠商所需要評估的安全控制項目;2、安全控制項目文件化,規劃系統安全測試計劃;3、進行安全測試,第三方安全檢驗組織對於提出要求的雲端廠商進行測試,並將測試結果彙整報告;4、將安全評估總結。在這個流程裏,雲端服務商、FedRAMP、政府機構以及第三方安全檢驗組織在不同的步驟各有涉入。

圖2 安全評估4流程示意圖

(圖片來源:US. GSA)

(圖片來源:US. GSA)

而安全評估的標準是依照已經發展了一陣子,現存國家安全技術局(NIST)資訊安全800系列的800-53 第三版(NIST Special Publication 800-53 Revision 3),再發展出FedRAMP 的基礎安全控制項 (FedRAMP baseline security controls)。一共列出17個領域,大約150幾個控制項目。在資訊安全領域,這些部分在其他法規或標準都十分常見,17領域略述如下:存取控制、安全認知訓練、稽核與究責、評估與授權、組態管理、偶發事件處理、身分與認證、事件回應、維修、媒體保護、實體與環境保護、規劃、人員安全、風險管理評鑑、系統與服務的取得、系統與通信保護、系統與資訊的完整性。

由第三方安全檢驗組織檢核通過與否,這樣的設計有點像支付卡安全標準PCI compliance 的合格安全檢驗師(QSA, Qualified Security Assessor)的概念,畢竟不可能由政府單位自己把龐大的認證活動整個包下來自己做。這樣的做法很合理, 試問有多少廠商需要被檢驗?發給十家安全服務提供商證書,比發給一千家雲端廠商來的有效率多了。只要有經濟誘因,不怕培養不出安全服務提供商。然而這裏有個潛在的問題,稍後會提到。

2 授權 (Authorization)

聯邦資訊安全管理法案(FISMA) 要求聯邦機構導入系統,把資料導入系統前,都必需瞭解以及接受風險,而FedRAMP 則利用了現有的聯邦資訊安全管理法案流程來通過授權。FedRAMP 一項主要的好處就是當通過第一步驟安全評估後,聯邦機構可以重複使用並且覆核雲端服務商的資料。

3持續監控 (continuous monitoring)

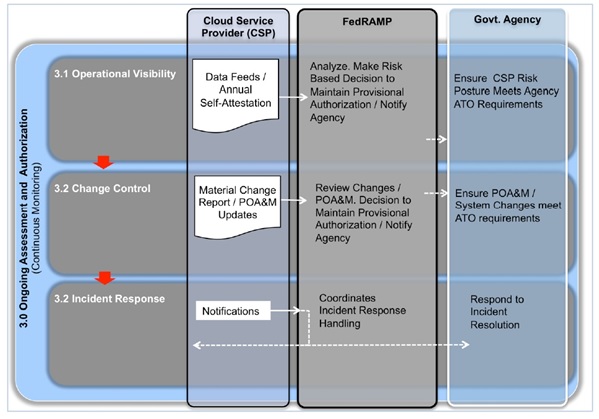

在FedRAMP 的規劃之下,最後一個步驟就是持續監控,除了依靠之前兩個步驟對每次的安全評估所建立的資料之外,這個步驟分成了以下的三個子步驟(圖3):1、一般營運流程的能見度(Operational Visibility),雲端服務商在這個步驟進行年度的自我驗證,FedRAMP 稽核結果,政府機構確認需求達成;2、變革管理 (Change Control),這就跟一般IT環境的變革管理觀念一樣,雲端服務商提供變革管理相關資料,FedRAMP 稽核結果,由政府機構確認需求達成;3、事件回應 (Incident Response), 當事件發生時,雲端服務商回報,FedRAMP 負責協調,由政府機構回應事件。

圖3持續監控示意圖

(圖片來源:US. GSA)

(圖片來源:US. GSA)

第三方驗證商的認證流程

除了上述三個步驟之外,利用認證過的第三方廠商來完成整個架構也是不可或缺的一個環節,因此有關第三方檢驗廠商的認證與上述提到的三個步驟同等重要。在第三方驗證廠商的認證流程存在三個步驟:1、廠商申請認證;2、複核認證;3、保持認證效力。

與其他標準的比較

有別與FedRAMP,CSA在CSA guide 3.0 所提出的架構是將雲端安全分為三個部分:雲端架構、雲端管理、以及雲端操作,其中14個領域,包括雲端架構、企業風險管理、法律問題: 合約與電子搜證、稽核管理、資訊管理與資料安全、整合性與可巂性、傳統安全、營運不間斷以及災難復原、資料中心運作、事件處理、應用程式安全、加密與金鑰管理、身份、認證、與存取控管、虛擬化、安全服務化(security as a service)。可以說是一個指引,提供一個從頭到腳、從規劃到執行的方針,雖然沒有法律或者業界的處罰效力,但卻是目前對於雲端安全相對成熟的規範。

執行力

要想跟美國聯邦政府做生意的雲端服務廠商,就得跟著FedRAMP的規定走(編註:截至2013年2月有兩家取得驗證通過),雖然不像PCI有罰款的壓力,但是為了政府標案業務,這是絕對夠的執行力,只是說第三方評估者能不能透過FedRAMP 的安全控制項目有效的評估,那還需要拭目以待。

目前FedRAMP 規劃的問題所在

1、人力

在FedRAMP 的規劃中,政府機關扮演很吃重的角色,就是必須評估、授權、以及持續監控。雖然有第三方組織來進行安全評估,但是政府機關仍然需要去檢核被授權的案件。不是說這樣的規劃不好,但是FedRAMP上路後,目前超過700 家跟政府做生意的廠商將被檢核,政府有沒有能力去消化這樣的工作量?如果能參考PCI,依照不同等級的供應商來做分類,先對於危險性高、機密性高的供應商來檢核,會不會是一個比較合理的方式?其實大家都知道這個道理──分別擊破 (Divide and Conquer),但是另外一個問題則是如何來分類? 資料機密性?還是跟政府牽涉的程度?還是該公司本身的危險性?

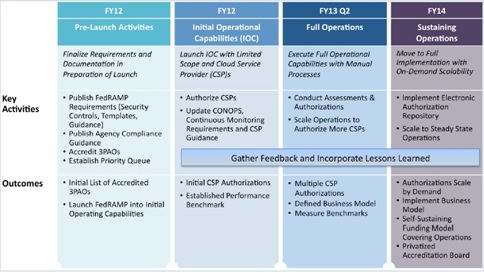

其實並沒有太混亂,FedRAMP 提出了四個階段(圖4):開始前的活動( pre-launch activities), 初期運作能力(initial operation capabilities), 全面運作 (Full operations), 持續跟進運作 (sustaining operations)

圖4 FedRAMP四階段

(圖片來源:US. GSA)

(圖片來源:US. GSA)

2、 適用範圍

實際上這不應該算是一個問題,一開始FedRAMP 已經說明是只有針對聯邦政府,不止是民間無法適用,州政府也沒有納入使用的範圍內。當然任何一個標準,大家都可以去配合,可是如果沒有強制性的規範,在商言商有幾家廠商會不計成本,擁抱資訊安全?

3、複雜度

FedRAMP 的認證方式不是統一適用的方式。針對每個認證的請求,檢查每個不同的案例, 給予不同的安全控制項,而第三方安全廠商在進行安全評估前,也要對每個不同案例提出不同的測試計劃,再加上在整個三段的流程所產生的文件,可以拿來寫本書了。而筆者前面所敘述的只是簡化的內容,每一個流程裏其實又分為很多細項。只能說這個流程不是簡單的安全認證。當然應該公平來看,這裏要驗證的廠商要處理的是聯邦政府的資料,可不是一般無關痛癢的公開資訊, 再考量政府機關的文件流程,本來就是比較繁瑣複雜,倒也不是說不可理解。另外還要考量的是, 雖然這是針對雲端廠商,但是規範的內容可不只是光是雲端技術相關的控制而已。

雲端安全啟示錄

雲端運算服務想要帶動的就是脫離實體機房的限制,開闊更大的市場以及經濟規模效應。 除了特殊產業,如國防、軍事、政府等之外,提供雲端服務必須以更大的視野來看潛在的市場, 機房甚至國界的隔閡都可以消弭。同樣地對於產業的挑戰是,面對的不只是同一區域的競爭,而是全球的對手。因此,在發展規劃雲端服務的安全標準時,與國際標準接軌不是一個選項,而是絕對的必要,除了雲端安全標準,能夠考量如何跟各國安全法規整合也很重要。今天廠商接了英國的生意,如果通過一個法規,就等同於認證英國個人資料法的話,對於產業的幫助將不在話下, 加乘規章的成效,加速整個產業環境反應速度,增加產業國際化下的存活度,對於一個仰賴貿易的國家將是一大助力。

或許我們會看到一開始規範被詬病,但是不斷的調整,有不完美並不是世界末日。看看支付卡產業安全標準PCI compliance, 一開始的版本讓所有資安專家搖頭的一些規定,舉例來說無線網路安全只要求 WEP加密。但是版本不斷改變、不斷進步,大家漸漸知道這個規範在成熟,沒錯還是有很長的一段路要走,然而這本來就是資訊安全的本質──技術進步快速,規章要能與時並進。不要想完整規劃一個可以好多年都不用改變的條例,等到準備上線才發現已經不合時宜了。 尤其我們在談的是一個技術趨勢,不是資安管理架構。禁得起改變且能讓產業知道如何配合,更新時不需從頭來過,且配合國際化接軌,才是一個可行邁往成功的方向。

而拉到一個比較窄的視野,針對政府的雲端安全,考量則不在於如何與世界接軌,而是怎樣發展一個可以保護政府資料與國家安全的規範。這裏以本文作為一個發端,不只是對於提供政府服務的雲端廠商,對於一個以世界貿易為經濟命脈的地方,政府以及產業要怎樣配合世界的脈動,讓標準變成一種幫助產業推向國際的一個助力,同時增加資訊安全以及產業競爭力。在這個新興市場,值得用迫在眉睫的態度面對。

本文作者任職美國雲端服務供應商