資料庫安全的重要性我想無需贅言,企業最重要且最大量的資料都儲存在資料庫中,時有耳聞的大量資料外洩事件,其外洩標的也多為資料庫。目前針對資料庫保護的資安解決方案可說是百家爭鳴,從幾年前市場上曾經活躍一段時間的資料庫加密到這兩年較為熱門的資料庫存取稽核乃至資料遮罩(Masking),企業如何在這麼多的廠牌、這麼多的解決方案中找出最適合自己的產品,相信是許多資訊經理人一直不斷思考的問題。

Gartner:資安料庫安全三大措施

首先來看知名IT研究單位Gartner對資料庫安全的建議策略(以下部份內容引用Gartner “Establishing a Strategy for Database Security Is No Longer Optional”報告),Gartner將資料庫安全相關的措施分為三大部份,每個部分又再細分為三種解決方案。

第一、 管理性措施

1、 資料庫安裝、設定及變更管理:

預設的資料庫安裝設定程序或工具在設計時,主要注重的是方便性而不是安全性,即使有些安全上的設定,安裝時也可能因為一時貪圖方便而略過,遵循DB供應商提供的安全指南(security guidelines)於安裝後調整DB的初始設定,是資料庫安全的第一步,之後持續地進行設定及變更管理則更為重要,因為系統會因任務或營運需求調整而更動了原本安全的配置。

2、 資料庫資料發現與分類分級:

對資料庫安全來說,資料庫的資料量、增加速度、不一致的欄位命名方式、正規化…等因素,意謂著無法明確的定義出防護重點在哪,因此資料庫資料的定位與分類是資料庫安全的重要先決條件。

3、 資料庫弱點掃瞄與評估:

弱點掃瞄工具是DB威脅及脆弱性管理的一環,甚至可將其視為整個DB安全性的稽核機制,而前述的DB安裝、設定及變更管理,若單靠作業規範或人員的安全意識做支撐,感覺略顯不足,配合弱點掃瞄評估工具可找出設定上的漏洞,協助組織落實DB安全作業規範。

第二、 預防性措施

1、資料庫加密:

資料庫加密是強力的控制手段,許多法規也都認可這樣的防護機制,但考量加密工具時需考量其對DB效能的影響,另外加密金鑰管理也是另一個考量的重點,良好的金鑰管理機制可以充分滿足安全性及災難復原的需求,最後是清楚定義資料庫帳號角色,有助於發揮加密的控制功能,按照角色進行存取控制是最直覺也最貼近組織運作邏輯的方法。

2、機敏資料遮罩:

資料遮罩(Masking)有助於將敏感資料去識別化,舉例來說身份證字號F123456789經遮罩處理後可變成F12*****89,如此即使這筆資料外洩也不會造成損害,這樣的保護方式,對遵循個資防護要求較高的法規來說是有意義的,如PCI、HIPPA、個資法…等。

傳統遮罩產品使用「靜態資料遮罩」技術,資料庫資料是實際的被遮蔽起來,因此只能用於測試環境,近年來發展出「動態資料遮罩」技術,透過Proxy或閘道的方式在用戶讀取資料庫資料時,才將查詢結果進行遮罩處理(資料庫資料仍維持原始狀態),因此可應用於正式環境,但這需要用戶端架構或作業習慣的配合,另一方面這對資料庫的特權使用者(例如:DBA/OP/AP開發人員甚至廠商)是個很好的管控(也可說是保護)機制。

3、 資料庫存取權限控制:

存取控制一直是資安防禦中最基本的措施,終級目標或者說最不容易實現的目標就是「僅開放最小權限」,現今企業在做資料庫存取控制時容易出現以下盲點:

(1) 允許直接存取而非透過AP或受控制的方法存取,比較常見的狀況是DB特權使用者(DBA/OP/AP開發人員…等)及帳號可不受限制的存取DB;

(2) 未限制存取DB的工具及途徑,如可直接使用DB管理工具連接DB;

(3) 使用DBA權限執行日常作業。

以下提供4個存取控制的參考原則:

(1) 簡化存取控制層,例如只有AP可直接存取DB;

(2) 建立正面表列ACL以避免非授權存取;

(3) 建置代理式存取架構,並限制存取DB的工具,如只予許TOAD 或特定工具經proxy存取DB;

(4) 配合網路Firewall或DAM的ACL功能,不要只依賴DB本身及AP設計的存取控制。

第三、 偵測性措施:

有了上述安全措施還不夠,當資料庫資料被使用者取得時,就會有外洩風險,因此需要額外的安全措施,確保資料在資料庫之外時其安全性風險得以控制。

1、 資料庫存取監控(DAM):

DAM一般為獨立於資料庫之外的監控系統,以補強DB本身不足並避免球員兼裁判的狀況,其功用在於監控資料庫活動,及非法、偽冒或不適當的存取行為,一般DAM有兩種應用方向:

(1) 特權用戶監控:高權限使用者如DBA/OP/AP開發人員…等活動的監控及報告,當然稽核也是其重要目的,但特權使用者因權限較高且存取方式較多樣化,如何將其活動過程完整納入監控,除DAM功能外,亦需在作業規範上做些許調整;

(2) 一般使用者監控:一般使用者主要透過AP來存取資料,因此從使用者到AP到DB的整個交易活動將是監控重點,當然禁止一般使用者直接存取DB也可以由DAM做限制。

上述兩種應用對於DAM配置及功能要求不盡相同,在後面將加以說明。

|

近年來DAM工具中加入了更多功能,說明如下:

1、資料庫防火牆:可設定資料庫應用層條件的防火牆政策,如存取的AP、DB帳號、Table…等,可強化前述的存取控制更接近最小權限的理想值。

2、機敏資料遮罩

3、Work flow:所有的安全顧問都會同意,完整的資安防護不只是一套產品,配套的管理制度更為重要,透過Work flow系統可以更有效地將資料庫運作的技術流程與組織營運的邏輯對應起來,並帶來以下兩個好處:

(1)落實組織管理架構:

在資訊系統的世界裡,其組織架構一般來說與實際的組織架構相反,在Working Level的系統管理員(或DBA)在系統裡是最高階的,而CIO/CSO在系統裡大多是一般使用者的權限,透過Work flow輔助可以讓系統運作的權限更接近實際的組織架構。

(2)落實作業規範:

相信有規模的IT組織都有相對應的作業規範,傳統做法大多是透過行政流程及表單協助其運作及落實,進階一點的可能以電子表單做為輔助,但於DAM中的Work flow可更直覺的將作業規範及實際於DB的操作串聯起來,並達到管理目的。

|

2、安全事件管理(SIEM; Security Information Event Management):

SIEM收集各種資安訊息及日誌並提供兩個主要功能,一是日誌管理,包括日誌收集、查詢、報表和分析…等;二是安全事件管理,分析由資安設備、網路、系統、AP等訊息,再提供安全監控、事件關聯及反應建議等;

3、資料外洩防護(DLP):

現今防制機敏資料外洩解決方案的主流,可以補足資料庫資料移轉至用戶端後的安全控管。

以上概略說明資料庫保護的一些綱領,但實際上該如何選擇解決方案?是否需一次買齊?是否有較易量化且可分階段實施的評估模型?接下來將以資料庫安全等級評量模型(DQC-S; Database Quality Certification–Security Model)來說明資料庫安全的評估思維。

由於本篇主題為如何找出適合的資料庫安全解決方案,因此先排除前述所提於現有機制上強化安全防護效果的措施,另外屬於整體性安全管理的SIEM及較外圍的DLP因與本次主題不同,故亦不納入。

DQC-S模型:資料庫安全解決方案的4個等級

DQC-S將資料庫安全解決方案分成4個等級,等級越前面的建議優先考量,當然這不是絕對標準,仍需依實施狀況及需求調整,四個等級分述如下:

等級一:資料庫稽核與保護:包含DAM、DB Firewall、敏感資料遮罩等相關產品或功能,追蹤所有DB存取並阻止非法使用。

等級二:資料庫加密,可加密機敏資料如個資。

等級三:資料庫作業流程管理(Work flow):包含於DAM產品中,亦可由組織內現在Work flow系統客製化達成(專案風險較高,且若與資料庫運作整合,因起始設計大多不是為資安所建立的系統,容易產生額外安全風險),以作業流程阻擋惡意或不當的DB操作。

等級四:資料庫弱點評估:建設需要有弱點掃瞄、滲透測試、設定稽核及修復建議等功能,找出資料庫安全漏洞防範可能攻擊。

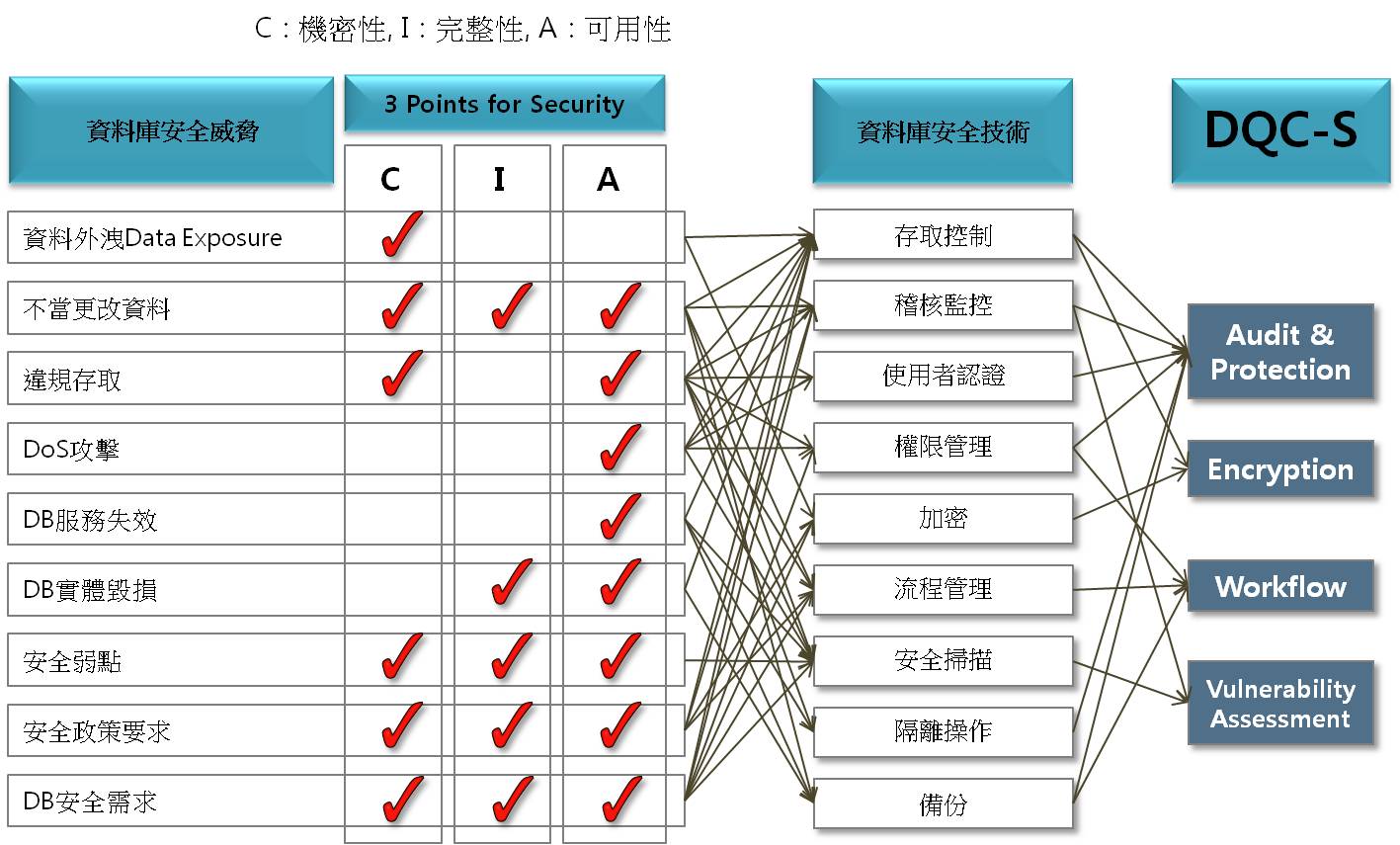

圖1將資料庫安全威脅、資安三要素(CIA)、資料庫安全防護技術及DQC-S做個對應,從圖中及前述說明可以發現建立DAM系統可能會是覆蓋率較高的選擇,可以一次涵蓋資料庫稽核、保護及Work flow,至於加密及弱點評估相對較為獨立,可依實際狀況評估導入的時機或是否需要導入。

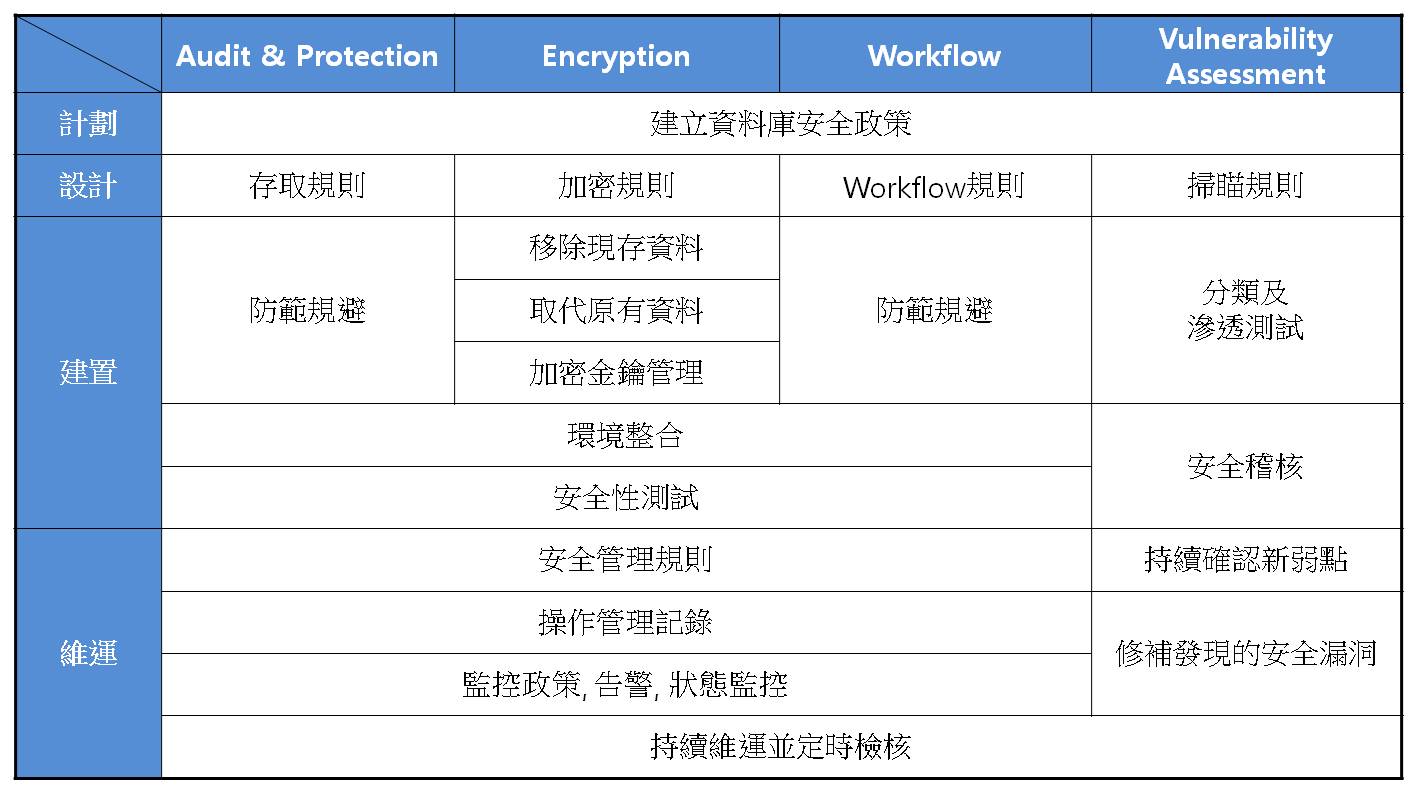

另外在導入解決方案時,可能帶來的影響也是企業考量重點,下表列出資料庫安全解決方案由計劃、設計、建置及後續維運的相關要點:

整體DQC-S評估流程如下:

各流程說明如下:

|

流程

|

說明

|

|

初步訪談並取得共識

|

對DBA、資安部門、AP開發部門、CIO,進行訪談以取得相關單位共識,最重要的是取得上層支持,同時確認安全需求的重點(如稽核、符合法規要求-ISO27001、符合法律要求-個資法…等),並記錄DB類型、版本、數量等相關資訊,以利後續作業推展

|

|

資訊收集

|

收集下列資訊:

1、 系統及網路架構

2、 軟體運作架構 (WebApp、Application、DB… )

3、 資料流

4、 現有資料庫安全方案架構

5、 組織結構、IT組織及角色職掌

6、 已訂定的安全政策

7、 ERD/Table/Column描述,程式碼描述

|

|

系統及安全評估

|

1、審視現行資料庫安全政策及運作狀況

(1)定義資料庫安全指南及步驟之文件

(2)相關人員和部門之權責(R&R: Role and Responsibility)

(3)現行政策合規性

(4)安全目標、範圍、定義、等級和記錄

2、系統、網路及軟體

3、資料庫安全解決方案功能及可用性

|

|

DQC-S細部評估規劃要點

|

資料庫稽核保護

|

- 存取資料庫及系統記錄功能(如IP、DB帳號、應用程式…等資訊)

- 資料庫及系統工作歷史記錄功能

- 是否需記錄查詢結果資料、更動前後資料及資料遮罩功能

- 存取規則可訂義之條件(IP、DB帳號、連線工具…)

- 資料流及可能規避稽核的途徑

- 資料庫安全解決方案的故障轉移或容忍方案

- 記錄保存、完整性,備份/回復…等維運功能

|

|

資料庫加密

|

- 解密規則及存取控制

- 加密金鑰及演算法管理

- 確認是否刪除原始明碼資料

- 對資料庫效能之影響如SQL 回應速度及CPU、記憶體資源消耗

- 是否具備欄位等級加密功能

- 是否具加密規則、備份…等操作稽核記錄

- 是否需要存取加密位的存取記錄

|

|

Workflow

|

- 資料庫操作歷史記錄(依IP、DB帳號、應用程式)

- 核准批示記錄功能

- 簽核規則及流程功能

- 是否有可規避簽核之途徑

- 簽核故障轉移或容忍方案

- 記錄保存、完整性,備份/回復…等維運功能

|

|

弱點評估

|

- 是否具備對帳號,密碼,身份驗證和權限等強度分析

- 是否具備滲透測試和安全稽核功能

- 是否具備診斷安全漏洞並監控之功能

- 是否具備弱點修補前後比對功能

- 持續收集新公佈的漏洞及入侵手法

|

|

驗證與測試

|

採購前PoC以確認解決方案功能

|

案例分享

在現今IT環境中,資料庫可以說是企業組織的命脈,其安全防護的重要性亦不斷提昇,透過本文期望能給大家一個較清楚的脈絡,藉由方法論找出最適合自身環境的解決方案,以下分享國內某公司案例。

新版「個人資料保護法」公布實施後,不論是政府機關或企業組織,皆需面臨若不慎侵害民眾權益所造成的損害賠償及形象損失,xx公司為因應「個人資料保護法」的相關規定,透過前述資料庫安全等級評量方法論審視其內部相關系統後,發現其客戶服務系統的資料庫需要一個有別於現有疊床架屋管理架構的解決方案,該公司IT人員表示在資料庫管理上的困擾為:

1、 系統架構複雜:

該系統為服務大量客戶及其內部龐大支援體系的使用,由內部自行開發,而為滿足其電信等級的服務可用度需求,導致系統架構的複雜程度及規模遠超過一般企業類似系統的好幾倍,例如:為維持系統的高可用性及負載平衡,光是硬體數量就是一般架構的兩倍以上。

2、 資料庫存取方式多樣化:

存取該系統資料庫的應用程式有很多,從網頁伺服器、自行開發的應用系統、報表系統到客服人員個人電腦上的應用軟體,資料庫連線方式從原生連接驅動程式、ODBC到以指令方式做SQL查詢,資料存取是否合理或合法難以有效掌握。

3、 資料庫管理權限分散:

除應用系統的存取外,相關系統管理人員的內控也是個頭痛的問題,現行系統上具有相關權限可直接存取整個資料庫資料的人,除了資料庫管理師外還包含了系統管理人員、輪班操作人員、系統開發團隊及維護廠商,以現行資料庫的權限管理功能來看,無法同時滿足資安管理原則及系統維運的需求。

4、 服務不可中斷:

該系統服務數百萬終端客戶及內部上千人的客服/技術服務人員,系統停機的容忍時間非常低,如何在不影響現有系統運作,並在現行架構下無痛滿足資料存取稽核,甚至更進一步規範機敏資料的存取以滿足內部安全政策,實為一大挑戰。

除了上述的基本需求外,該公司亦期望能趁機強化營運管理,其目標共有3個:

1. 滿足未來全面推廣的需求:

除現行最急迫的系統外,公司或集團內同樣重要的系統多不勝數,若資料庫安全解決方案可滿足各種形態的資料庫及系統架構,勢必可大幅簡化未來相關系統的管理成本。

2. 部門績效展現:

簡單來說,績效=報表,過往資安管理工作吃力又不討好,弄不好還可能得罪人,有了報表產出,不僅在相關單位的溝通協調上有了明確公正的依據,在編列採購相關預算時也更加理直氣壯。

3. 避免球員兼裁判的弊病:

過去系統管理人員的使用權限,一直是安全管理上的最大隱憂,這並不是說系統管理人員有問題,而是其權限明顯超過工作上的需求,當發生狀況時可能造成的損失不僅遠遠超過一般使用者,更可怕的在於想追查都無從查起,不過,導入稽核系統後會不會只是創造另一階層的特權使用者?稽核系統及相關人員是否也要納入相關規範的管理下?

該公司的想法是”既然要導入相關的管理系統,就要做的徹底一點。”也就是說,稽核系統需能提供特權使用者的稽核功能,並避免特權使用者規避,同時稽核系統亦需具備自稽功能以記錄DAM系統管理員的使用狀況。

經過DQC-S模型評估後,該公司提出了各個項目的需求要點:

1、 資料庫稽核保護:

(1) 支援現有環境所有資料庫

(2) 建置架構需不影響現行資料庫運作,即使DAM本身停止亦不可影響DB

(3) 需具有特權使用者管理及遮罩功能

(4) 具備共用資料帳號管理及辨識能力

(5) 具備DB操作WorkFlow功能

2、 資料庫加密:不影響資料庫效能

3、 WorkFlow

(1) 流程設定要具有彈性

(2) 相關休假、代理人、轉授權等權限管理要有彈性

(3) WorkFlow發生狀況時,不可影響原有資料庫操作

4、 弱點評估

(1) 需能提供弱點修補建議

(2) 具備弱點修補前後比對功能

在確認需求後,該公司分階段建立相關資料庫安全解決方案,除了提供完整的資料庫存取稽核記錄,滿足對內及對外的稽核管控需求,對敏感的資料欄位進行加密、遮罩,直接阻絕不當的使用者、應用程式及IP,阻擋時發出的警報通知,更是資安管理及稽核人員追蹤整體系統架構、工作流程及安全政策是否需調整的重要資訊,這對該公司來說不只是消極的做到事後舉證、找出問題癥結,更重要的是積極做到事前防範、杜絕問題的發生。

本文作者現為精誠資訊產品經理。