談起DEFCon這個歷史悠久的資安會議,今年已邁入了第21年(回顧去年請見此),在國內雖然不像Blackhat Conference(黑帽會議)那麼的響亮,但是不論涵蓋的領域或是參與的人數,都較Blackhat來得多,今年的會議在Rio Hotel舉行,每年的DEFCon大多緊接著Blackhat舉辦,加上會議費用遠低於Blackhat,而且議題與展場活動的多樣化,最近幾年的參加人數,都已達萬人以上的水準,每個場次幾乎都有數千人同時聽著台上的資安專家,發表最新的研究成果,也因為DEFCon涵蓋的資安領域相當的廣泛,因此參加了DEFCon大多可以同時掌握系統、應用程式、網路以及相關硬體的發展趨勢。

以技術導向所發展出來的DEFCon,可稱得上是白帽與黑帽都會參加的會議,因此透過會議的參與,不難掌握資訊安全的脈動,也可以瞭解目前正在發展的攻擊技術與防禦的技術,不論是掌握攻擊的一方或是防禦的一方,都能夠從中學習到許多的資訊安全技術,也可以應用到目前的網路環境中,除了資訊系統之外,在DEFCon也涵蓋了許多硬體相關的安全議題,與會者可以自行動手做,來完成電路板的製作、郵件的無痕拆封等,這些都可以學習到與傳統資訊安全或是一般認知的資訊安全有所不同的領域。

軟體、硬體、網路設備一一破解

今年DEFCon的會議主軸,以系統安全、軟體安全以及硬體的破解為主,上百場次的主題,幾乎涵蓋了所有在資安領域會被探討與研討會議題,也讓DEFCon更多樣化,近幾年來DEFCon強調育教於樂,也開辦了小學生的駭客營,從小就教導學生在資訊安全方面的認知與基本的技能,這點是其它資安會議所沒有的,從小就培養資安的素養,其實在目前資訊化的時代中是相當重要的,除了可以瞭解最新的資安技術之外,也可以避免自己成為下一個資安事件的受害者;DEFCon的識別證是所有國際資安會議中最為特殊的,每年的會議之前大家都在猜今年的識別證有什麼特別的功能(圖1)。

圖1 DEFCON 21識別證

樹莓派(Raspberry Pi)在國內的應用並不常見,不過在DEFCon會議中,倒是相當多人使用它來設計出不同的應用,最常見的應用是網路訊號分析設備,透過所建置好的系統進行無線網路訊息收集(圖2),並且運用解碼的軟體進行破解,也突顯了行動化偵測設備的重要,可以讓資安研究人員更便捷的分析網路環境。

圖2 使用Raspberry Pi製作的無線網路偵測設備

因為DEFCon每年都會辦理開鎖競賽,因此在市集中也可以找到許多開鎖的工具,只是這些工具在台灣是管制擁有的,不過看到這麼多種類的開鎖工具在一個國際資訊安全研討會中這也是相當新奇的,可以用來開啟許多常見的鎖,另外自動化的開鎖工具,更可以縮短打開鎖的時間。

圖3 開鎖工具組

Botnet新暱蹤技巧

殭屍網路(Botnet)所造成的問題,今年仍然延續前幾年的資安威脅,仍屬於熱門的議題,不過每年看殭屍網路的發展,從DEFCon就可以看出不同世代的技術,以及許多新的暱蹤技巧,已被應用於殭屍網路的設計、管理以及隱暱駭客本身的真實位置,這些都讓資安研究人員需要花費更多心思進行特徵的研究,或是偵測規則的設計,並且試著找到消滅它的方法。不過道高一尺魔高一丈,目前殭屍網路的活動,仍然是網際網路中的最大威脅來源之一,影響的範圍擴及許多不同的層面,也包括了原本企業內部所使用的資訊系統或是傳統建置於提供基礎設施管理或防禦的設備,這些對於資訊安全的威脅可稱得上是與日俱增,值得資訊安全人員持續關注殭屍網路以及惡意程式的發展。

來自CrowdStrike公司的Tillmann Werner針對P2P殭屍網路做了完整詳盡的分享,隨著惡意程式的發展,不同世代的暱蹤技術也不盡相同,因此越研究這些新興的技術,就越對於殭屍網路有更深的瞭解,目前P2P型態的殭屍網路提供了隱暱性佳、高效能與高可用率的運作模式,如果想要將一個P2P型態的殭屍網路清除相當困難,Werner介紹如何運用P2P通訊上的特性,找出隱藏在其中的殭屍網路,並且假冒成其中的成員,透過特殊指令的傳送,而影響到原本P2P型態殭屍網路的運作,此次的展示比年初在RSA Conference中進行的展示更為詳盡,讓與會人員更瞭解P2P殭屍網路活動的特性,以及相關的防禦方法。

針對基礎網路服務的巨量DDoS攻擊與DNS防禦機制

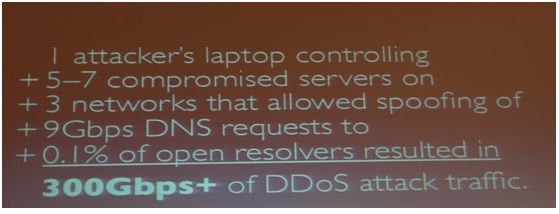

如何創造巨量的網路流量,針對攻擊的目標進行分散式的阻斷服務攻擊,已由傳統的攻擊技術,發展成分散式且運用基礎網路服務(例如:DNS服務)的攻擊手法,這些基礎的服務維持了網路服務的運作,不過通訊協定上的弱點以及系統本身的漏洞,也讓近期因為DNS等基礎網路服務的安全問題層出不窮,透過少量的主機以及大量DNS伺服器就能夠發動超過300Gbps以上的攻擊行為,這些都是以前在進行資訊安全防禦上所未曾掌握的。

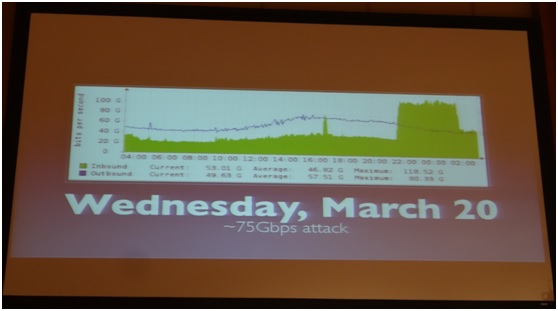

Cloudfare創辦人兼CEO發表"Launching a DDoS to Break the Internet",駭客於3月20日發動的試探攻擊,造成了75Gbps的網路流量,這樣的流量就足夠影響到大多數的網路服務供應商(ISP),而這只是個起頭,不過因為頻寬被佔滿的結果,已實際影響到原本在網路上提供的服務。

圖4 DDoS 75Gbps的流量

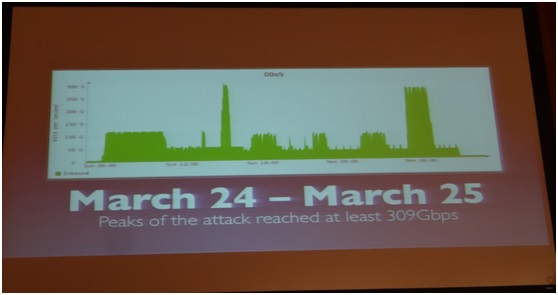

試探性的攻擊之後,緊接著而來的就是大規模的巨量攻擊,在3月24日到3月25日兩天,最高的攻擊流量,曾經高達309Gbps,這麼大的攻擊量應該沒有任何一家網路服務供應商有辦法因應,不過因為這些基礎資訊服務架構上的問題,可以預見的未來,更大量的分散式阻斷服務攻擊,相信仍然有機會發生,這些都是值得我們需要進行改善與因應的。

圖5 DDoS 300G出現了

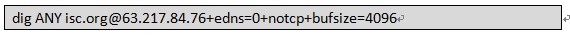

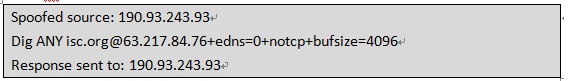

形成這300G攻擊流量的來源可能來自殭屍網路的攻擊、一大群人同時發動攻擊或是新的攻擊技術,這些對於駭客發動300G的DDoS攻擊而言,都有一定程度的困難,因為大多數不會選擇這些作法,如果需要發動一個超過百G流量的DDoS攻擊,其實只要擁一個開放DNS查詢服務的伺服器列表以及幾台允許來源IP Spoofing的伺服器即可;一台錯誤設定的DNS伺服器,對於來訪的使用者,可以允許無上限的回應,例如:

第二個前提是一個允許來源IP位址Spoofing的網路環境。

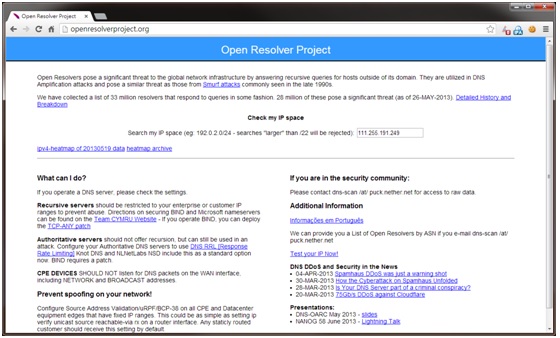

目前在網路上被列為提供開放服務的DNS伺服器超過2,800萬台,這些開放DNS查詢服務的伺服器,簡單來說就是允許提供非自己用戶的DNS查詢服務,所以在平時可以提供使用者相當便利的環境,就像在台灣相當多的使用者,不管自己所在的網路環境或是所使用的網路服務供應商為何,都會將DNS的解析服務指向Hinet所提供的168.95.1.1以及168.95.192.1兩個原本提供給Hinet用戶的DNS服務,開放服務的結果就導致了此類型的攻擊行為可以施行,因此近幾次的大規模網路攻擊事件,多與DNS遭受攻擊有關,值得我們深思DNS的安全防禦機制。

圖6 Open Resolver Project網站

依據Cloudfare的研究發現,目前全世界約有24.6%比例的網路是允許Spoofing的(圖7),這些網路環境再配合開放解析服務的DNS伺服器,就成為此次巨量DDoS攻擊所需要的環境,透過假冒的來源位址,進行大規模的DNS查詢,而DNS伺服器所回覆的資訊就成為造成DDoS攻擊事件的主角。

.jpg)

圖7 開放Spoofing的比例

今年三月份Spamhaus防垃圾郵件的組織,將駭客常用來發送垃圾郵件的伺服器列入黑名單,而引發了大規模的DDoS攻擊,運用的就是此種產生大量查詢封包的方式,此事件影響了許多參考Spamhaus所發佈黑名單作為郵件過濾準則的資安設備或使用者端的防護軟體;以Spamhaus遭受到300Gbps流量攻擊的事件,Cloudfare提供了一些數據供與會人員參與,300Gbps以上的攻擊流量,持續了28分鐘之久,這段時間足以影響到原本提供的服務,在此事件之中共偵測到3萬個以上的IP位址以及來自3個開放Spoofing的網路。

因此大規模且高流量的DDoS攻擊再也不需要大量的殭屍電腦與攻擊的發起,就能夠運用網路所提供的基礎服務,就可以對於欲攻擊的目標造成重大的影響,在事件分析的背後,值得我們深思的是下一步我們該如何改善,以因應或降低同樣的攻擊行為對於我們所造成的影響。

圖8 講者現場展示與計算如何進行300Gbps的DDoS攻擊

國家安全與人民隱私

在會場中來自世界各地的資安研究人員,聽著台上的經驗與技術的分享,可以節省許多學習時間,也可以掌握到目前最新的資安技術,做為未來研究的議題,或是與這些研究人員建議聯繫,每個場次結束後都可以看到許多的與會者都把握與講者交流的機會;此次會議剛好是美國國家安全局(NSA)爆發監聽民眾隱私事件的期間,許多的議題也環繞在與國家安全有關的議題上,當然以資安的角度來解釋,不同的角色就會有不同的聲音,在會場也不時聽到此議題相關的討論。

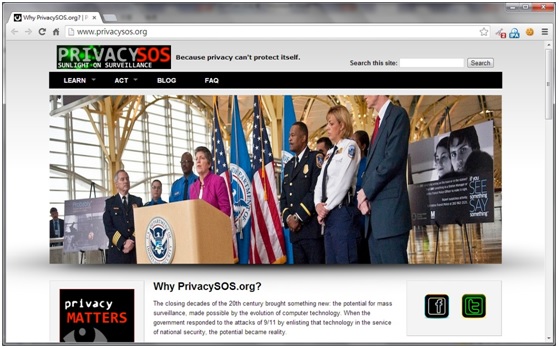

美國公民自由聯盟(ACLU)首席技術官Christopher Soghoian就以隱私權的角度切入,探討國家安全與民眾隱私的分界,以及目前美國國家安全局針對異議人士進行的各種資訊監控,與隱私權所引起的衝突進行探討,其中也介紹了PrivacySOS.org這個組織,專門研究隱私權所引發的爭議,相當吸引與會人員的目光,也提醒我們要正視這個問題,是否國家安全就能夠凌駕於人民的隱私之上,如何拿捏就變得相當的重要,以避免假借資安之名而行侵犯隱私權之實。

圖9 PrivacySOS.org的網站

場邊花絮:駭客市集、開鎖競賽與CTF競賽

參加資安會議,談的是嚴肅的資安議題,不過也是需要有放鬆的時候,因此在DEFCon的會場也提供了線上對戰的遊戲,可以讓與會人員有不一樣的放鬆,或是到駭客市集(Hacker Market)尋寶,也可以找到許多特殊的「工具」,可以讓駭客們方便做更多的研究。其它還有許多可以用來掃瞄無線網路的設備以及側錄資料的設備,最常在市集中看到的,就是USB界面的鍵盤側錄裝置,有些還具備無線通訊的能力,可以即時將側錄到的資料,直接透過網路傳送出去,越來越方便使用了。

DEFCon會場的休閒

.jpg)

上圖 開鎖競賽

上圖 CTF競賽

滲透測試新工具

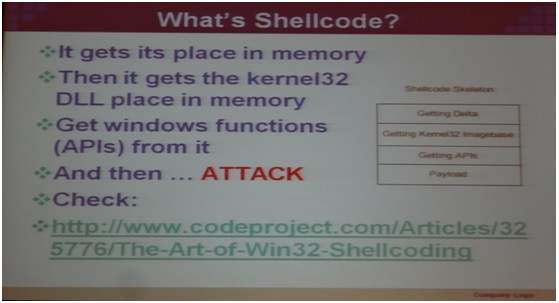

今年的會議也有許多常見的資安議題發表,包括了Web Application的安全問題、Shell Code的安全隱憂、無線網路滲測工具的評選、滲透測試的技術、IPv6網路環境的安全議題等,這些都是主要的資訊安全威脅來源,而每年都有新的攻擊手法或是檢測的技術被發現,因此對於資訊安全研究人員而言,掌握發展的趨勢以及最新的技術,則是改善現況的重要方式之一。

圖10 Shellcode的研究

今年的會議有多場以滲透測試為主,分別針對資訊系統的滲透測試以及無線網路環境中的測試技術進行發表,其中也有滲透測試工具集的介紹,滲透測試為資訊安全防護機制中相當重要的一項,當系統或應用程式經過弱點的掃瞄之後,取得風險評估的報告,接著重要工作就是針對這些可能造成系統或應用程式發生問題的弱點進行測試,測試的手法往往因為執行過程的技術成熟度不同,能夠檢測出來的結果也不盡相同,因此此次的會議中,美國奇克索國產業公司(Chickasaw Nation?Industries)滲透測試主管Anch以滲透測試工具集為題,向與會者介紹如何運用手邊的工具,快速有效的進行滲透測試,以驗證系統或應用程式所存在的弱點是否可以運用,對於受測的系統或應用程式能否真正的造成危害;另外Dr. Philip Polstra亦運用了樹莓派設計了低成本的滲透測試工具,提供給軍隊以及需要進行滲透測試的研究人員。

資安、法律與社會安全

除了資訊相關的資安議題之外,也有一些場次討論的是與環境或人身安全有關的議題,例如”Suicide Risk assessment and intervention tactics”等,就是以探討在美國排行第10名的自殺問題為主的議題,分享的是社會安全所引發的社會問題。

目前有許多的資訊安全事件中,不難發現其中有些發動攻擊的人並不具備高深的駭客技術,而是大多運用工具軟體或是一些現成的軟體就發動惡意攻擊的行動,這類的族群多被稱之為”Script Kiddies”或是”Scanner Monkey”,在資訊安全專業人員眼中,這群人大多會製作網路上的紛爭與麻煩,在今年會議中少見的有幾個場次探討Hacker Law以及法律相關的議題,希望大家可以重視這些因為網路普及後,因為缺少正當認知而對於資訊安全造成威脅的來源,回顧國內近年發生的重大資訊安全事件,亦不乏由此類族群所犯下的案例,對於法律的不瞭解,相當容易觸犯法律而不自知。

資訊化的程度越普及,帶來的風險也越高,以近幾年熱門的SCADA安全議題,今年仍然有許多研究人員對基礎設施的安全提出了許多新發現,例如:針對能源管理的系統,包括了油、水、電等控制設施,因為遠端管理上的需求,透過管理系統可以控制能源的調配,當這些系統發生問題的時候,相當容易引發大規劃的安全威脅,甚至是國家層級的安全威脅,因此對於這些管理系統的安全控制,也成為相當重要的一環。

DEFCon雖然是歷史悠久的資安會議,隨著資訊技術的發展,每年的會議並不在於張顯這些研究人員有多麼高深的技術或學問,而是在於提醒廣大的使用者,需要留意可能影響我們日常生活的資安問題,目前涵蓋領域除了傳統的資訊安全領域之外,也因應新的資安威脅,加入雲端安全以及行為裝置等領域的議題,許多的資訊安全研究人員,透過DEFCon發表研究的心得以及找尋的資訊安全威脅,提醒大家在使用網路、資訊設施或是網路應用服務時,需要時時留意可能造成資訊安全威脅的來源,可能因為使用者的疏忽而造成資訊安全事件的發生。

*本文照片由作者提供

本文作者為資深資安研究員與資安社群召集人