為了節省成本、簡化管理,有越來越多的企業開始採用虛擬化環境。隨著企業用戶對虛擬化環境的依賴,虛擬環境相關的安全性也備受重視。對此伺服器虛擬化正以驚人的速度持續成長,並且需要處理隨之而來的安全性問題。虛擬化環境的挑戰不僅與實體環境相同需要防範外部威脅,而且還必須面對虛擬化獨特的問題。虛擬化會造成可見度的缺口,包括在單一平台上搭載多個虛擬機器 (VM) 時,各個 VM 之間的流量。此外,當新的 VM 上線運作時會需要自動受到保護,同時當因基礎結構擴充或硬體出錯而將 VM 從一個實體平台移轉到另一個平台時,也必須提供保護。

虛擬化安全風險來自外部威脅與內部管理不善

談到虛擬化安全,包括Hypervisor Escape、Hyper Jacking或VM Attacks等全新攻擊手法,都令人聞之色變。例如Hypervisor Escape,先是鎖定Hypervisor漏洞入侵單一Guest VM,再流竄至其他Guest VM大肆竊取資料,這是目前最常見於虛擬伺服器的攻擊手法。如果再進一步談到雲端安全,情況似乎更為棘手,即使是看似相對安全的私有雲,仍可能因為身分驗證、存取管理或稽核審計等管控機制之欠缺,讓內部最高權限者有機可乘,導致機密資料因而外洩。

根據IT研究機構ESG發佈的伺服器虛擬化演變調查報告顯示,虛擬化專案仍飽受安全性問題的困擾,主要原因可歸咎於以下三點:

* 人員:28%的參與組織稱其 IT團隊缺乏虛擬化技能。

* 程序:36%的受調查組織在與涉及虛擬化活動之其他IT群組協調安全活動時存在問題,而19%的受調查組織認為其缺乏伺服器虛擬化安全的最佳實務。CIO 需要解決IT組織內部的不協調問題,而安全經理應投資於專業服務,以協助其定義並實作虛擬化安全的最佳實務。

* 技術:34%的安全專業人員受訪者發現,很難針對動態虛擬化供應與移動性難題保持安全控制。使用者自助服務與vMotion都是很好的運作工具,但同時也會規避實體伺服器所使用的典型安全控制。而32%的安全專業人員由於對虛擬環境缺乏可見性而束手無策。正如俗語所述:「無法量測就無法管理」。若安全專業人員發現始終無法檢視伺服器虛擬化行為,則他們持有上述顧慮就完全可以理解了。

VMware曾經統計臺灣企業用戶,平均而言,1臺實體伺服器約虛擬10個虛擬機器。VMware本身對虛擬機器提供許多安全防護機制,而第三方資安廠商也進化原本的虛擬化防火牆功能。利用精細的防火牆政策和整合式的最佳入侵防禦功能,可以偵測所有 VM 間的流量,確保虛擬機器的安全性。

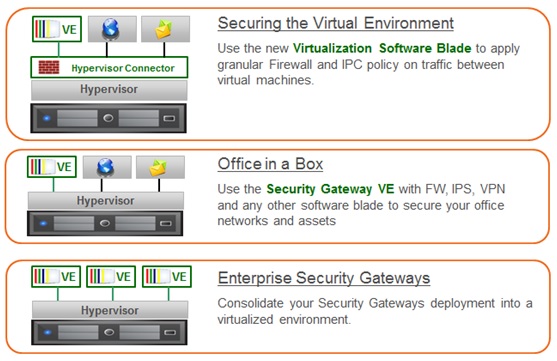

舉例來說,企業需要能透過精密的防火牆政策和整合的入侵防護功能以保護VM之間的流量和外部網路,進而阻止惡意及有害的網路行為。所選擇的虛擬安全系統,必須在任何閘道器或開放式伺服器中建置資安私有雲,例如最多可將250個虛擬系統整合至單一閘道器上,進而降低建置的複雜性。而且這些虛擬系統需各自擁有針對特定商務需求所量身打造的軟體刀鋒防護和專屬資安政策。不論是對於管理多個群組或事業部門的企業,或是透過單一系統為客戶提供服務的管理服務供應商(MSP),都能透過虛擬化完成資安整合,同時提供Web安全、威脅防護、防火牆和遠端存取的專屬虛擬系統來維持個別的IT需求與任務(如圖1)。企業也可利用虛擬系統負載共用(Virtual System Load Sharing,VSLS)技術,建置多達8個閘道器的叢集,實踐前所未有的可擴充性。隨著業務需求增加時,可幫助企業利用虛擬資安的功能來降低成本並提升營運效率。

圖1 彈性的架構可滿足客戶的需求 (圖片來源:CheckPoint 提供)

未來將會有越來越多的設備,能夠支援虛擬化、雲端服務的架構。虛擬化為安全嵌入式系統在連接各種應用時提供了一個可擴展的可信任執行環境(TEE),它能為每一個個別環境提供安全隔離,並透過為每一個虛擬機定義存取政策來管理特權資源。實體與虛擬化環境的整合式管理,包含可以明確隔離虛擬化和安全系統管理者的管理功能,能簡化安全性管理作業。專為虛擬化基礎結構設計的流量記錄、回報和安全虛擬化稽核解決方案,能透過對應PCI、SOX、HIPAA、COBIT和ISO 17799法規與標準之相關規範的報告,讓使用者更快速的符合規範。

案例分享

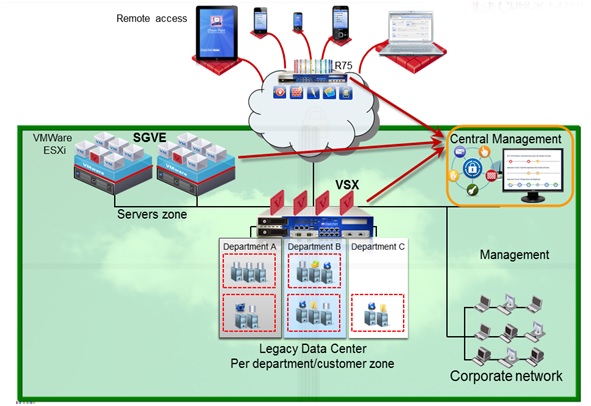

某知名大學-A大學擁有接近二萬台的虛擬主機與六千多名的學生、老師與行政人員,IT人員的有限支援難以維運並防禦相關事件的發生,如何降低維運成本與提高安全性是很困難的事情,而且如何同時防禦實體與虛擬主機,是維運上最難以處理的。我們在實體部分建立不同區域的防火牆,在虛擬主機群中建立虛擬化防火牆VE的防禦,降低主機群交互感染的可能性,並以軟體刀鋒的架構讓客戶在防範未來有更多的選擇,統一由中央管理平台管控實體與虛擬(圖2),同時監控設備狀態與收集Log產出報表,快速協助客戶在平時工作上的掌控,也可清楚分析相關的事件,防禦與保護學校的資產。

圖2 不管是實體還是虛擬全由單一個管理平台管控 (圖片來源:CheckPoint 提供)

某知名電信業者-B電信業者目前擁有接近十萬台的虛擬主機,提供給不同的客戶群使用,未來還會有大量擴充的需求,需要提供高防禦與高效能的解決方案,保護客戶群的虛擬主機,可依據不同的客戶群提供不同的防禦保護,並可讓部分客戶自行管理與定義相關規則,可細微的劃分管理權限,電信業者維運時,也可協助客戶做相關的設定,也可依不同的需求,增加軟體刀鋒的功能,防禦客戶的主機群,統一的中央管控平台,可協助監看管理客戶的主機群防禦狀態,也可快速協助客戶分析事件發生,有彈性客製化客戶的需求,讓業者的維運成本降低與服務費用的提升。

某金融服務提供商-C提供給客戶金融服務,消費者使用遠端的連線,後端有龐大的虛擬主機群,提供高安全性的檢查,也提供高效能的連線品質,以防火牆規則嚴格管控消費者與主機群的認證與連線,以IPS與AV提高防禦,使管理者透過統一平台做監控與管理。

本文作者任職Check Point台灣區產品技術經理