近期手機詐財簡訊、惡意App滿天飛,在

這篇文章從手機作業系統、手機硬體談使用者該如何挑選安全手機,而以下文章適合想進一步調查手機惡意程式或手機犯罪行為的研究人員閱讀。

手機惡意程式的行為分析 一般手機資料分析可分為邏輯資料取證分析及物理資料取證分析,這兩類分析均是靜態資料分析,而最大的不同點在於物理資料取證可分析所有刪除的資料區塊而呈現更完整的程式執行或資料殘留痕跡,但對於手機惡意程式分析除靜態分析外則必需再進行程式執行的動態分析,對於動態分析則可選擇架設模擬的沙箱環境(Sandbox)或真實測試環境,對於自動化程度較高且分析量大時可考慮採用一個好的沙箱環境節省人力及時間,但手機系統沙箱目前還未如Windows系統沙箱成熟,有時候必需再藉由真實環境進行驗證。在使用真實環境時,必然會挑選適當的平台,在iOS平台可考慮使用iPhone4來避免加密晶片所造成的分析障礙,且大多會進行JB (Jail Break)來方便進行觀察,而對於Android平台則可挑選容易root的手機型號來進行分析。

手機資料的分析工具——免費版 對於Android可考慮使用ADB工具方便觀察,但ADB為簡易的連線及資料擷取命令列模式工具,無法處理物理資料(刪除的資料區塊),且ADB對於各種資料型態也必需使用其它工具進行解析,另外圖形化的介面目前尚有iTools可進行資料擷取,同樣只能處理使用者區塊的邏輯資料,對於APP應用程式或系統的相關設定檔、資料庫及權限屬性等關鍵資料分析則不支援,必需使用者自行解析。對於iOS平台則可考慮免費工具iFunbox或iTools,此兩個工具均支援圖形化的介面,而iFunBox在整個iOS 檔案目錄擷取的設計上較完整,但同樣應用程式上的大多關鍵資料均必需自行解析。

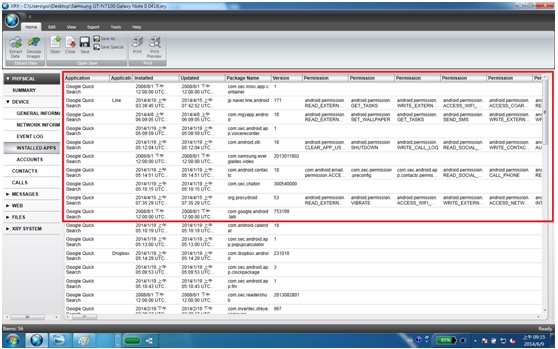

手機資料分析工具——商用版 若考慮各種複雜的物理取證、TimeLine分析、Plist/Log解析、資料庫或刪除的資料庫、編碼及關鍵字搜尋等進階分析需求,則使用進階的商用鑑識分析工具來做APP程式解析會是更徹底而快速的解決方式,如下圖1所示,使用商用的分析工具可直接解析出所有手機內APP安裝程式的應用權限(例:是否可發簡訊)及解析出系統的Log資訊,可大量節省使用者因為針對不同型號不同版本的作業系統去解決驅動程式、資料型態及存在位置的解析問題,另外由於支援物理取證及資料庫刪除紀錄的分析,可快速瞭解手機惡意程式執行前後的變化,此部份為商用鑑識工具最強的部份,可在不JB或Root改變原有系統的狀態下完整將手機資料擷取並分析完成,目前筆者所在的鑑識實驗室針對手機應用程式的分析,均會於安裝前做一份完整的物理取證,再於程式執行完後再做一份完整的物理取證,即可必較程式安裝前後的系統改變及其它程式權限的變化等,另外針對執行過程中的各事件也可藉由TimeLine事件表來瞭解,若針對已知的關鍵字則可搜尋整個手機記憶體(包含刪除的區塊)找出其可能影響的範圍。

圖1 手機APP的權限分析列表 (資料來源:鑒真數位提供) APP應用程式反組譯分析

圖1 手機APP的權限分析列表 (資料來源:鑒真數位提供) APP應用程式反組譯分析 在靜態分析中,也常會對於程式的本身進行反組譯,來瞭解整個程式的執行行為,此部份則必需要熟悉程式語言的撰寫才可較容易解析出關鍵的程式行為,以Android的開發平台為例,安裝檔即為壓縮的java語言,目前即有各種免費及商用的

反組譯工具可供選擇,而iOS平台主要為Objective-C的程式語言,可考慮利用商用的

反組譯套件來解析,但惡意程式有時會有加殼或加密來保護,因此必需能適當的破解才可有效的反組譯出原始程式碼,此部份則要靠日積月累的研究才能進一步突破,以筆者實驗室所接的一個案子為例,為了解析出關鍵的加密封包內容,則必需反覆進行破解及反組譯APP程式才能順利找到加密演算法AES之金鑰。

APP程式傳輸資料分析 在APP程式的動態分析中,往往可藉由分析APP程式連線傳輸的資料內容及對象,來判斷攻擊的來源及哪些資料遭竊?此部份可藉由設定手機的網路傳輸強制由wifi來連線,再設定好網路封包擷取主機為wifi的基地台,即可把手機所有連線的封包透過擷取主機而完整擷取下來並進行分析(反之若手機在公共場所連上未知的wifi基地台亦有可能被側錄),但由於很多網路連線會使用PKI的加密技術,因此在破解上必需設定中間代理(Man-in-the-middle)的機制來有效解決憑證問題,但解決網路協定層的加密問題(如https)之外,還可能要解決資料傳輸本身的加密問題,因此對於許多惡意APP程式的分析門檻也可能會卡在無法有效破解加密的傳輸內容而難以突破,此部份則又要回到程式反組譯及手機靜態分析部份來反覆進行研究。且依以往分析之經驗,很多手機竊取資料回傳的主機均位在國外,而提供下載惡意程式之下載點也可能是某個第三方遭駭客入侵後的受害者主機,因此執法單位常常無法真正追蹤到真正的犯罪來源,造成偵辦上的困難。

結論

近半年來經由手機APP程式進行詐騙的事件頻傳,利用小額付款的自動扣款機制,使得全部交易過程在網路上自動完成,民眾被騙可能並無自覺,一直到電信帳單或親友提醒才驚覺事態嚴重,此類小額金錢損失事小,但試想若駭客不想張揚而有計劃的進行個人隱私及帳密竊取利用,其所造成的傷害可能遠大於現在您所看到簡訊詐騙傷害,此類科技犯罪手法已是未來普遍會面臨的智慧型犯罪型態,由於筆者所任職公司本身即經常接觸此方面的鑑識服務,也藉此分享以往的處理經驗,希望讀者在讀完本篇文章後對手機資訊安全的防護及有興趣從事此方面之研究者均能有更一步的認識。

本文作者任職鑒真數位資深鑑識顧問,為Cellebrite 手機鑑識及EnCase 數位鑑識原廠認證講師,曾受訓於美國及瑞典等相關手機鑑識訓練。