電子郵件的偽造一直以來都是十分容易的事情,只需利用SMTP協定天生不需確認身份的缺陷,任何人都可以假冒成任何身份寄送電子郵件,而這樣的缺陷往往被駭客所利用,以此騙取各式各樣的資料,而其中的攻擊目標,又以運用電子郵件最為盛行的商業市場為大宗,搭配日新月異的攻擊手法,企圖騙取各間公司之間商業行為所蘊藏的巨量金額,從中獲取利益。

攻擊手法解析

近年的著名案例莫過於在國內外都十分猖獗的變臉詐騙攻擊 ( Business Email Compromise,簡稱BEC ),變臉詐騙攻擊包含著多種攻擊手法,一步一步的騙取駭客所期望得到的利益。然而,攻擊手法雖然多變,但通常第一步會是取得企業帳號名單,再從中找到適當的攻擊目標,針對目標寄送各式各樣的偽裝信件進行攻陷。常見取得名單的方式,除了透過非法管道直接購買相關名單之外,透過字典攻擊去取得各公司的有效帳號也是時常利用的方法。取得名單後,開始透過信件的各層偽裝騙取所要的資料。主要可分為以下幾種偽裝方式:

1. 寄件人偽裝 - 偽裝成其他寄件人為最基本的方式,各個偽裝信件的相關攻擊手法常以此為基礎去增進,透過假冒成收件人所信任、合作的寄件人,像是老闆或主管寄信給員工、廠商寄信給合作公司,借此詢問收件人相關個資資訊,亦或是收件人所擁有的企業相關資訊,甚至從收件人手中直接取得匯款,以達到駭客所要得到的資訊與利益。

2. 連結偽裝 - 搭配寄件人偽裝,信件的詐騙時常結合連結的偽裝欺騙收件人點選連結,也就是常見的釣魚信件,針對收件人感興趣的議題,製造出各式各樣的誘餌誘使收件人點擊連結,讓收件人點選之後即會連結到外部的惡意連結,借此取得收件人相關資訊,亦或是安裝鍵盤側錄軟體,企圖取得帳號密碼。

3. 附檔偽裝 - 同樣與最基本的寄件人偽裝結合,搭配附檔的偽裝,就成為常見的病毒信件,將附檔偽裝成一般的文件,使人不經防範的下載執行,可能因此就中了勒索病毒,直接勒索金錢,亦或是如同前面所說安裝側錄軟體,取得帳號密碼再進行進一步的攻擊。取得了帳號密碼的駭客,就能輕易的做出各式各樣的偽裝攻擊,來取得所需利益,像前面所提及的例子,當駭客偽裝成老闆、主管,與員工要求資料,由於是透過正常且合法的管道,更讓一般的員工,甚至是資訊相關人員,皆無法輕易察覺異狀,便能輕易的取得所要資料;或者是所取得的帳號是直接與客戶有金錢上的流通,駭客只需潛伏在帳號中並持續觀察,直到進行金錢交易的時機點搶先一步寄送假的匯款帳號給客戶,就很有可能讓客戶受騙而匯入款項至駭客手中。

.png) 除了以上的變臉詐騙手法,近年英國電子郵件業者也提出了一套新的攻擊手法,稱為Ropemaker (全名為Remotely Originated Post-delivery Email Manipulation Attacks keeping Email Risky ),可稱作是變身式的偽裝,此手法是透過CSS可分離原本內容與格式的特性,將CSS的檔案儲存在遠端,便可進行修改以操控郵件內容,經常透過此方法修改信件內部網址,使得原本寄出時無害的郵件,再經過CSS的修改後,轉變成帶有危險連結的危險郵件,且經由此法再進行信件安全檢查時,是極有可能檢查不出來的。

除了以上的變臉詐騙手法,近年英國電子郵件業者也提出了一套新的攻擊手法,稱為Ropemaker (全名為Remotely Originated Post-delivery Email Manipulation Attacks keeping Email Risky ),可稱作是變身式的偽裝,此手法是透過CSS可分離原本內容與格式的特性,將CSS的檔案儲存在遠端,便可進行修改以操控郵件內容,經常透過此方法修改信件內部網址,使得原本寄出時無害的郵件,再經過CSS的修改後,轉變成帶有危險連結的危險郵件,且經由此法再進行信件安全檢查時,是極有可能檢查不出來的。

偽造信件的防範

而在上述提到的眾多偽造信攻擊中,要如何去防範一直是業界所關心的,可以根據以下幾種面向去做防範:

1. 防止帳號名單外洩 - 根據前面所述,取得攻擊名單通常為攻擊的第一步,因此,減少駭客取得這些名單可以增加他攻擊的難度,或許就會更換攻擊目標,或不以電子郵件的方式進行攻擊。而要避免名單洩漏,可以從幾個地方開始著手:

A. 確實保護好內部機敏資料,要取得相關資料要有把關機制,並透過稽核系統,降低公司內部個資外洩的機會。

B. 駭客可能透過字典攻擊測試內部合法名單,各個系統皆應該能提供相對應的防範措施,且可透過圖形驗證、虛擬鍵盤等方式增加密碼被破解的難度。

2. 識破各種偽造信件 - 若名單已經被取得,針對來自信件的攻擊,只能透過識破各式的偽造信件作防範,而要能識破一層層的偽裝,針對偽裝信件的特徵去作防範是十分有效的方式。因偽造信件通常是透過假冒的來源去做寄信的,可透過 DMARC ( Domain-based Message Authentication, Reporting, and Conformance ) 機制去驗證信件來源的正確性,此機制是透過DKIM金鑰簽章與SPF機制確認信件的來源IP與網域對應是否正確做把關。除此之外,也可透過PKI公私鑰機制,更能確保信件的正確性,而這套機制除了需要簽憑證之外,也需要寄信方與收信方都有此套機制,才能夠發揮作用,建議上下游合作廠商、或是較大企業的內部溝通,可建立這樣的機制,以避免不論是金錢上的往來、或是各種機密資料的傳輸,皆不會被假冒受騙。

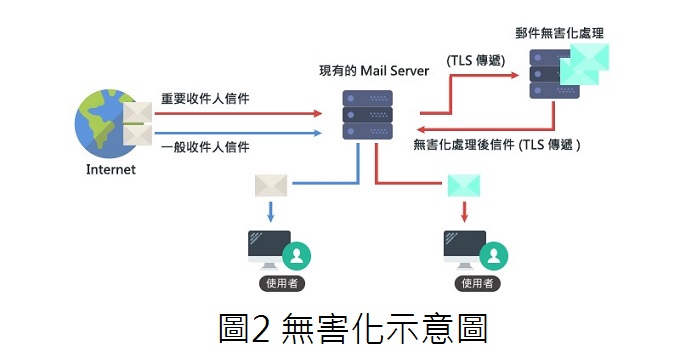

3. 去除可能危險,純文字讀信 - 然而,電子郵件經過了各種信件檢查,也難免百密一疏,有害的連結與附檔依然有機會進到收件人手中,舉最近日本的例子,日本政府因內部人員的疏忽點選了有害連結,而導致個資外洩而造成鉅額的經濟損失,日本政府為了避免再次發生此類事件,以從2017年初明訂落實郵件無害化的機制,以大幅降低這樣的損害發生,實際的做法為透過一台專門處理外部信件的郵件伺服器,將信件與附檔的連結與附檔移除,只截取信件內文與附檔內部文字,再將信件寄往內部的郵件伺服器,確保內部員工沒有機會誤觸惡意連結與附檔,並可在確認無問題後再透過外面的郵件伺服器寄送正常的信件,確保整個過程的安全。

4. 登入的多重防護 - 對於各間企業最難防範的情況,莫過於駭客已經取得使用者的帳號密碼,而這樣的情況雖然棘手,但仍有防範的措施,除了各大企業規定定期修改密碼、增加密碼複雜度、也可限定登入IP網段、雙重認證等等機制,即可避免帳號密碼被得知的情況下,駭客能夠輕易登入信箱,取得內部資料、甚至是偽裝成員工身份寄信。

攻擊的方式日新月異,隨時都在演進,偽造信的多層變化仍然在持續蛻變中,企業間要如何防範,仍然是我們持續需要關注的課題,除了透過上述一層層的防禦措施以降低被攻陷的機會之外,也需各個企業內部IT人員持續對資訊安全的研討,更需要的是對內部員工資訊安全觀念的宣導,才能確實的降低對企業內部的傷害,讓駭客不能輕易得逞。 圖文提供:網擎資訊www.openfind.com.tw/