疫情加上數位化、雲端遷徙的趨勢,使得企業組織運營模式在過去1~2年中有著巨大影響,而對於企業技術人員來說,存取管理的影響更為顯著。2021 年Thales存取管理索引研究報告,便針對來自對全球十多個國家超過2600名IT主管人員進行訪問,探討工作模式變化的深度,以及企業對於應用程式、雲端服務、網路存取的狀態和計畫差異。這份報告的執行摘要中更特別蒐集了來自亞太地區750多名安全從業人員的回應,以及從調查資料中收集到的洞察和對安全戰略和規劃的潛在影響。

疫情和基於雲端服務的擴增帶來許多遠端存取的工作型態轉變,對於企業而言這突如其來的劇變,帶來了在安全、身分識別和存取管理基礎設施的維安挑戰,在針對亞太區公司企業的訪問中,有46%的企業表示自身的安全基礎設施還尚未準備好來應對疫情所衍生的相關風險,而表示自己充分準備的公司也僅佔了20%。此外,有83%的受訪企業表示擔心員工遠程工作所伴隨的資訊安全風險與威脅,在遠距辦公成為新常態的趨勢之下,存取技術的安全無疑是企業在佈局異地辦公時需迫切注意的問題。

兩大存取風險原因:MFA採用過低,脆弱的VPN仍為主流

造成存取風險的一大原因是雙因素認證(2FA)和多因素認證 (MFA)的採用相較於其他安全工具,如,如防火牆、端點安全、安全資訊與事件管理(SIEM) 以及電子郵件安全…等,採用MFA驗證的企業還是偏少的,報告中更提出只有11%的企業使用自適型身份認證或MFA來保護超過50%的本地端應用程式。

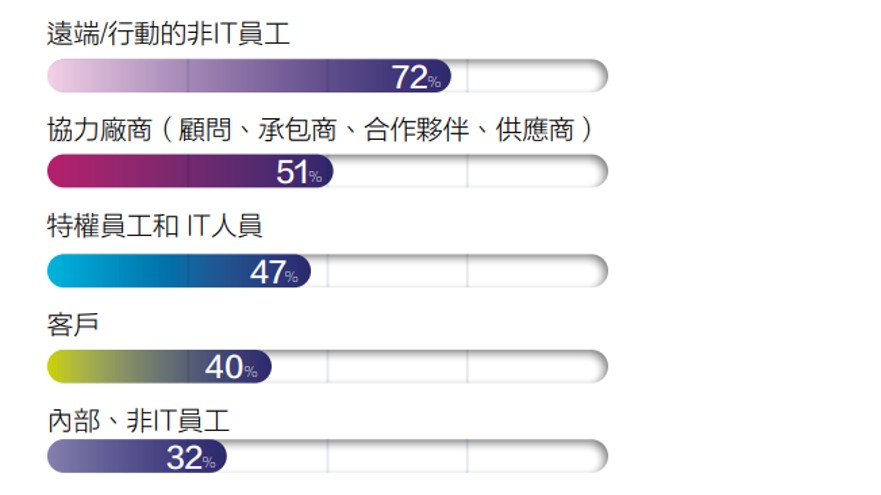

而在MFA的使用對象方面,72% 的亞太地區企業將MFA 用於遠端/行動的非IT員工。51% 用於第三方協力廠商(顧問、承包商、合作夥伴、供應商等),特權員工和 IT人員占47%,而在使用MFA的企業中,超過三分之一的企業使用三種以上的身份認證工具,這也增加了額外的部署複雜性和持續的管理負擔。

MFA 的主要使用案例

MFA 的主要使用案例

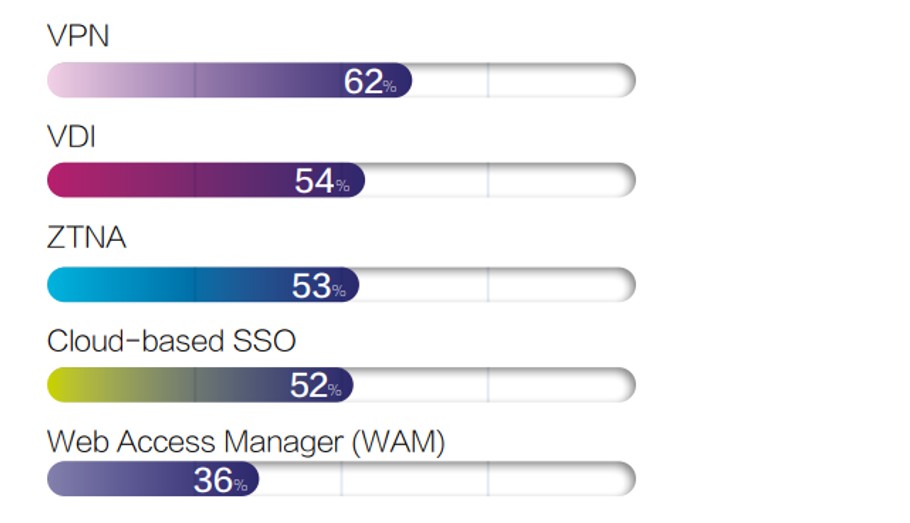

存取風險的另外一大隱憂是VPN仍是企業普遍採用的遠端存取技術,過往我們就看過不少針對VPN的資安攻擊事件,而在受訪企業中採用VPN作為遠端存取技術仍高達62%,其次是虛擬桌面基礎設施54%,第三是 ZTNA/軟體定義界線(SDP)佔53%、第四是基於雲端的單一登入(SSO)接近52%。

遠端存取方法

遠端存取方法

存取環境的改善可以說是勢在必行,零信任可以說是更具現代化身分認證架構的基礎,然而攤開零信任的發展沿革來看,多數企業仍處於在早期的佈局階段,在亞太區的受訪企業中,只有34%表示他們已經正式制定零信任的策略,35%的企業認為零信任可以替公司的雲端安全策略起到更好的作用,19%的企業表示正在研究如何制定零信任策略,值得注意的是仍有近四分之一(24%)的企業當前都沒有實施零信任的策略。

研究中更針對企業計畫進行何種新的存取技術來做訪問,46% 選擇了ZTNA/SDP,41% 選擇了基於雲端的存取管理,38% 選擇了條件型存取技術。

新的存取技術

新的存取技術

當今天從邊界的安全模式轉向零信任策略時,關鍵敏感資料的存取管理理所當然會是任何安全策略中最重要的部分,儘管如此,卻仍有61%的亞太企業沒有部署存取管理技術。而在訪問企業對於存取管理解決方案中的挑戰時,有31%企業說地端和雲端的存取管理是首要的挑戰,27%的企業則表示成本考量層面最為棘手。

在存取安全工具的調查中,有42%的受訪者表示,他們更期望由第三方安全供應商提供存取安全工具,而不是由雲端服務供應商來提供。約佔一半的企業認為具有獨立且高相容性的存取控管技術最能保護多雲的環境,可見第三方安全工具仍然是混合、多雲環境的關鍵。

在與疫情共存的情勢下,居家辦公變成常態,企業端更需要調適自身的安全工具與方法來因應接踵而來的風險與挑戰,移轉到零信任下的策略部署和多因素認證機制的採用及存取管理技術的重視,將能實現結合雲端資料和工作基礎設施的需求進而提升亞太地區企業的安全環境。