國防軍事的工業控制系統監管大量軍事設備,特別是熱成像攝影機。這種設備長期以來一直是邊境監控的基本配備,並協助軍事和執法機構(LEA)保護敏感設施。因此,這些機構不僅要保護這些監控資產免受實體損壞,還要保護它們免受資安風險的侵害。

Cyble Research & Intelligence Labs(CRIL) 的研究人員在暗網上發現了幾篇發文,聲稱他們可以存取軍方和執法機構使用的資料和系統。

駭客聲稱控制軍用工控系統

根據暗網上的發文,網路犯罪分子聲稱可以存取北非國家軍事基地的SCADA系統以及熱像儀。

他們張貼了熱成像攝影機館利畫面的照片來證明這一點。該駭客團體還聲稱擁有IP位址,CRIL研究人員證實這些位址確實存在。

駭客於暗網中公開熱成像攝影機的登入畫面。

駭客於暗網中公開熱成像攝影機的登入畫面。

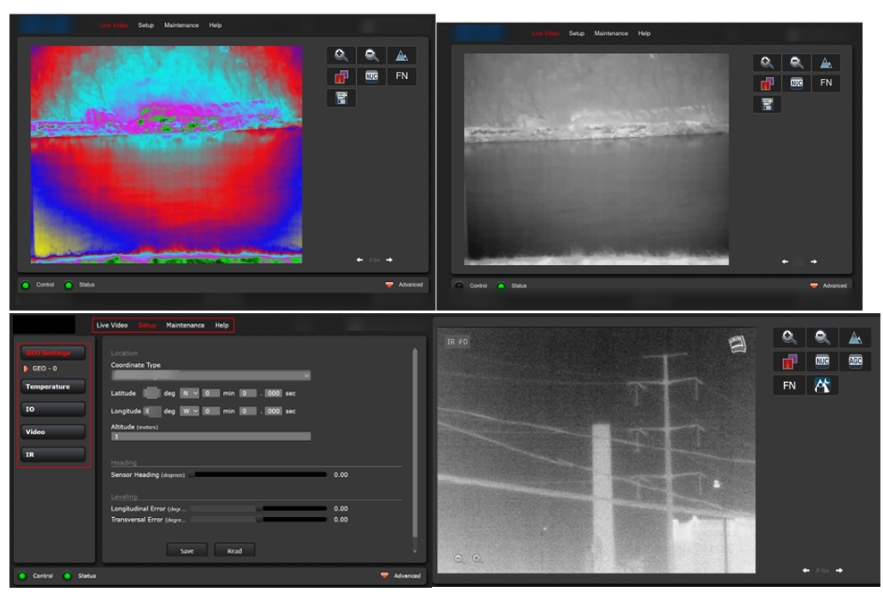

上述截圖顯示該攝影機屬於一家生產軍用級的大型設備製造商。CRIL研究人員指出,如果駭客可存取這些系統,那就代表他們掌握軍事重要資訊,如實體資產、天氣、邊界、自動目標識別以及移動目標和危險環境等。

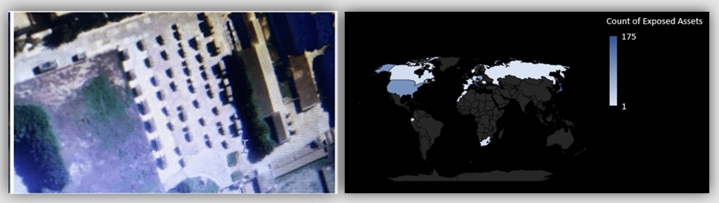

這篇在暗網的發文包含據稱來自北非軍事基地的航拍圖像及其 IP 位址。他們似乎擁有網路存取碼,研究人員認為,他們可能已經利用這些資料獲得對資產的網路存取權限。據CRIL表示,同一款產品也被掃描到超過607個曝光外洩位置。

軍事基地鳥瞰圖的截圖(左)、超過607個暴露的熱成像攝影機位置(右)

軍事基地鳥瞰圖的截圖(左)、超過607個暴露的熱成像攝影機位置(右)

熱成像攝影機的危機

研究人員在連網的熱成像攝影機發現了多個漏洞,這些漏洞可讓駭客利用這些系統對軍事基地發動網路攻擊。

除了憑證和資訊洩露之外,他們還可以進行未經身份驗證的遠端程式碼執行。利用配置錯誤的攝影機,網路犯罪分子破壞對軍隊的監視,並通過暴露的內部網路進行網路間諜活動,進行偵察以存取系統資料。

熱成像攝影機的控制畫面

熱成像攝影機的控制畫面

利用Modbus協定漏洞

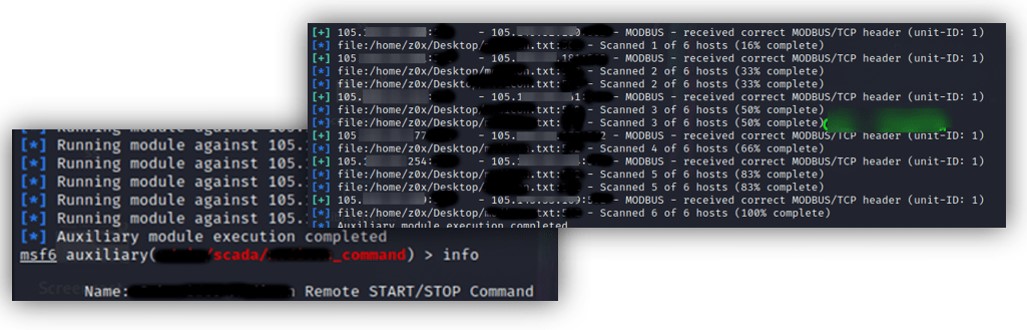

暗網的發文也顯示,駭客正在利用Modbus通訊協定漏洞。Modbus是跨工業網路的重要通訊管道。CRIL研究人員指出,Modbus協議中的漏洞可被利用將受感染的封包發送到Modbus的可程式設計邏輯控制器(PLC)。這樣的攻擊可以停止軍事設備運作。研究人員證實,在過去30天內,透過Modbus協定進行了多次攻擊嘗試。

駭客公布利用Modbus協議漏洞攻擊畫面

駭客公布利用Modbus協議漏洞攻擊畫面

除了SCADA系統,駭客聲稱一直在進行偵察以獲取系統資料,包括供應商名稱、產品、線路以及他們使用的電子設備的版本號。

此外,駭客也利用Metaspoilt框架來感染ICS系統,因為它提供了多個模組,可發起偵察攻擊。

據推測,SCADA系統備受攻擊利用的原因之一是網路分段效率低下和資產可視性不佳。暴露在網路的SCADA系統不僅會危及營運,還會危及處理這些系統的員工的生命,尤其是那些使用重型機械的員工。

尤其是Rainbow SCADA。Rainbow SCADA是一種連網的遠端監控工具,用於監控電錶和控制器。這使得它成為針對軍方工控系統攻擊的理想目標。

CRIL最後認為,為了標準化和數位升級,軍用硬體將越來越多使用市場既有的技術。然而,暴露的ICS例證、錯誤配置的資產和軟體漏洞不僅會導致工業系統故障,還會導致一些實體的安全問題。

網路犯罪分子正積極使用開源工具和攻擊腳本對ICS進行偵察和利用。這樣的事實引出國防軍事供應鏈對國家安全的影響重大。

CRIL研究人員建議:

- 實施適當的網路分段以防止攻擊者執行橫向移動並最大程度地減少關鍵資產在網路上的暴露。

- 對關鍵資產進行正確配置和利用更新的防火牆進行保護。

- 利用軟體物料清單(SBOM)獲得對資產的更多可視性。

- 使用官方供應商的最新修補和緩解措施來更新軟體、韌體和應用程式。這是防止攻擊者利用漏洞所必需的。

- 實施適當的存取控制。

- 定期審視、漏洞和滲透測試練習是發現攻擊者可能利用的安全性漏洞的關鍵。

- 盡可能實施多重身份驗證。

- 組織應始終遵循「高強度密碼」策略並修改設備的出場預設密碼。

- 針對組織內員工的網路安全意識培訓計畫。

- 實施安全備份、存檔和回復流程。

- 進行供應鏈管理,要求所有軍事設備供應商都應遵守品質條款並接受稽核。軍事設備供應商列表應該經過官方認可。

本文轉載自thecyberexpress。