針對 Android系統的行動網銀木馬Xenomorph發佈第三個版本,攻擊力大增。全新的自動轉帳系統(ATS)框架可以竊取全球400多家銀行的用戶帳戶。更可怕的是,該木馬可以繞過多因子身份驗證。

先進而危險的金融木馬之一

2022年2月,ThreatFabric首次在Google Play商店中發現了Xenomorph第一個版本,下載量累計超過5萬次。

Xenomorph第一版使用注入方法對56家歐洲銀行進行覆蓋攻擊,並濫用可存取服務許可權來執行通知攔截以竊取OTP。2022年6月份發佈的第二版Xenomorph 有大幅度的程式碼改動,更加模組化和靈活,但是在野只有短暫的測試活動。

然而不久前發佈的Xenomorph第三版本引起了資安界的緊張。該版本比以前的版本更加強大和成熟,能夠自動竊取資料,包括憑證、帳戶餘額、執行銀行交易和完成資金轉帳。

「有了這些新功能,Xenomorph現在能夠完成自動執行整個欺詐鏈,從感染到資金轉帳。這讓Xenomorph成為在野流通的先進而危險的Android惡意軟體木馬之一。」ThreatFabric警告說。

透過MaaS模式營利

ThreatFabric報告指出,Xenomorph幕後主使 Hadoken Security Group很可能透過MaaS(惡意軟體即服務)平台向網路犯罪組織出售Xenomorph,並推出新版惡意軟體的廣告網站。

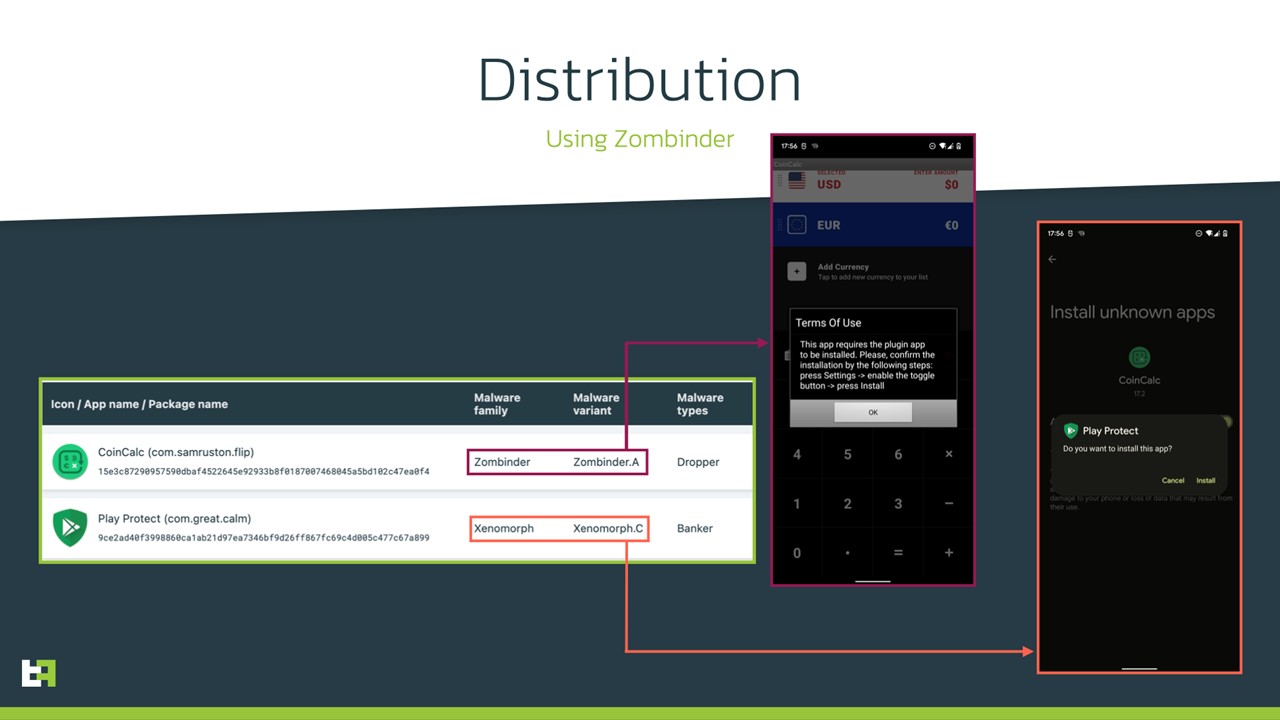

目前,Xenomorph v3版本正透過Google Play商店的Zombinder進行派發,冒充為貨幣轉換器,並在使用者安裝惡意負載後切換到Play Protect圖示。

Xenomorph v3版本正透過Google Play商店的Zombinder派發。

Xenomorph v3版本正透過Google Play商店的Zombinder派發。

威脅全球400多家銀行

最新版本的Xenomorph針對全球400家金融機構,主要分佈在美國、西班牙、土耳其、波蘭、澳洲、加拿大、義大利、葡萄牙、法國、德國、阿拉伯聯合大公國和印度。

Xenomorph的目標包括大通、花旗銀行、美國運通、ING、滙豐銀行、德意志銀行、富國銀行、美國運通、法國巴黎銀行、聯合信貸、加拿大國家銀行、西班牙廣播銀行、桑坦德銀行和凱克薩銀行。

此外,Xenomorph還可攻擊多達13個加密貨幣錢包,包括幣安、BitPay、KuCoin、Gemini和Coinbase。

自動繞過多因素認證

新版Xenomorph最引人注目的新功能是它的ATS框架,能為網路犯罪分子自動提取受害者帳戶憑證,檢查帳戶餘額,進行交易以及從目標應用程式中竊取資金,而無需執行遠端操作。操作員只需發送JSON腳本,Xenomorph將其轉換為操作列表,並在受感染的設備上自動執行操作。

根據ThreatFabrics報告,Xenomorph的ATS腳本支援添加大量可程式設計操作。此外還提供一個允許條件執行和操作優先順序的系統。Xenomorph的ATS框架最危險的功能是:能夠記錄協力廠商身份驗證應用程式的驗證碼,從而繞過MFA(多因素身份驗證)保護。

如今,全球越來越多的銀行開始放棄不安全的簡訊多因子認證,轉而建議客戶使用身份驗證器程式,但Xenomorph的新版本使得(同一部 Android手機安裝的)身份驗證器也變得不安全了。

除此之外,新版Xenomorph還包含一個cookie竊取器,可以從 Android系統存儲使用者cookie。竊取器會啟動一個瀏覽器視窗,其中包含啟用了JavaScript介面的合法服務的URL,誘騙受害者輸入登錄詳細資訊。通過竊取用戶的cookie,攻擊者可以劫持受害者的網路會話並接管他們的帳戶。

安全建議

雖然進入網路犯罪領域僅一年,但Xenomorph已經成為最危險的新惡意軟體之一。隨著第三個版本的發佈,Xenomorph對全球 Android手機用戶的威脅大增。

除了需要降低對Google Play商店的信任外, Android使用者還需要意識到,基於身份驗證器的多因素認證也未必可靠,在 Android手機上已經可以被惡意軟體繞過。

專家建議將身份驗證器程式和銀行用戶端程式安裝在不同的設備上。並採用「最少可用原則」,手機上的應用程式數量盡可能少,並且僅安裝值得信賴的供應商開發的應用程式。

本文轉載自threatfabric。