報告顯示,駭客利用微軟SmartScreen安全功能中的零日漏洞散播Magniber勒索軟體。Google威脅分析小組(Google TAG)表示,自2022年12月以來,惡意駭客就已經利用SmartScreen的零日漏洞,並於2月15日告知微軟。微軟在3月的Patch Tuesday已修補CVE-2023-24880。

SmartScreen主要的功能是偵測網路釣魚和惡意軟體,是Windows 10/11以及微軟Edge瀏覽器的功能之一。Google TAG指出,自2023年1月以來,他們發現勒索軟體活動中使用的惡意msi檔已被下載超10萬次,其中80%的下載量來自歐洲用戶。msi檔類似於熟悉的.exe檔,二者都可用於安裝和啟動Windows程式。研究人員特別提到利用SmartScreen漏洞的組織是Magniber勒索軟體。Magniber常被用來攻擊韓國和台灣組織。

Magniber勒索軟體於2018年底被首次發現,在韓國活躍多年,現在蔓延至台灣。Magniber還曾利用其他幾個微軟漏洞進行攻擊,包括CVE-2022-41091(同樣屬於MotW漏洞)以及PrintNightmare漏洞CVE-2021-34527。至少自2018年起,Magniber就已經在使用Magnitude漏洞利用工具包(可透由瀏覽器漏洞感染使用者的Web應用程式)來分發惡意載荷。

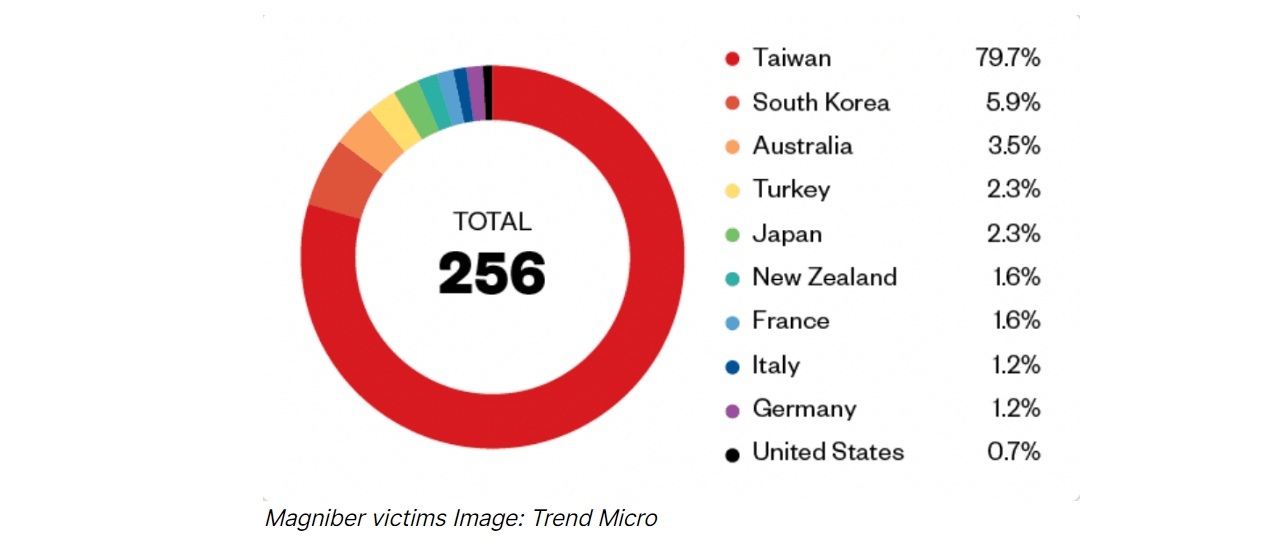

台灣是Magniber勒索軟體首要攻擊國家。

台灣是Magniber勒索軟體首要攻擊國家。

SmartScreen多次爆零日漏洞

Google TAG發現 Magniber在過去半年裡,第二次利用零日漏洞規避SmartScreen檢測,並誘導使用者從受感染的網站處下載偽裝過的勒索軟體。

2022年10月,HP(惠普公司)發現Magniber在攻擊中利用CVE-2022-44698漏洞,這是另一個影響SmartScreen的漏洞。2022年12月微軟發佈修補之前,還有其他駭客曾經利用這個漏洞。

當時,Magniber惡意駭客使用帶有錯誤簽名的JScript檔強制令SmartScreen返回錯誤,最終允許駭客繞過安全警告並傳播惡意軟體。

在微軟封鎖這條路徑後,Magniber又找到了另一種類似方法來破壞SmartScreen。Google TAG發現,受感染的MSI檔會致使SmartScreen觸發與之前使用JScript檔時相同的反應:Microsoft功能返回錯誤,允許攻擊者繞過安全警告。

新方法針對的是SmartScreen中的一個對話方塊,它會在執行檔運行時與Mark-of-the-Web(MOtW)發生衝突時彈出,是屬於瀏覽器中的惡意檔防範功能。

頻繁發補丁也無效

Google TAG指出,由於SmartScreen安全繞過背後的根本原因沒有得到解決,所以駭客能夠迅速發現原始漏洞的不同變體。

Google表示,這類安全繞過正成為網路攻擊的新趨勢。廠商雖然頻繁發佈針對性修補,但由於修復範圍不足,導致駭客仍有機會反覆運算並發展新變種。

本文轉載自TheRecord。