勒索軟體攻擊的嚴重性還在持續加劇,近日微軟的事件回應團隊調查BlackByte 2.0勒索軟體攻擊,並揭露了這些網路攻擊的可怕速度和破壞性。

調查結果顯示,從獲得初始訪問權到造成重大損失,駭客可以在短短五天內完成整個攻擊過程,包含:系統滲透,資料加密,贖金要求。縮短的攻擊時間軸讓企業組織帶來了重大的資安挑戰。BlackByte勒索軟體通常用於攻擊的最後階段,它使用一個8位元數的數字金鑰來加密資料。

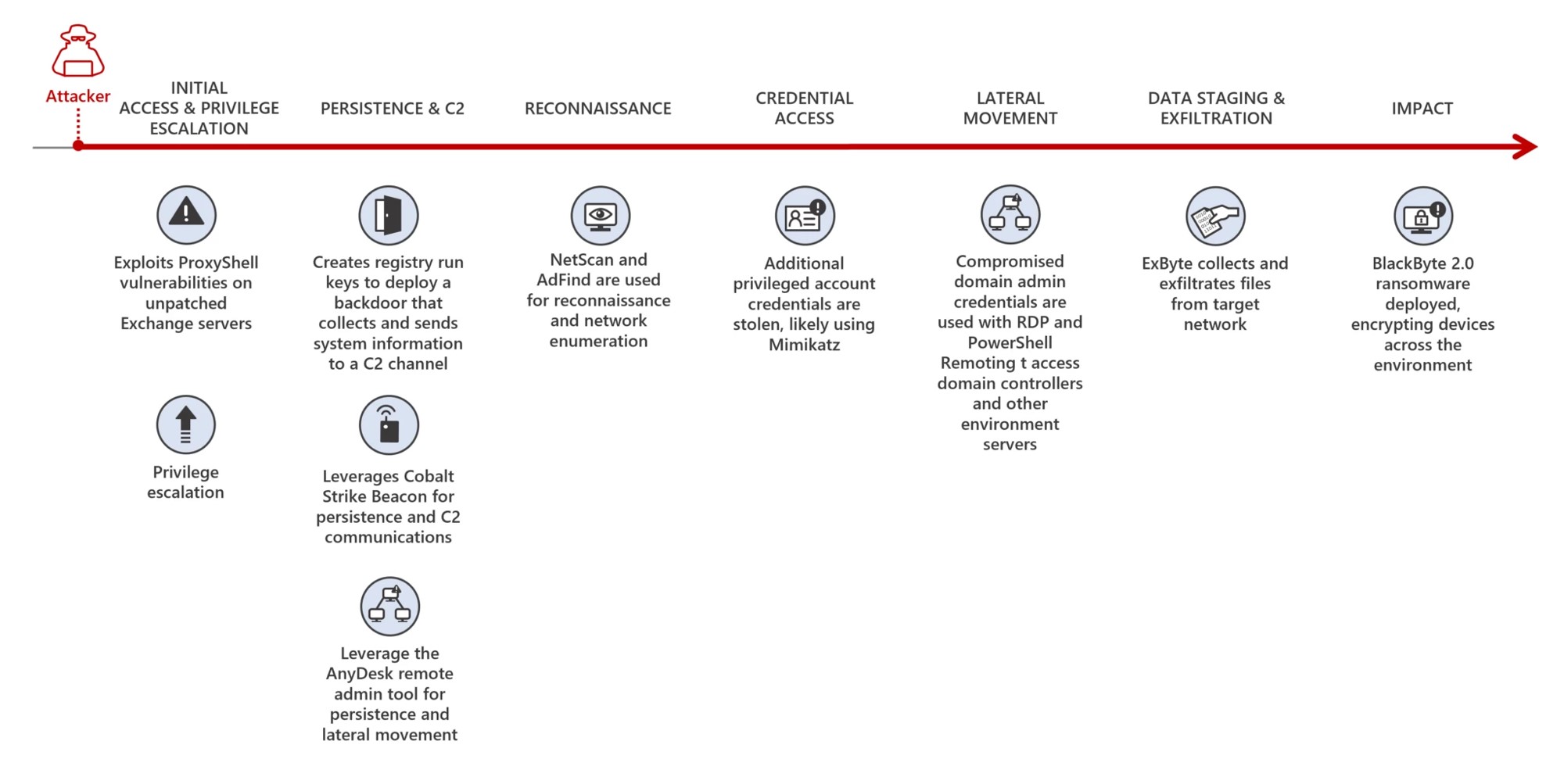

為了進行攻擊,惡意駭客使用強大工具和技術組合。調查顯示,未修補漏洞的微軟Exchange伺服器攻擊手法已被證明非常成功。利用ProxyShell 漏洞,如: CVE-2021-34473、 CVE-2021-34523、CVE-2021-31207等,駭客可獲得目標網路的初始訪問權,並為其惡意活動開啟大門。

BlackByte 2.0 攻擊鏈。

BlackByte 2.0 攻擊鏈。

BlackByte勒索軟體進一步採用進程空洞化和反病毒規避策略,確保成功加密並規避檢測。此外,Web Shell提供了遠端存取和控制,使他們能夠一直存在於被破壞的系統中。該報告還強調Cobalt Strike的部署,它有利於駭客指揮和控制行動。這些複雜的工具使攻擊者擁有各式技能,讓組織更難抵禦他們。

BlackByte進一步修改了受感染設備上的磁碟區影本( volume shadow copies),以防止通過系統還原點恢復資料。攻擊者還會佈署特製後門,確保即使在最初被擋下來後還能繼續訪問系統。

微軟敦促企業實施強大的漏洞修補管理程式,確保用戶及時進行關鍵的安全更新。啟用篡改保護也是另一個重要步驟,加強安全解決方案,以防止勒索軟體惡意禁用或繞過它們。

本文轉載自TheHackerNews。