微軟表示,北韓駭客組織Lazarus入侵多媒體軟體公司訊連科技,並對其一個安裝程式進行木馬化,透由供應鏈攻擊,以針對全球潛在受害者推送惡意軟體。

訊連科技自 1996 年以來致力於生產多媒體播放和編輯軟體,知名的PowerDVD、威力導演軟體,就是迅連科技的產品。

根據微軟威脅情報顯示,疑似更改訊連科技安裝程式檔的相關活動在 2023 年 10 月 20 日就d開始。遭木馬化的安裝程式託管在訊連科技擁有的合法更新基礎設備上,迄今為止已在全球 100 多台設備上檢測到,區域包括日本、臺灣、加拿大和美國。

在調查此攻擊時,微軟觀察到的第二階段有效負載與同一組攻擊者之前破壞的基礎設施有連動。

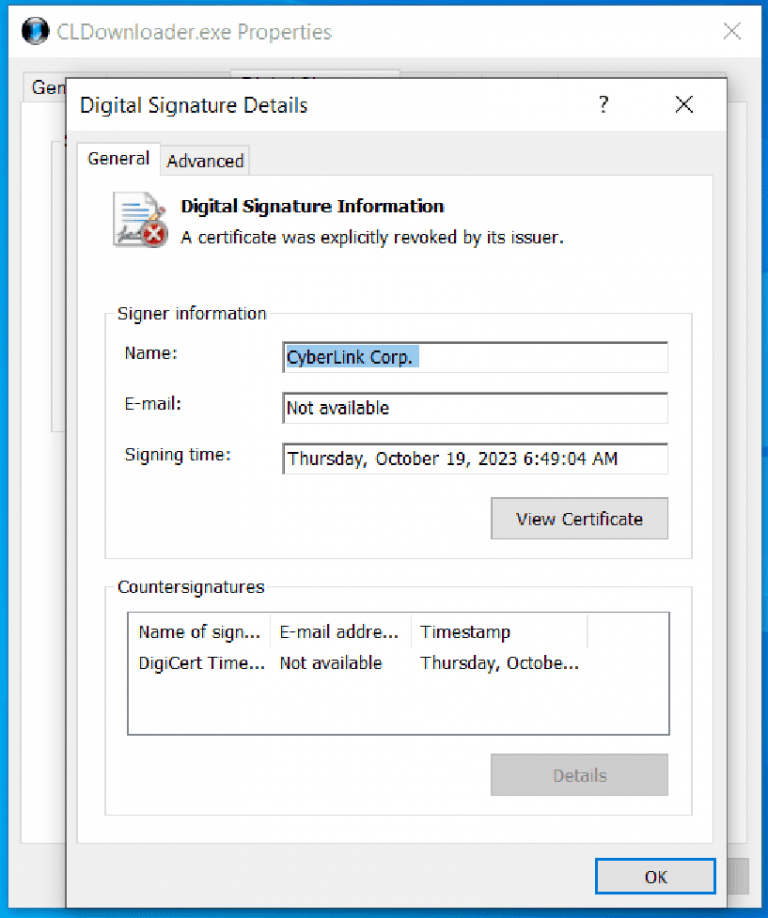

訊連科技表示,Diamond Sleet 使用了向訊連科技頒發的合法代碼簽章憑證來簽署惡意執行檔案。目前該證書已添加到 Microsoft不允許信任的證書清單中,以保護客戶免受未來惡意使用該證書的影響。

微軟將木馬軟體和相關有效負載跟蹤為 LambLoad 惡意軟體下載器和載入器。LambLoad 的目標系統不受 FireEye、CrowdStrike 或 Tanium 安全軟體保護。如果不滿足這些條件,惡意可執行檔將繼續運行,而不執行捆綁的惡意程式碼。

但是,如果滿足條件,惡意軟體將與三個命令與控制 (C2) 伺服器之一連接,以使用靜態使用者代理程式Microsoft Internet Explorer 檢索隱藏在偽裝成 PNG 檔的第二階段有效負載。

微軟表示,PNG 檔在假的外部 PNG 標題中包含嵌入的有效載荷,該有效載荷在記憶體中可以被提取、解密和啟動。

這是 Lazarus 駭客組織使用的常見攻擊方法。儘管 Microsoft 尚未檢測到 LambLoad 惡意軟體漏洞後的鍵盤操作活動,但 Lazarus 常見手法包含:

- 從受損系統中竊取敏感性資料

- 滲透軟體構建環境

- 向下游發展以利用更多受害者

- 建立對受害者環境的持久訪問

在檢測到供應鏈攻擊後,Microsoft 通知了訊連科技,並通知了受攻擊影響的微軟客戶。

微軟還向 GitHub 報告了這次攻擊,GitHub 根據其使用政策刪除了第二階段的有效載荷。

Lazarus自 2009 年已運營了十多年。Lazarus的行動包括對金融機構、媒體和政府機構的攻擊。他們的活動還涉及針對安全研究人員、在開源加密貨幣平台中嵌入惡意程式碼、執行大規模加密貨幣搶劫以及利用虛假工作面試來傳播惡意軟體。

該組織被認為是許多備受矚目的網路攻擊的幕後黑手,包括 2014 年Sony影業駭客攻擊、2017 年WannaCry 勒索軟體攻擊以及 2022 年有史以來最大規模的加密駭客攻擊。

使用合法證書簽名但被木馬化的安裝程式截圖

使用合法證書簽名但被木馬化的安裝程式截圖