網路安全軟體供應商 Qualys Inc.發布最新報告顯示, 2023 年大多數嚴重網路攻擊源自於不到 1% 的漏洞。但有 97 個可能被利用的高風險漏洞並未列在美國CISA(網路安全和基礎設施安全局)的已知被利用漏洞(KEV)目錄中。四分之一的高風險漏洞在發布當天就被利用,三分之一的高風險漏洞影響網路設備和 Web 應用程式。

2023 年發現的漏洞數量總數為 26,447 個,比同年實際被披露的漏洞數量多出 1,500 多個,但已是有史以來漏洞披露的最高數量。在已揭露的漏洞中,超過 7,000 個漏洞具有概念驗證漏洞利用程式碼,可能會導致成功利用漏洞。但大部分漏洞利用程式碼的品質通常較低,這可能會降低攻擊成功的可能性。

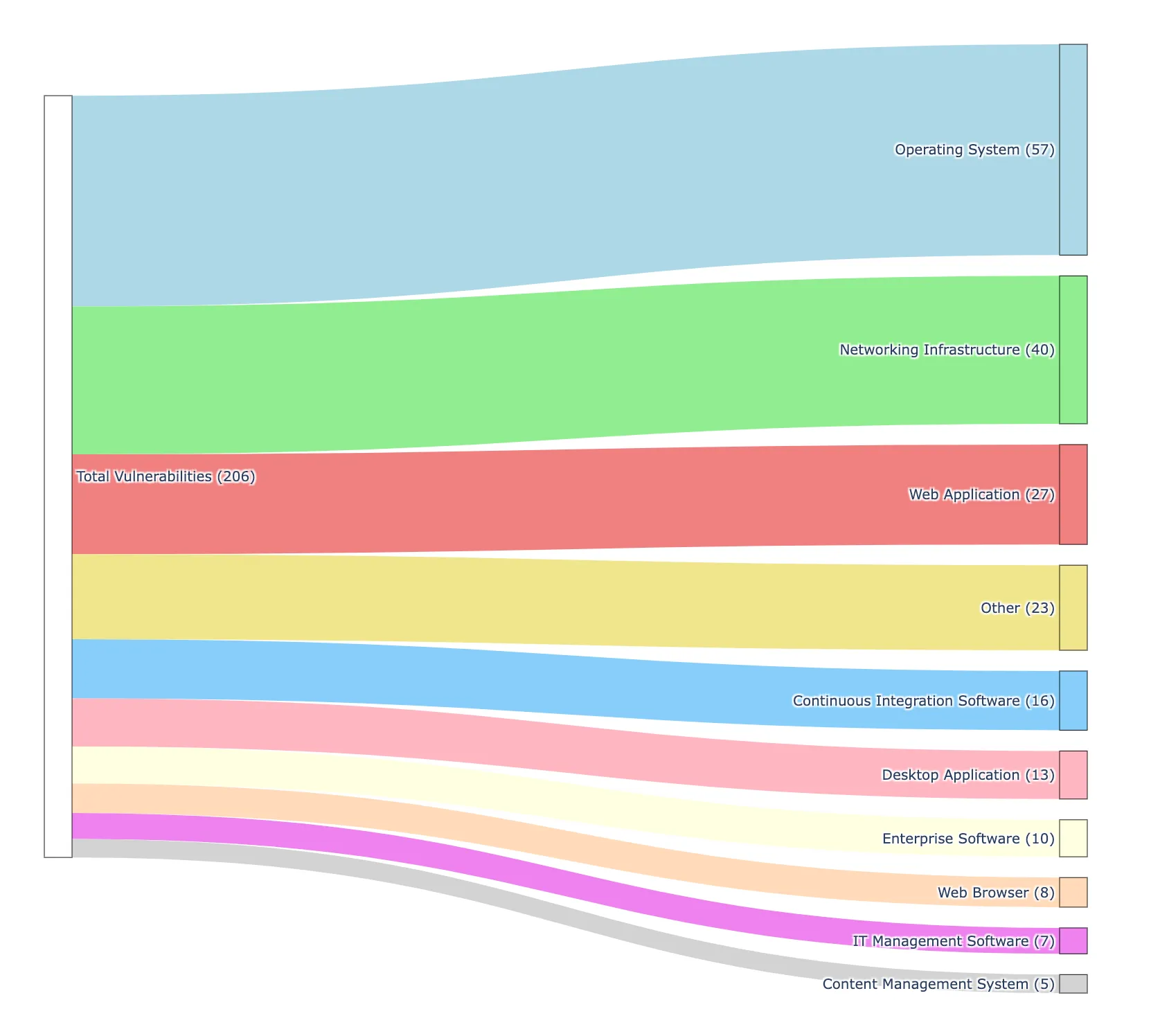

大約 206 個漏洞具有可用的武器化利用程式碼,這意味著如果使用它們,它們很可能會危害目標系統。有 115 個漏洞經常被威脅者、惡意軟體和勒索軟體組織利用。

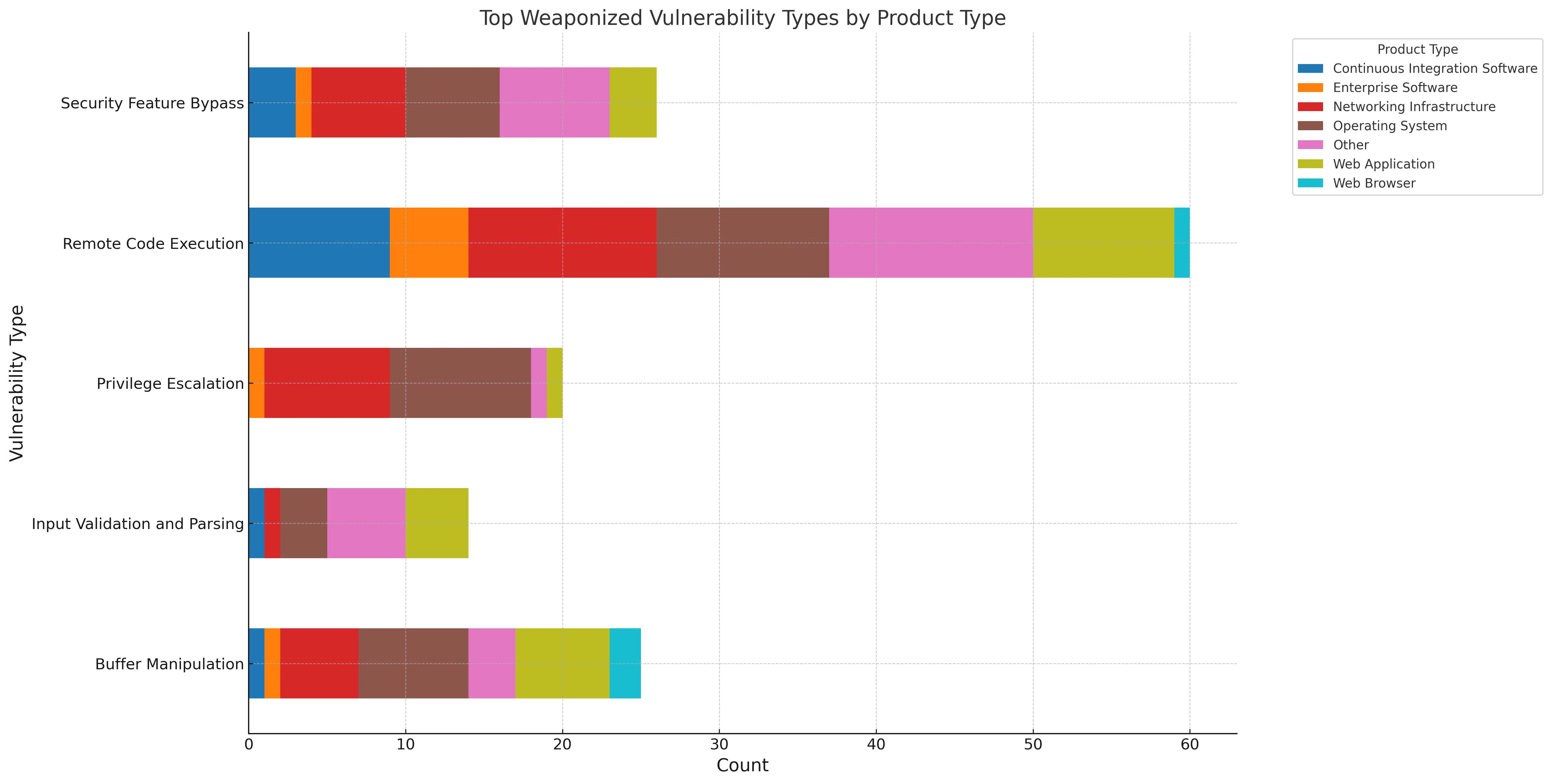

超過三分之一的已識別高風險漏洞可以遠端利用。五種最常見的漏洞類型佔已發現漏洞總數的 70% 以上,包含:安全繞過、RCE、權限提升、輸入驗證及解析、緩衝操弄等。

五種最常見的漏洞類型

五種最常見的漏洞類型

2023 年高風險漏洞的平均利用時間約為 44 天。然而,報告指出,在許多情況下,利用幾乎是在瞬間發生的,有些漏洞在發布當天就被利用了。

利用已知的漏洞代表了攻擊者行為方式的轉變,突顯了攻擊者效率的不斷提高和防禦者回應空間不斷縮小。25% 的高風險常見漏洞和暴露在發布當天就被發現已被利用。

2

3年被利用的主要漏洞包括針對 PaperCut NG、MOVEit Transfer、各種 Windows 作業系統、Google Chrome、Atlassian Confluence 和 Apache ActiveMQ 的漏洞。許多漏洞可以遠端利用,無需實體存取目標系統。

23年被利用漏洞類別

23年被利用漏洞類別

2023 年使用的頂級MITRE ATT&CK 技術和方法包括對T1210 和T0866 的遠端服務利用,這種情況在企業中發生了72 次,在工業控制系統(ICS)中發生了24 次,凸顯了保護遠端服務協定安全的重要性。

T1190 和T0819則是公開的應用程式利用,在企業中觀察到53 次,在ICS 中觀察到19 次,而特權升級利用(稱為T1068)以20 次記錄的實例位居第三。

2023 年最活躍的威脅參與者是Clop,有時稱為 TA505 或 CL0P。該組織是備受矚目的網路攻擊的幕後黑手,這些攻擊利用了GoAnywhere MFT、PaperCut、MOVEit 和SysAid等平台上的零日漏洞。在勒索軟體方面,Clop 和LockBit是領先的駭客組織。

該報告指出「很明顯,漏洞武器化的快速發展和威脅行為者的多樣性給全球組織帶來了重大挑戰。」

企業應採用多層方法,透過使用各種威脅偵測工具來清查公開的應用程式和遠端服務的漏洞。也建議根據 美國CISA KEV 清單中的內容、高利用機率分數以及武器化利用程式碼的可用性等因素來確定漏洞修補的優先順序。