CERT-EU(歐盟電腦網路危機處理中心)近日公布2023年歐洲地區網路威脅狀況報告。在該年度,至少有 80個惡意駭客組織針對歐盟國家及其鄰近地區進行攻擊,其中18個攻擊組織成功入侵了歐盟的實體單位。攻擊類型包括針對網路設備、開發工具和安全軟體的漏洞利用,以及冒充歐盟工作人員的魚叉郵件攻擊。鎖定歐盟相關機構的勒索軟體案例也在增加中。

報告顯示,已知動機的攻擊行動中,近四分之三為了間諜竊密,這些行動通常與國家支持的駭客有關。另外的16%是駭客動機為了取得媒體宣傳的駭客攻擊行為。報告調查的80個攻擊組織中 15 個與俄羅斯有關,14個來自中國,其次是伊朗、北韓、土耳其等。

威脅行為者在241個不同的惡意活動中,以104個軟體產品為攻擊目標,包含:公開在網路的易受攻擊軟體、置入後門的軟體、假軟體產品、濫用程式語言的公共儲存庫、威脅行為者的濫用或在最初獲得訪問權限後的其他形式的開發所進行的攻擊。

CERT-EU發現受到嚴重攻擊的設備,包含:

- 網路設備,如Fortinet、思科或Citrix的路由器、防火牆、VPN產品;

- 開發工具和整合開發環境,如JetBrains或Python庫

- 安全性工具,如1Password或LastPass密碼管理器;

- 內容管理或協作工具,如WordPress、Altassian Confluence;

- 雲端服務,如Azure或JumpCloud。

開發工具與整合開發環境(IDE)是供應鏈攻擊的理想目標。俄羅斯駭客曾利用 TeamCity開發工具進行攻擊。對於密碼管理軟體、反病毒軟體、SIEM 與 EDR 等安全軟體,攻擊者可以利用這些軟體的缺陷繞過安全控制措施。常見的雲端服務,包含電子郵件、文件儲存和辦公軟體都是攻擊者喜愛的入侵路徑。

公共行業是歐洲區域受攻擊最多的領域,目標依次是外交、國防、運輸、金融、衛生、能源、技術、司法、電信、研究、教育等。

報告指出,歐盟地區在 2023 年共有55 個勒索軟體組織攻擊了 906 個受害者,有 20 個組織聲稱成功入侵了十個以上的歐盟實體。這二十個組織佔了 78%的攻擊行動。Lockbit名列榜首。

英國是受攻擊最嚴重的國家。緊隨其後的是德國、法國、義大利和西班牙。國家排名和國家的經濟規模基本吻合,公司越多攻擊面越大,攻擊者越容易成功。

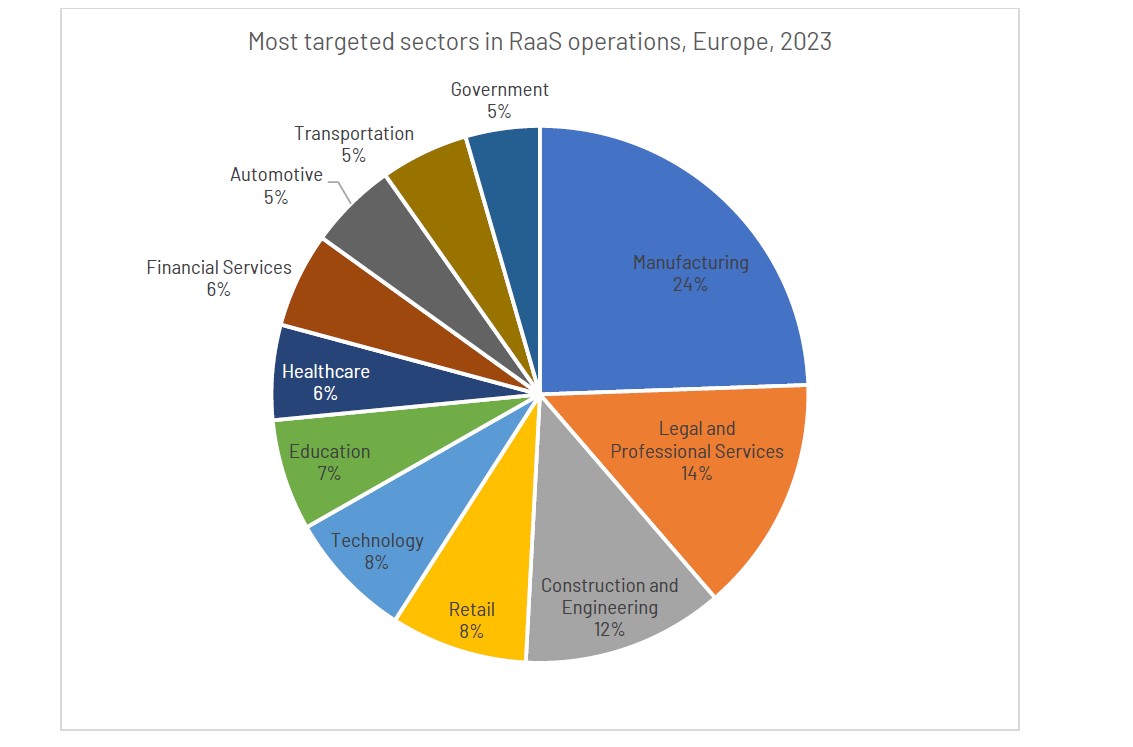

從商業行業分佈來看,製造業受攻擊最嚴重,近四分之一。另外,對法務、建築、零售行業的攻擊也在增加,反而對高科技、教育和醫療行業的攻擊逐漸減少。

歐洲區域勒索軟體攻擊目標行業占比

歐洲區域勒索軟體攻擊目標行業占比