外媒報導,中國知名APT駭客組織「Earth Krahang」已成功入侵70個組織單位,並鎖定45個國家的116個單位為攻擊目標,

攻擊地圖顯示包含台灣。根據趨勢科技資料, Earth Krahang的攻擊行動自2022年初已展開,這波攻擊的矛頭直指世界各國政府單位,目前已有48個政府機構遭駭,其中10個為重要的外交部門。另外還鎖定49個政府機構。

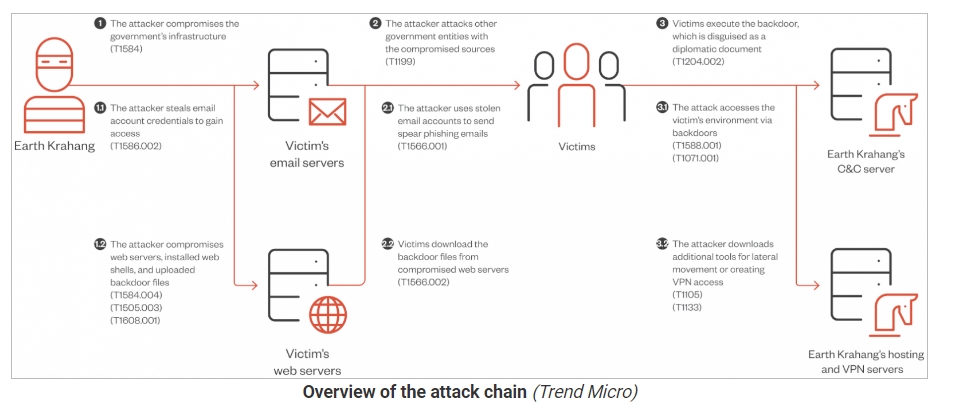

Earth Krahang擅長利用系統漏洞進行入侵,也熟練運用詐騙釣魚電郵手法在受害者內部散布木馬程式。他們盜取大量政府電郵帳號密碼,不僅可輕鬆橫移至其他內網系統,甚至冒名頂替發送釣魚郵件給同事或其他國家的政府單位。

Earth Krahang利用開源工具來掃描公開的伺服器,尋找特定漏洞如CVE-2023-32315(Openfire)和CVE-2022-21587(Control Web Panel)。透過利用這些漏洞,他們部署了Webshell來獲得未經授權的存取權並在受害者網路中持續存在。

攻擊鏈示意圖

攻擊鏈示意圖

一旦駭入目標網路, Earth Krahang即在受害主機上建置VPN伺服器,進行日後長期控制與持續滲透其他內部系統。趨勢科技表示,攻擊者會使用遭入侵的Outlook帳號進行暴力破解Exchange憑證,同時也監視到專門從Zimbra伺服器中匯出電子郵件的Python指令碼。

「Earth Krahang」擁有多種進階木馬程式,像是知名的Cobalt Strike外加自製的RESHELL和XDealer後門,功能包羅萬象都難以招架,電腦螢幕畫面、按鍵記錄和剪貼簿內容樣樣俱全。他們經常借由盜取的帳號密碼,暴力破解郵件伺服器以竊取機密資訊。

其中,XDealer是較為複雜且功能完善的後門程式,支援Linux和Windows作業系統,能夠擷取螢幕畫面、記錄按鍵和監視剪貼簿內容。

此外,RESHELL之前被認為與「Gallium」組織有關,而XDealer則與「Luoyu」駭客團體有關聯。然而,根據趨勢科技的觀察,這些工具可能在不同威脅行者之間共享使用,各自使用不同的加密金鑰。

趨勢科技一開始根據指令與控制伺服器的重疊發現「Earth Krahang」與中國資安組織「Earth Lusca」有關聯,但後來確認這是個獨立的威脅集團。並推測這兩個組織都隸屬於中國資安業者安洵信息(I-Soon)。安洵信息是中國政府網路間諜業務的承包商,曾竊得495 GB臺灣道路地圖檔案,含臺灣公路地形、橋樑、隧道的詳細資料。

本文轉載自Bleepingcomputer。