「

SuperCard X」

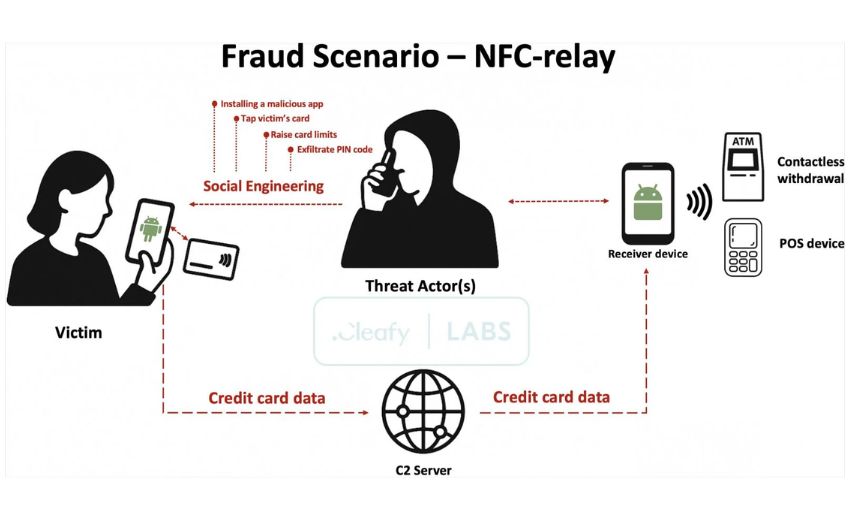

惡意程式透過 NFC 中繼攻擊鎖定 Android 裝置,利用遭竊的支付卡資料在實體店面 POS 機台或 ATM 進行盜刷。

研究顯示,SuperCard X 與中文語系駭客組織有關。其程式碼與開源專案 NFCGate 及其衍生惡意程式 NGate 高度相似,而 NGate 自去年起已在歐洲地區發動多起攻擊。這個惡意程式即服務(MaaS)平台透過 Telegram 頻道推廣,並為其「客戶」提供技術支援。

延伸閱讀:

新型 NFC 惡意程式鎖定 Android 用戶 竊取銀行資訊

行動裝置資安公司 Cleafy 首先在義大利偵測到 SuperCard X 的攻擊活動。研究發現多個版本的惡意程式樣本,顯示該組織會依據地區或特定需求,為攻擊者提供客製化版本。

SuperCard X 攻擊手法剖析

攻擊開始於受害者收到假冒銀行的簡訊或 WhatsApp 訊息,宣稱需要撥打指定電話號碼處理可疑交易。受害者接聽電話後,詐騙者便假扮銀行客服,透過社交工程手法誘騙受害者「驗證」信用卡號和密碼。接著,詐騙者會引導用戶透過行動銀行 APP 解除消費限額。最後,

駭客會說服用戶安裝一個偽裝成安全驗證工具的惡意應用程式(Reader),該程式內含 SuperCard X 惡意程式。

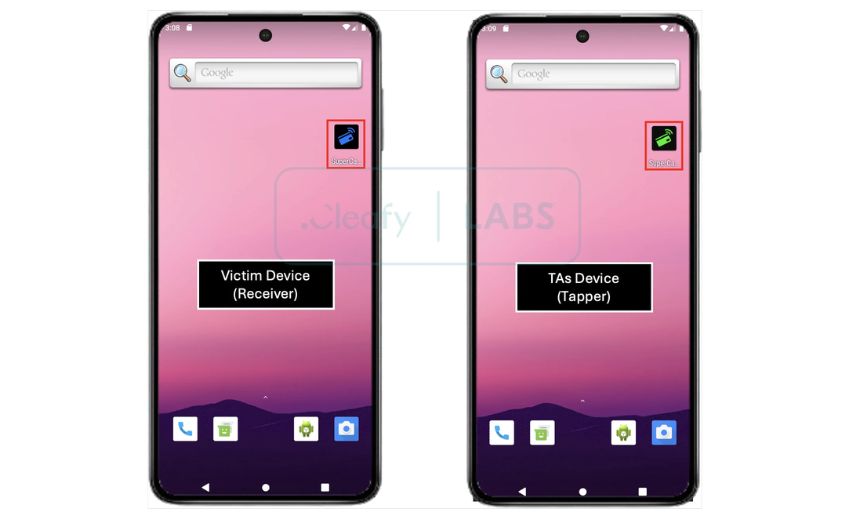

安裝後,Reader 應用程式只需要 NFC 模組的存取權限。儘管這是最基本的權限,卻足以竊取資料。詐騙者會指示受害者將支付卡片靠近手機進行「驗證」,讓惡意程式讀取晶片資料並傳送給攻擊者。隨後,攻擊者會在自己的 Android 裝置上執行名為

Tapper 的應用程式來模擬受害者的卡片。

詐騙手法中涉及的兩款 App。圖源:Cleafy

詐騙手法中涉及的兩款 App。圖源:Cleafy

這些「仿冒卡片」可用於商店感應支付和 ATM 提款,但有金額限制。由於這類小額交易具有即時性,且在銀行端看似合法交易,因此較難被及時發現與撤銷。

惡意程式 SuperCard X 的攻擊流程。圖源:Cleafy

惡意程式 SuperCard X 的攻擊流程。圖源:Cleafy

高隱匿性的惡意程式

Cleafy 指出,SuperCard X 目前在 VirusTotal 平台上未被任何防毒引擎偵測出是惡意程式。這是因為該程式只需要最基本的權限,且避免使用螢幕覆蓋等明顯的攻擊手法,從而躲過防毒軟體的啟發式掃描。

程式運用 ATR(Answer to Reset)技術來模擬信用卡,使盜刷交易在支付終端機上看似完全合法,顯示開發者精通智慧卡通訊協定。

該程式的另一項重要特點是採用雙向 TLS(mTLS)憑證驗證,藉此確保與駭客指揮中心(C2)的通訊不被資安研究人員或執法單位攔截分析。

Google 發言人表示,目前的偵測結果顯示

Google Play 商店中並未發現含有此惡意程式的應用程式。Android 用戶預設受到 Google Play Protect 保護,就算應用程式來自 Play 商店以外的來源,Google Play Protect 仍能識別已知的惡意行為並發出警告或封鎖程式。

本文轉載自 BleepingComputer。