根據外媒報導,中國駭客組織 APT24 自 2022 年起針對台灣發動長達三年的間諜活動,其中一家未具名的台灣數位行銷公司遭到反覆入侵,導致超過 1,000 個使用該公司服務的網域受到波及。Google 威脅情報小組(Threat Intelligence Group)在最新發布的威脅分析報告中指出,這起供應鏈攻擊事件凸顯台灣企業面臨的第三方服務商風險,以及關鍵基礎設施供應鏈的安全防護盲點。

台灣行銷公司成攻擊跳板 波及超過千個客戶網域

根據 Google 威脅情報小組的調查,APT24 從 2024 年 7 月開始,多次成功入侵這家未具名的台灣數位行銷公司。該公司提供 JavaScript 函式庫(JavaScript library)給客戶網站使用,攻擊者利用這個信任關係,將惡意的 JavaScript 程式碼注入該公司對外發布的函式庫中,並註冊了一個偽裝成合法內容傳遞網路(CDN)的網域名稱。

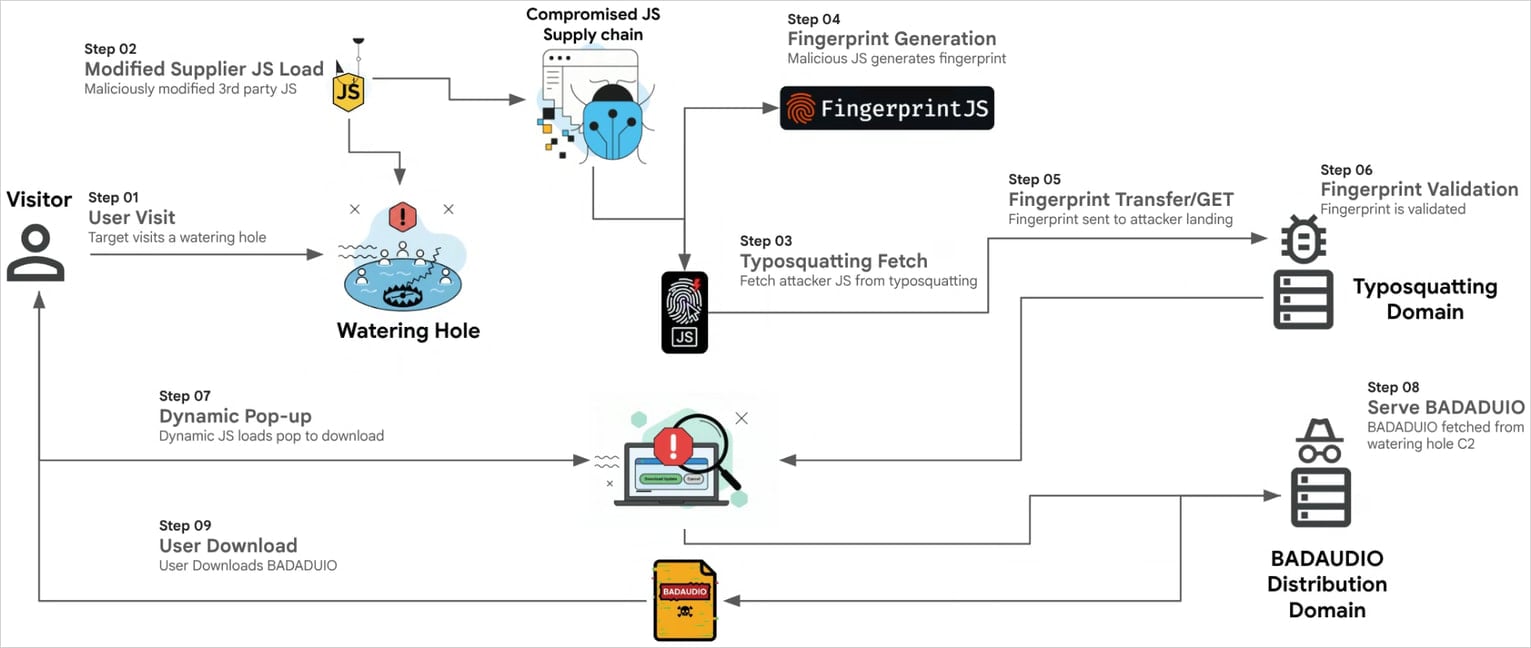

透過這種供應鏈攻擊手法,APT24 成功將惡意程式碼散布到超過 1,000 個使用該行銷公司服務的網域。當使用者造訪這些受影響的網站時,惡意程式碼會對訪客進行指紋識別(fingerprinting),篩選出符合攻擊目標條件的受害者,並將加密資訊回傳給攻擊者伺服器。攻擊者確認目標後,會推送下一階段的惡意程式碼,

最終透過偽造的 Google Chrome 更新跳出窗,誘使受害者下載名為 BadAudio 的間諜軟體。

Google 研究人員指出,2025 年 6 月的一次入侵行動中,攻擊者最初採用條件式腳本載入,僅針對特定網域發動攻擊。然而在 2025 年 8 月的十天期間內,這些限制條件被暫時解除,導致所有 1,000 個使用該函式庫的網域同時遭到入侵,之後才重新恢復原本的限制設定。

BADAUDIO 惡意軟體投遞過程 (Source: Google)

BADAUDIO 惡意軟體投遞過程 (Source: Google)

三年間諜行動演變 從水坑攻擊轉向精準供應鏈滲透

APT24 的攻擊手法在三年間持續演進。從 2022 年 11 月至 2025 年 9 月,該組織入侵了超過 20 個來自不同領域的合法公開網站,注入惡意 JavaScript 程式碼,專門鎖定 Windows 系統使用者。這種傳統的水坑攻擊手法,透過入侵受害者經常造訪的網站來散布惡意軟體。

然而從 2024 年 7 月開始,APT24 明顯轉向更隱蔽、影響範圍更廣的供應鏈攻擊策略。除了反覆入侵這家未具名的台灣數位行銷公司外,該組織也從 2024 年 8 月起發動針對性釣魚攻擊,使用偽裝成動物救援組織的電子郵件作為誘餌,並利用 Google Drive 和 OneDrive 等合法雲端服務散布 BadAudio 惡意軟體。這些釣魚郵件內嵌追蹤像素(tracking pixel),讓攻擊者能確認目標是否開啟郵件,進而調整攻擊策略。

BadAudio 間諜軟體 三年未被偵測的技術內幕

BadAudio 是一款使用 C++ 開發、高度混淆的惡意軟體,採用控制流扁平化(control flow flattening)等進階混淆技術來對抗偵測分析。該惡意軟體透過 DLL 搜索順序劫持技術執行,利用合法應用程式載入惡意酬載。

一旦 BadAudio 在目標裝置上執行,它會收集基本系統資訊,包含:主機名稱、使用者名稱、系統架構,使用硬編碼的 AES 金鑰加密這些資訊,並傳送至指定的命令與控制伺服器。接著,它會從 C2 伺服器下載經 AES 加密的酬載,解密後在記憶體中執行,以逃避偵測。Google 研究人員在至少一起案例中觀察到,BadAudio 部署了常用於滲透測試的 Cobalt Strike Beacon 工具。

儘管 BadAudio 已被使用三年,APT24 的戰術成功地讓這款惡意軟體長期未被偵測。Google 提供的八個樣本中,只有兩個被超過 25 款防毒引擎標記為惡意程式。其餘創建於 2022 年 12 月 7 日的樣本,最多僅被五款資安解決方案偵測到。

第三方服務商成資安防護盲點

這起攻擊事件提醒台灣企業應留意數位行銷公司、內容傳遞網路服務商、JavaScript 函式庫提供者等第三方服務商,可能因為服務特性而成為攻擊者眼中的高價值目標。一旦這些供應商遭到入侵,攻擊者便能透過信任關係,將惡意程式碼快速散布到大量客戶。

對台灣企業而言,APT24 持續針對台灣數位服務供應商發動攻擊,顯示中國相關威脅行為者對台灣關鍵產業的長期監控意圖。特別是在當前地緣政治情勢下,政府機關、醫療產業、營建工程、採礦業、非營利組織及電信業等 APT24 過往鎖定的產業部門,都應提高對供應鏈攻擊的警覺。

Google 威脅情報小組強調,APT24 轉向更隱蔽的攻擊手法,展現該威脅行為者的作戰能力,以及持續性與適應性間諜活動的能力。企業不僅需要強化自身的資安防護,更需要建立完整的第三方風險管理機制,才能有效應對這類供應鏈威脅。

本文轉載自thehackernews、bleepingcomputer。