近年來社群網路的盛行,讓企業內部網路的控管變得棘手,尤其是Facebook遊戲開心農場大開台灣市場之門之後,許多企業的市場行銷手法也開始運用起社群網路,這更讓企業無法再像過去一樣,用非一則零的絕對手段來管控應用程式的存取應用。因此企業也發生幾個比較明顯的需求,例如控管應用程式效能和應用程式造成的資安問題。

社群網站重要性日增 管控方式須跟著變

傳統防火牆的設計方式,在於未來的安全有很多阻礙,姑且不論個資法的需求與否,資安的需求只會越來越精細,可能外洩的方式也越來越多,從各種電子化形式的廣告、電子郵件、社群廣告等,企業主也發現到社群網路行銷的低成本。像是FaceBook已經成為全球最大的社群網站平台,若再用傳統思維的網段管理,光是採取能用、不能用的判斷,Check Point台灣區技術顧問陳建宏說,可能會有很多漏洞。除了社群網站以外,今天工作的行為也已經逐漸改變到行動裝置上,若今天使用者拿著筆記型電腦到某個網段的區域使用,以DHCP的定義來說,很可能就可以使用該網段。

他也舉了一個案例,某公司裡最擔心的人員就是MIS,曾經就發生過9月份才會公告的考績結果,8月份的時候MIS就知道了,因為系統是MIS建置的,所以也可以進入人資系統。由於有了人員識別的需求,過去也曾有企業考慮採用NAC,不過由於其建置成本高、相容性低且相當複雜,因此成功率並不高。

所以說,針對人員辨識、應用程式識別的需求都是慢慢演化出來的,並不是第一天有這個需求,例如企業會慢慢改掉以前用內部網段的設定,判定方式改為用人,誰才可已進入人資、財務系統,來達到人員辨識的目的。如果是過去的防火牆管理經驗夠明確的企業,可能很快就可以判定那些是人資系統、財務系統,即使Rule可能達上千條,但要到這些特定範圍的資源可能只有10~20條而已,關係的可能是公司重要資產,所以首要任務就是去做有效的管理。

事前控管 即時防禦

舉例來說,防火牆就像是門口警衛,只讓有證件的人進來,這樣即可事先阻擋想要搗亂但拿不到證件的人,但今天如果有一個壞人弄到證件,防火牆的基本阻擋可能就看不出來了。這時可能必須要加裝一台IPS,查看這些已有證件的人包包裡是不是有武器。而由於資安攻擊很複雜、變化太多,有可能一個不正常的ftp command送過去伺服器,有些伺服器會死掉有些則不會,所以IPS就和防毒一樣都要更新最新的攻擊特徵碼。簡單來說,IPS只阻擋已知威脅,NGFW只開放已認知Policy的規範。

從企業網路的資安控管需求,大概可分成兩種目的,技成產品部協理王仁國認為這可分做控管應用程式效能和防禦型。前者是內對外的控管,後者則是外對內。

內部使用者是否能夠連到機敏系統,就是控管的概念,因此透過所謂的防火牆、應用程式控管來控制,例如可以設定防火牆只能讓內部一般使用者採取使用FTP接檔案伺服器,其他http/ssh/... 等協定則通通擋住。

從實際應用面來說,王仁國說,若公司已有明確政策規範,哪些應用程式可以過?哪些不該過?那麼採取第七層防火牆可能是比較適當的作法,採用人的角色和應用程式的管理來符合Policy。例如說不明的應用程式或翻牆軟體等,造成網路的應用效能問題,所以必須要控管,他舉例說就曾有客戶明明網路頻寬很大,網路卻老是不順暢,為了找出原因因此採用這樣的解決方案。不過,目前IT環境也隨著現今網路頻寬越來越便宜,而開始不太受影響。陳建宏說,傳統上只用網段手法的管理都會失效,因為那只對沒有資訊背景的人有效,否則一般IT人員都知道怎樣繞過這樣的管制,因此在Gartner或IDC的定義當中,NGFW應當是具有辨識、控制應用程式的能力。

內網安控

傳統防火牆做的事情,主要就是內部轉換外部IP,IP跟Port的控管,過去僅能針對標準Port的控管,NGFW主要便是多了應用程式的控管,控管的是協定。王仁國認為,未來一定會全面升級到NGFW,現在的傳統式防火牆已經無法因應需求。舉例來說,一個最快繞過的方法就是直接開一個VPN在標準的80 port裡面,NGFW除了除了看管port之外,還可以去看裡面用的是什麼協定,藉以控管。

針對內網安全控管的基本步驟建議,敦陽科技資安顧問劉俊雄認為可以分做三大步驟。

1.內部網路架構的劃分。

例如將同性質的部門、重要資產、Server Farm等相同的交換器放在一起,集中在一個或多個區域控管,針對VLAN/Layer 2去控管。內網的Client端會從另外一邊連過來,其間可能經過許多層防火牆、交換器等,因著不同部門或分公司,無論要連外或去內部的哪個伺服器都會受到控制或是做網路側錄。

如果在剛開始的網路架構設計沒做好,則可能會影響到網路效能及資安規劃,但近年來由於硬體設備及網路頻寬的成本降低與效能改善,後者的影響反而較大,為了資安控管規劃可能必須要在後續花很多資源人力來改善,彌補當時的錯誤。例如說外部人員進到企業內來不能私接無線網路,電腦即使是連到內部網路也不能直接就連內部網路,不過,由於牽涉到端點,光是這些基本控管就有很多企業在執行上有困難。

2.辨別內部異常行為。

第一道,要先發現異常行為,明確的知道哪個使用者做了不該做的事,先看出有問題,再對應到身分。第二,要有身分辨識的機制。目前有一些解決方案可供參考:

內對外應用程式控管:

(1) 防火牆+網路身分識別機制+AD/DHCP/資產管理:例如過去有些傳統防火牆已經可以做到網路層的辨識,再搭配一些網路身分識別的機制來整合AD,同樣可以對應身分,了解到內部對外的連線,究竟是誰、在用什麼程式、連往哪裡。

(2) 第七層防火牆或稱下一世代防火牆(NGFW, Next Generation Firewall):彌補傳統防火牆的缺點,可以看到port上不同行為的應用程式,最主要目的在於內對外的控管。NGFW能夠把第七層看得更細,將一些特徵抓出來,例如帳號的欄位,以便於做身份控管須跟AD整合,再對應內部的資產管理軟體。從內部連接的控管來說,只要定義清楚,從網路層把port 、動作都鎖住,只允許使用者用特定的規則連入,即可達到不錯的內控效果。

舉例來說,平常使用者只會連接網頁協定,正常使用者平常可能不會連接遠端桌面的port,除了可以透過policy將此異常行為阻擋下來以外,還可以有Log的顯示,出現警示,儘管最終結果是阻擋,但能夠觀察到該帳號可能每隔一段固定時間就連過來。無論是阻擋或是記錄,最重要的是,如果可以觀察並分析其異常行為,通常都是一個重要的警訊。

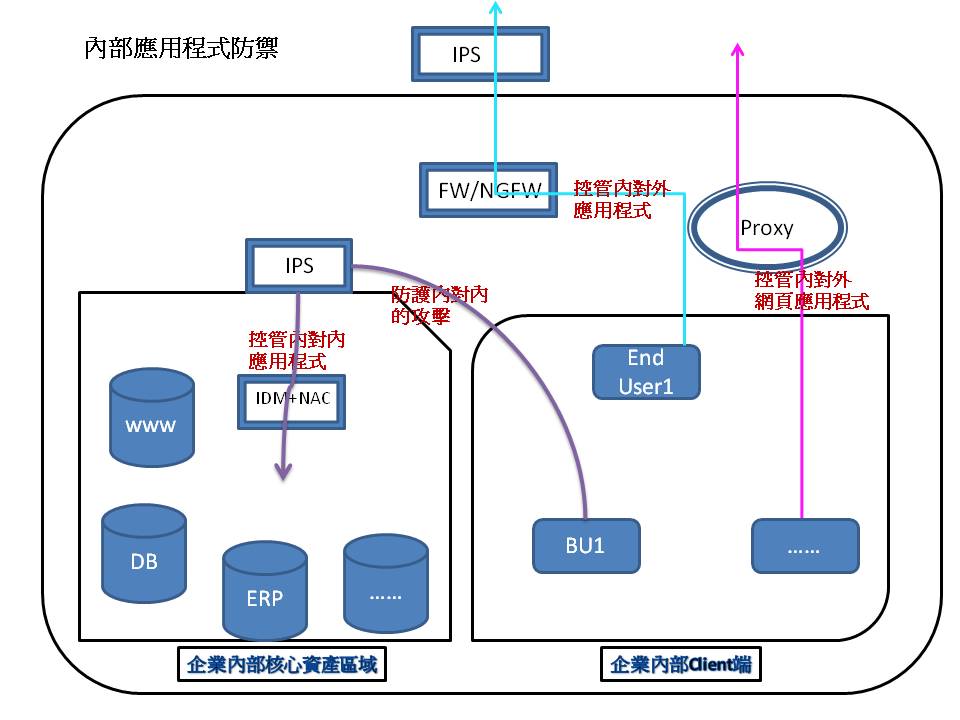

做到上述兩點後,可以再進一步搭配底層的交換器或是proxy的控制,強化其安全性。(見圖1)

圖1、資料來源:《資安人》整理,2011/8

(3)代理伺服器的工具可以協助企業針對網頁做內對外控管,例如Proxy可以透過設定Policy來限制內部使用者對外存取網頁,尤其是針對一些國外的知名設交網站,通常會內建一些特徵碼,建議哪些動作可以進行,哪些不行,更多時候MIS不只是要控管國外網站,更多是也對國內網站的控管,因此在這個部分也需要進行客製化。並且,也僅限用於網頁的控管,針對即時通訊軟體、P2P、FTP、Mail等就都使不上力了。並且僅能遵循Policy,卻沒辦法判斷到動作是正常與否,例如將資料轉換成一段HTML格式後,符合Policy的條件,仍可以進入企業內部。

所以,過去在沒有下一世代防火牆(NGFW, Next Generation Firewall)之前,作法可能就是全都封起來,例如科學園區裡就常有這種做法。

(4)上述談的是控管,不過以資安防禦來說,像是網頁應用程式防火牆(WAF, Web Application Firewall)的定位,在內網控制裡面則與IPS定位相仿,都是防止外部的攻擊入侵,只是它也是侷限於網頁應用程式的部分。

內對內的應用程式控管、防禦:

(5)市面上還有一些解決方案,將身分識別的功能放在交換器上面,可以說是一種簡單的NAC,一般的NAC設備是將一套NAC產品與網路設備結合在一起。逸盈科技技術工程師陳玉軍說,在這種身份感知網路(identity-aware network)產品做完身分識別後,便會決定這個人是否可以上網或記錄他曾連到哪裡,某個IP/MAC幾點幾分是誰用的?如果是不認識的外部人員連到企業內網,未登入到網域,則網路就不會通。可以只針對有登入網域的使用者才能讓他進行上網行為或資料的交換,預防資料被竊取。

以前的NAC控管是將Agent裝在Client端,雖然有更嚴謹的控管卻也有不少問題,一旦發生相容性問題都會造成網路連線不正常。因此這種簡化的NAC可以透過資安政策設定,限制使用者的網路存取權限。一旦Agent收到 AD在做登入的動作時,就可以透過交換器辨識封包,看清資料內容為何,包括登入的帳號、IP等,對使用者進行控管。

(6)以及,也有的解決方案,是將IPS擺放在內網當中,防止來自內部的攻擊,例如當內部電腦已經被入侵當作跳板,對內網發出攻擊卻又無法隔離時,對威脅進行阻擋。而入侵防禦偵測看到的應用程式不如第七層防火牆來的精細,卻可阻擋已知攻擊,目的在於防禦。例如在FTP協定打開之下,內部惡意使用者(或被當作跳板的電腦)採用FTP去攻擊,控管系統此時便會發生不了作用,這時候就需要入侵偵測防禦設備來作用,檢查FTP連線內容裡面是否有惡意資料,若偵測到惡意就馬上進行阻擋。

3.追蹤完整證據。

在以上兩個步驟都確實做好之後,更加深層的資安防禦,則可考慮側錄、防制資料外洩或資料庫異動的控管,做到這個步驟,都已經是做到資料最細節的防護階段。

假設企業強調法規、證據性等,則可搭配上述兩種完整控管方案,再使用其他資安側錄設備。這其中最大的意義在於,可以追蹤這個人完整的行為,例如當某人從哪裡抓了什麼資料之後,再存到電腦,又用個人郵件寄出去等,用來解讀這個人的行為。無論是防火牆還是入侵偵測設備,僅會記錄最前面的阻擋動作,是片斷,卻非完整,因此須搭配側錄工具才可做完整行為的記錄。儘管有個資法的規範,但目前政府並沒有相關的法令,明定什麼才叫做「證據」,因此若想要有事件完整的重現可在加強側錄的部分,由於檔案可能會被偽冒寄送出去,因此必須透過整個封包側錄下來,才能再還原真相。

儘管有導入側錄解決方案的企業可能不少,但真正有在用的不多。第一是成本問題,由於其內建的空間太小,往往存不了多少容量、時間的資料,有些甚至可能三天就滿了,其重要性在企業內部來說都不算高,即使企業購買外接儲存設備,也大多是買來接資料庫或是其他重要服務。

第二個原因是還原力的問題,即使企業願意砸錢買儲存空間,但是錄了一大堆封包,到底要看哪一段呢?除非有些索引才能很快的呈現所需要的證據,目前仍沒有一家側錄廠商能夠很快達到需求,但這段仍漸漸在進步中。其三,IT技術能力問題,過去許多網管可能只對第四層比較熟悉,只管網路通不通,但網路封包側錄下來最有價值的部分,則是解讀第七層的行為。

NIKSUN台灣區代理聯閤科技網路事業部副總經理陳至彥就說,相較於應用程式的控管與辨識,資安鑑識軟體除了可以辨別什麼人,在什麼時間點,做了哪些事情以外,在監聽每一個封包的情況下,能夠做到行為原封不動的還原,更強調的是在後續的步驟,包括使用者上哪個網頁,打了什麼字,發了什麼信,傳了什麼附件檔。把步驟依序呈現,其最主要重點在於關聯分析。

結語

總結來說,若要談及內網安控,防止內部威脅擴大,則可以採取以上建議,事前有效的規劃,此後採取NGFW、內部IP控管或結合AD來辨識身分,劉俊雄說,差不多這樣即可達到八成的內部網路控管效力。若再想要再進階的達到防禦目的,則可再透過IPS的資安防禦,或是強化內對內的NAC措施,從旁再以側錄、監控軟體輔助,則有助於事件完整的追蹤與呈現。