企業在各種預算開支上,從1000、數萬、數百萬、到數千萬元,都會依照組織權限層層簽核把關,絕不馬虎與貪求方便,目的就是要避免因過分授權而可能發生的舞弊。然而在IT領域中,應用系統、關鍵業務主機管理、機敏個資資料庫管理等等最基本的「權限管理」是否也同樣達到「最小授權」,也就是給這些特權使用者剛好能執行該職掌業務之權限?事實上,很多特權使用者拿到的是剛好相反的「最大授權」,也就是說,CEO/CIO的權限最小,真正Hands-On的基層系統管理者擁有最高Root/Admin權限,不但在IT世界中權限最大,也可以將稽核軌跡刪除乾淨,船過水無痕!

基層管理人員權限舞弊 導致CEO/CIO下台!

近期富邦金控旗下運彩公司,傳出員工監守自盜,涉案的前督導林姓員工從今(2011)年8月開始,多次利用運彩下注截止之後,重新啟動系統,並利用2分鐘短暫的空檔時間,密集和朋友聯繫,指揮下注或領款。檢警表示,林嫌是運彩公司元老級員工,負責賽事作業管理部督導,職階與月薪雖然不高,卻掌握賽事開關的權力,可能為了利益或報復公司,才會利用系統授權漏洞重開賭盤下注,走上監守自盜不歸路。

鑑於員工舞弊事件,已對運彩公信力造成衝擊,該公司總經理翟小璧宣布辭職負責,同時體委會表示,開罰是第一步,將來若檢警調查發現富邦銀行之運彩發行能力不足以讓社會信任,不排除依規定停止運彩發行權,並依雙方合約內容索討截至2013年底前,應給政府的經費和運彩保證盈餘,粗估約120億元,另受到運彩舞弊事件衝擊,投資人擔心未來北富銀爭取彩券業務的資格受到影響,其股價隔天重挫5.5%,金控股王寶座拱手讓人。

至於相關的緊急應變策略,體委會要求運彩針對系統授權漏洞加強控管,初步先以雙人核可、雙人認證方式防堵延長賽事舞弊,之後應研發新的電腦防弊系統,凡在不正確時間(When)重啟下注系統,就會被電腦記錄並通報運彩高層。運彩事件不只讓一位總經理下台,整個團隊更面臨可能無法續約而解散的風險,追根究底來看,系統授權漏洞是造成事件發生的主因,這也再一次點出了Secure-SDLC(安全的資訊系統發展生命週期,詳見圖1所示)與最小授權的重要性與必要性。

.jpg)

特權管控基本原則:只在需要時開放使用

運彩事件凸顯出,大多數應用系統開發過程沒有遵循Secure-SDLC原則來進行,在最開始的安全需求階段便欠缺完善規劃。

運彩系統需要因應賽事狀況(天氣、平手)而提供特定人士可以延長賽事的功能,乍看之下,此功能與授權設計似乎沒有問題,卻忽略特權應該是「需要時申請使用,用完便收回」的授權方式,也就是說,運彩系統不應該設計7x24小時讓特權使用者可以「隨時」延長賽事,因為適切授權不是僅有「誰(Who)」與「職掌(What)」,還要同時考慮「需要時(When)」的特殊情境狀況,當確實發生必須延長賽事的時候,必須提出申請並經過上級簽核程序後(How)才能放行,另外,在哪個「地點(Where)」執行哪些行為與指令(Which),是否跟申請內容一致,所有過程都要有完整的稽核記錄(Audit/Log)。

因此適切權限,尤其是特權功能的安全需求,必須在應用系統開發前,就有正確完整的定義規劃,絕非透過事後的源碼檢測、滲透測試或者弱點掃描來避免與發現,資安不僅是應用系統功能外的建置,更應該融合於功能內的規劃!否則CEO/CIO可能屬於IT世界中「位最高、權一點都不重、卻要負全責」的一群。

歷史教訓,屢見不鮮,除了上述所提運彩事件,過往也常聽到許多因為權限管控不當而造成的資安事件,像是2007年台新銀行洩露前總統公子陳致中與女婿趙建銘申辦無限信用卡的申請書、推薦書及消費明細等資料,資料外洩事實明確,因為這些資料只有台新才有,而且台新當時的權限管控措施並不嚴謹,只要輸入身分證字號,客服就能調閱個人機密資料,當然趙建銘的無限卡申請書,甚至過去2年消費明細也都看得到,由於無法查證到底是誰洩露機密,台新只能大規模懲處,共有117個人記過、警告或者調職,而金管會也按照銀行法處罰台新200萬元,並且停止核發新卡至少1個月,估計台新銀行至少損失5千多萬。

缺乏Secure-SDLC 處處可見系統不當授權、不當揭露

新版個資法通過後,系統不當授權所隱含的個資風險,將會對企業帶來更嚴重的衝擊,至於如何在Securd-SDLC中納入個資保護設計,請見《資安人》79期《防範個資外洩的資訊系統 從頭做起》一文中。

當企業開始進行「個資清查、隱私權衝擊評鑑及個資風險評鑑」,通常會發現應用系統、主機管理及機敏個資管理之不當授權的普遍性與高風險性,原因在於應用系統、作業系統與資料庫系統的初始設計,幾乎都只考量「誰(Who)」與「職掌(What)」,卻沒有想到「需要時(When)」、「地點(Where)」及「哪些行為與指令(Which)」之先天系統弱點,導致一旦授權出去(Root/Admin),就是7x24全天候最大授權,伴隨著人性的弱點,試問如何能夠在金錢(個資)露白的時時誘惑下,僅僅藉由一張保密協定 (NDA, Non-Disclosure Agreement)與員工守則來安慰自己,就可以達到約束管制的力量,降低威脅與風險的發生?!

遺憾的是,除了不當授權以外,不當個資揭露的狀況也充斥於企業內,過去的應用系統發展重視功能,大多站在使用者的便利角度,若能夠提供越多越完整的資訊越好,但是目前個資保護當道,企業應該要檢視並收回員工執行業務時用不到的個資,或者誠如法務部所陳述的,對個資進行遮罩,如:李大同變成 李*同,或者匿名等去識別化機制,避免既有應用系統螢幕畫面與書面報表的不當揭露個資風險。

.jpg)

另外像委外廠商、程式設計者及個資資料庫管理者(DBA)也都屬於擁有「個資檢視特權」,但其工作卻不見得需要看到真實個資的不當揭露者,畢竟委外開發廠商、程式設計師僅需看到李*同就能抓到正確的姓名欄位,對於天天接觸最大量機敏個資的資料庫管理者(DBA)而言,並非其工作需要看到真實個資,而是系統先天的權限弱點,讓其不想看到都很難!這些都是企業單位不當授權與不當揭露的高風險事實,如果不處理因應,如何證明已善盡善良保管人職責。

特權管理如同預算管理 嚴格簽核把關才能防弊

2008年Gartner對於特權使用者提出最佳實務建議,或許可讓我們重新思考特權使用者/管理者之「不當授權、不當揭露」的因應對策,首先說明帳號的使用可以分成下列三類:

一、 一般帳號

1. 個人獨有、唯一使用,例如:作業系統、企業網域、電子郵件…等的帳號,鮮少發生共用帳號的情況。

2. 使用頻率:使用者長期持有,幾乎天天使用。

二、 特權帳號

1. 鑑於系統內建功能限制,時有「公用帳號」問題,例如:作業系統管理者(Root/Admin)、資安設備(防火牆)管理者、資料庫管理者,通常可以再分成SuperUser 帳號與Firecall 帳號:

(1) SuperUser 帳號:此即系統預設之最高最大權限帳號,像是作業系統中的Admin for Windows、Root for Unix-Like,或是資料庫的sa for MS SQL、db2admin for DB2、sysadmin for Oracle,以及中介軟體(Middleware)的mqm for WebSphere MQ,皆屬此類。

(2) Firecall 帳號:通常是系統管理者為了因應特別任務或者緊急應變處理的特權帳號

2. 使用頻率:有使用需求的時候才能申請,使用完畢,應該立即收回權限。

三、 應用系統帳號

1. 內建或者整合外部目錄服務的應用系統之專屬使用者帳號,例如:人事系統、會計系統、公文系統、ERP/MRP系統或者網站服務系統。

2. 應用系統與應用系統之間、應用系統與資料庫之間的存取帳號,通常寫在應用程式內或者某個系統設定檔案中。

其中,風險最高的「特權使用者」帳號,則有下列五個主要特性,企業應該針對其先天弱點與潛在威脅所導致的高風險,進行因應對策:

1. 【風險來源】在企業單位的IT運作中,SuperUser與Firecall特權帳號都是不可或缺的,但需注意其擁有最高最大權限。

【因應對策】儘量減少特權帳號的數量與相對使用者的數量,最小化到滿足企業單位的作業需求即可。

2. 【風險來源】特權帳號經常被共用,導致責任歸屬不易,風險等級最高。

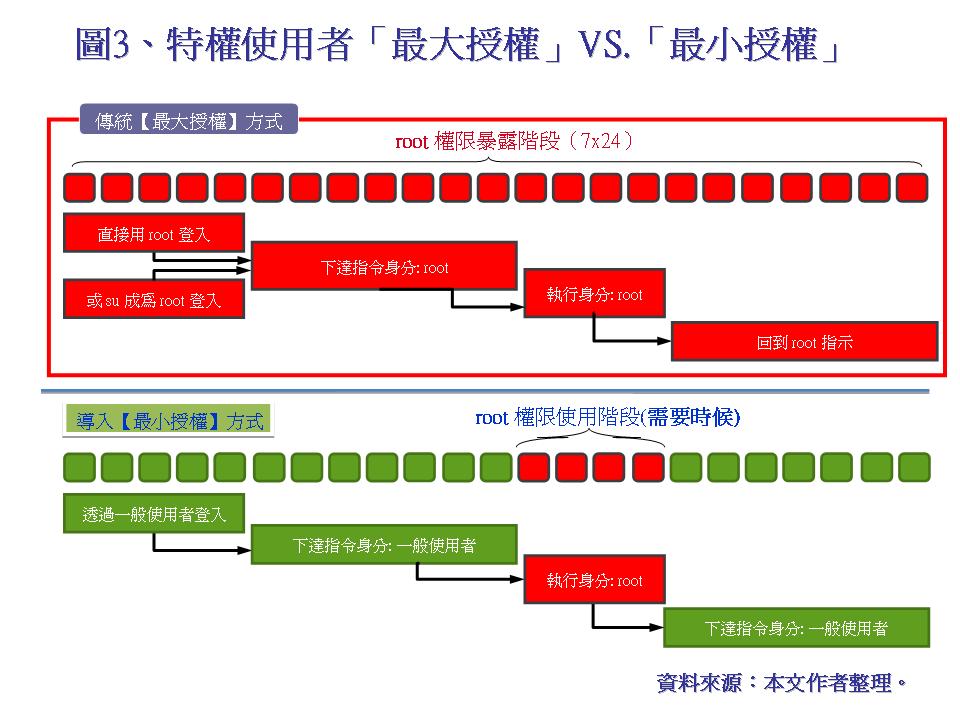

【因應對策】應該建立特權使用者管理機制,讓特權使用者各自擁有其帳號密碼,需要執行特權指令的時候,利用提權機制進行特權指令操作,一旦結束,立即降權回原先一般權限,詳見圖3所示。

3. 【風險來源】即使是受信任的系統管理員,也不需要長時間使用。

【因應對策】僅在特殊狀況下,同時經過簽核程序(人工或者自動流程),才允許使用這些特權帳號。

4. 【風險來源】如果沒有制度與程序來管制特權帳號的使用,例如:使用時機、使用地點、使用指令以及雙人核可機制,將會為企業帶來極高風險。

【因應對策】針對特權使用的簽核程序與稽核記錄,必須定期檢視調整,同時完整記錄所有過程,務必符合記錄(Audit Log)的完整性、歸責性、不可否認性與舉證能力。

5. 【風險來源】進行個資風險評鑑後,特權帳號通常就是個資法規與資安規範的重點管制機核對象。

【因應對策】徹底落實上述1~4之相關規劃(P)、執行(D)、檢查(C)與行動(A) 程序,確保特權使用之風險在企業可控制與可接受的範圍內。

CEO/CIO務必要有「特權管理」視同「預算管理」般的重要自覺,如果發生授權過當,就必須規劃各種管理機制來防止舞弊,要求簽署保密協定或牢記員工守則,都無法讓員工抗拒外部誘惑或者內心情緒,更無法當做企業已善盡管理職責的佐證,當然也不能視為「千金難買早知道」的藉口。在此同時,不禁讓人回想起2003年輸在信任、也贏在信任的理律事務所,一生打過無數仗的名律師陳長文、李念祖、劉紹樑等三巨頭,因為一位員工涉嫌盜賣客戶託管股票30億元,幾乎讓理律破產,最後雖因信任贏得客戶和解,但試問一般企業如果發生類似特權過當的事件時,有多少比例可以通過此等殘酷考驗?

(本文作者現為安資捷公司執行長,如您對本文有任何感想,歡迎來信交流:isnews@newera.messefrankfurt.com)