前陣子結束壯遊回台後開始在找工作,經歷幾次面試之後,發現一些有趣的現象。部分規模不算小但過去對資安總是嗤之以鼻的企業,近期都開出了資安職缺,一問之下才知道是因應公司高層要求而開出職缺,對於這個現象,一則以喜,一則以憂。

喜的是個資法效應終於逐漸發酵,許多過去認為資安是賠錢貨的老闆也開始正視這個議題;憂的是實際面談過後,發現這些企業對於如何做資安普遍缺乏概念,由於過去長期忽視資安,這些單位的網路與系統安全性幾乎都岌岌可危,好不容易上頭終於決定要做資安了,但在缺乏經驗與know how的情況下,提供的資源卻少得可憐,甚至還有碰過以為只要增加一個資安head count,就可以把資安做好的狀況。

在最近幾期資安人雜誌上,陸續看到許多前輩分享的個資保護Opensource工具系列好文,對於這些缺乏資源的企業來說,是個非常值得參考的作法,但有人扮白臉,當然也要有人扮黑臉。底下就讓筆者來扮演烏鴉的角色,提醒各位在導入Opensource工具作資安防護時,必須留意的五大問題。

問題一、資安環境規劃:

這是過去很常碰到的問題,很多單位長官其實不懂自己的需求,常常訂出一些很籠統的目標,如:我要做個資保護。但怎麼做?該做什麼?卻完全沒有概念。事實上,針對不同的產業型態與提供的服務性質,個資保護的作法與層級會有很大的差異。如:提供大量線上金流交易的線上遊戲業者與傳統製造業者,在保護個資的作法上就會有很大差異。

此外,廢弛以久的資安環境要想一次到位做好完整防護,其實是有難度的,所需耗費的資源也十分可觀,建議這些要開始推動資安的企業,可以先委請資安顧問或請教有經驗的資安人員作個基本規劃,先了解本身營運環境的防護重點,以及需要導入的設備與人員,避免原本已經極為有限的資源又在不必要的浪費中流失。

問題二、工具選擇:

並不是所有的資安防護產品都適合被Opensource工具所取代,有些商業性產品的價位其實不高,而且還有提供附加服務,如:已經十分普及的防毒軟體…等。所以在規劃導入Opensource工具的時候,最好先評估哪些部分的防護適合採用商用解決方案,哪些適合採用Opensource解決方案。

請記得,您的最終目的還是在於做好資訊安全防護,而不是撙節預算。盡量避免一頭熱的全部改用Opensource,請將心思放在如何有效分配有限的資源,期讓貴單位資安防護的效益達到最大化。

問題三、人員素質:

在導入Opensource工具時,請務必將人員素質考慮進去。Opensource工具的維護與管理,通常比傻瓜型的商用資安防護設備來得複雜(當然還有很多複雜度較高的高檔商用設備,但這些高檔設備被opensource工具取代的機會原本就不高),甚至需要針對環境的需求作客製化,如果負責維護的人員平日庶務太多或是素質不夠,很容易就會產生擺爛的情形,直接以預設值上線,只要網路能通能產出報表就好,如此反而讓原本好用的工具變成沒有任何作用的公仔。

問題四、安全性檢測:

資安產品本身往往也有一些安全性問題,Opensource工具自然也不例外。如果單位中缺乏資安檢測的工具或人力,最簡單的安全評估作法就是拜請Google大神,可以透過搜尋”工具名稱+vuln”或”工具名稱+exploit”等方式進行搜尋,確認該工具是否存在已知的安全性問題,以及是否影響該工具的最新版本等。最理想的狀況下,如果單位內部具備資安檢測的工具或人力,在工具導入之前就先做完整的資安檢測,確保工具的導入不會反而為環境帶來更多安全性問題。

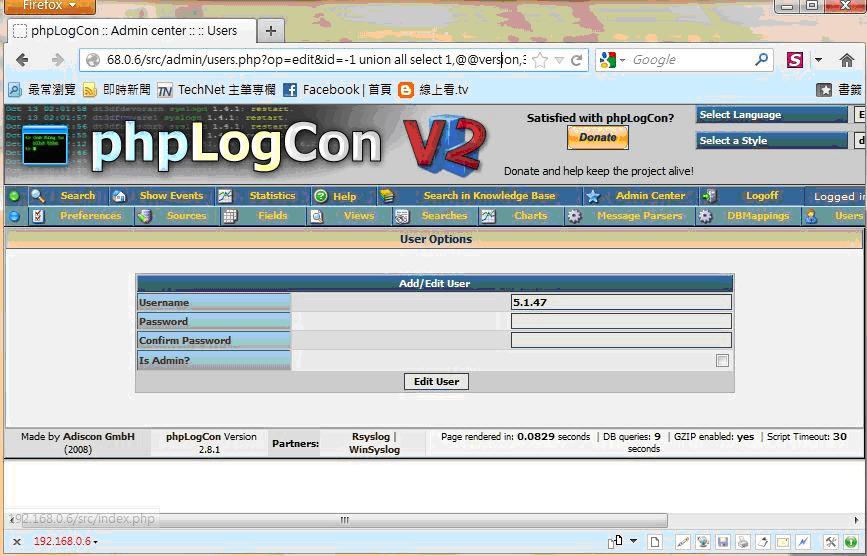

底下筆者以過去多次被IT雜誌與部落格推薦與介紹的syslog分析工具PhpLogCon,作個簡單的Demo:

先利用Google進行搜尋,發現有不少安全性問題。但在確認版本後,目前要安裝的v2.8.1版本,並沒有在前幾頁搜尋結果中看到已知的安全性弱點(圖1)。

.JPG)

圖1、透過Google搜尋工具的安全性問題。

繼續試著安裝新版PhpLogCon。PhpLogCon提供兩種存取log的方式:

a、 File based:將log直接以檔案方式儲存。

b、 SQL based:需安裝資料庫,會將log轉存到資料庫。

先安裝File based模式,安裝完成後,直接開啟瀏覽器連接至介面。(圖2)。

.JPG)

圖2、PhpLogCon漂亮的管理介面。

管理介面看起來賞心悅目,但沒有帳號密碼控管就可以直接存取管理介面,總覺得讓人無法放心。隨手測試了一下,又發現了一堆跨站腳本(XSS)問題。(圖3)。

.JPG)

圖3、PhpLogCon的XSS弱點。

看來安裝File based模式似乎不可行,接下來我們嘗試安裝成SQL Based的模式。(圖4)

.JPG)

圖4、採用SQL Based模式的登入介面。

嗯!有了登入介面,雖然沒有提供https加密,但這部分可以自行設定,不算大問題。登入以後測試了一下,不意外地XSS問題還是存在,持續進行測試,意外地發現居然有SQL Injection問題。(圖5)。

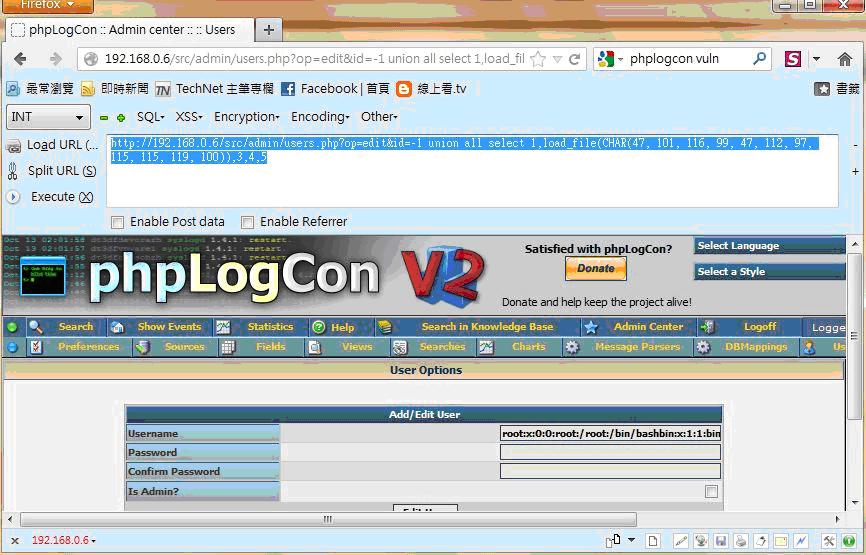

嘗試讀取系統檔案,發現遇到一點障礙。(圖6)。

圖6、嘗試撈取/etc/passwd檔案失敗。

看起來似乎有進行簡單過濾,改變一下作法繞過去好了。(圖7)。

圖7、動了一下手腳來繞過限制。

果然順利撈出系統檔案,而且反覆測試過後,發現多個頁面皆存在SQL Injection問題,甚至還有部分頁面不需要管理者權限即可逕行注入。上述流程只是一個簡易的檢測流程,目的是要提醒企業必須做好資安檢測,以PhpLogCon例,企業在導入前若能發現其存在的安全性問題(表1),就可以針對此部份做修正或規劃其他補強機制,如此才能確保IT環境不會因為Opensource工具導入而帶來更多的安全風險。

表1、PhpLogCon不同Log存取模式的安全性問題

|

Log存取模式

|

安全性問題

|

|

File Based

|

-

缺乏登入介面作存取控管

-

存在多個跨站腳本(XSS)弱點

|

|

SQL Based

|

-

存在多個SQL Injection弱點

-

存在多個跨站腳本(XSS)弱點

|

資料來源:本文作者整理,2012/11。

問題五、工具維護:

不管是商用版或Opensource工具,在導入企業環境後還是需要持續的維護與更新,很多人都誤以為商用版的工具在安全性更新上會比較有效率,事實上並不盡然,如前面提到的PhpLogCon後來也衍生出商業化版本,但上述的安全性弱點多年來依然存在著。以下針對商用版與Opensource工具作一個簡單的比較。

A、安全性更新:

在安全性更新的部分,一般來說商用工具的安全性更新會做的比較好,但偶爾也會遇到一些無解的狀況,如筆者就曾經發掘過國外資安廠商的嚴重安全性漏洞,但原廠卻遲遲無法提出任何的解決方案,同樣的狀況如果發生在Opensource工具上,筆者至少還可以自己動手修改程式或搭配其他防護套件(如WAF的Opensource工具mod_security)來達到安全防護的目的。

B、 客製化:

因為企業的網路環境都有各自的差異,所以很多產品無法直接套用在單位的網路環境上,必須做一些客製化的修改,一般商用工具的客製化難度較高,甚至無法開放客製化,而Opensource工具的彈性相對較高,通常都允許自行修改與客製,網路上也常可以找到其他熱血工程師釋出的相容套件,可以套用或修改後使用。

C、系統調校:

一般商用版本的調校普遍作的不錯,但在遇到企業成長過快,容量不敷使用時,可能就得直接更換更大的模組或是整組換掉,相較之下,Opensource工具在這部份就比較彈性了。

整體來說,商用版本的最大優勢通常在於能夠找到對應廠商提供諮詢服務,而Opensource工具的優勢則在於彈性,管理者在規劃資安環境的步驟中,若能夠將上述特性與部門人員技術能力皆納入考量,相信對於未來在管理與維護上將會事半功倍。

本文作者目前流亡海外當台勞中。如您對本文有任何想法,歡迎來信交流:isnews@newera.messefrankfurt.com。

1.