今年9月FireEye在金融業發現一起針對支付卡資料的攻擊事件,駭客罕見地使用在作業系統開機前就開始執行的VBR bootkit惡意程式,不僅成功躲過已佈署的偵測機制,即使系統重灌惡意程式也無法被刪除。資安專家指出此類型的攻擊並非偶一事件,但要能偵測發現卻有相當難度,其他企業很有可能已遭受攻擊而不自知。

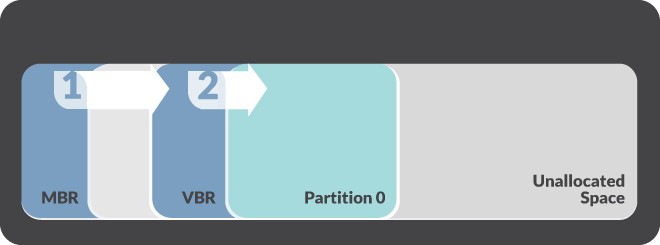

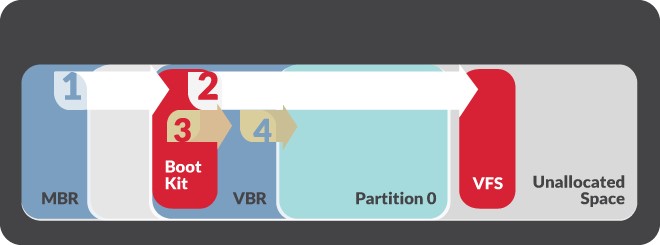

FireEye威脅情報營運經理 Michael Oppenheim在回答《資安人》問題時表示,過去也有許多可在作業系統外執行的惡意程式,但這起事件卻是第一個針對VBR (Volume Boot Record)攻擊的手法,這讓駭客的惡意程式更不容易被發現。駭客組織FIN 1持續改良他們的攻擊程式,這次他們竄改正常的開機程序,使得原本正常應該是MBR(主開機記錄)載入VBR後接著載入Windows作業系統,卻變成MBR載入被bootkit覆寫過的VBR,接著從另闢的虛擬檔案系統(VFS, Virtual File System)中載入其他Nemesis惡意程式元件,然後控制權再回到原本開機磁區,此時已被另存到硬碟其他位置,再繼續載入並執行作業系統。(見下圖)

(正常開機程序圖 (圖片來源:FireEye Blog)

(被攔截的開機程序圖 (圖片來源:FireEye Blog)

這個名為BOOTRASH的VBR bootkit相當謹慎小心,它會先檢查目標電腦先前是否已安裝過BOOTRASH,以及是否有安裝.NET framework,若先前已安裝過BOOTRASH或沒安裝.NET framework的電腦,惡意程式就不會執行。接著計算系統可用空間是否足夠存放它自行闢建的客製化VFS,VFS是為了存放其他Nemesis的惡意程式元件。第三步是攔截開機磁區,接著安裝Nemesis其他的惡意程式元件,Nemesis功能強大,它有完整的後門程式可支援各種通訊協定以便與C&C伺服器溝通,其他功能包括檔案傳輸、螢幕擷取、鍵盤側錄、注入程序、工作排程等。最後便是攔截開機程序。

Oppenheim表示,駭客組織FIN 1這些年來持續改良他們的攻擊工具Nemesis以躲避偵查。使用俄羅斯語的 FIN 1專門竊取銀行、信用合作社等金融機構的資料以便於變現。而他們用來入侵目標企業網路的方式則包括常見的SQL Injection攻擊、利用伺服器不當配置,或某些暴露在網際網路上的伺服器管理介面等。

由於BOOTRASH及其他惡意程式元件不是儲存在Windows的檔案系統中而是另外的VFS,因此防毒軟體無法偵測。除非採用有UEFI安全啟動機制的電腦,可防止未經授權的軟體在開機程序期間被執行,才能不受影響。目前Windows 8以上版本支援此功能。

此外唯有將BOOTRASH及VFS元件移除乾淨,否則系統每次開機時惡意程式就會執行,透過可直接存取原始磁碟的掃描工具有機會偵測此類在作業系統外運作的惡意程式。

數位金融時代來臨,金融業向來是駭客攻擊的目標,當犯罪組織持續精進其攻擊工具,業者也不應掉以輕心,定期進行安全檢測並落實安全實務,才能減少入侵機會並及早發現入侵軌跡。