面對駭客不斷精進細密的攻擊手法,企業組織無法像從前一樣企圖阻絕所有的攻擊入侵;應開始設想一旦遭受攻擊後,如何清除所有威脅,並還原事件發生的源由,更進一步利用這些威脅情資來提昇日後防禦。

政府外包廠商成為攻擊目標

因兩岸特殊敏感的政治情勢,不但台灣政府單位被視作中國網軍的首要攻擊目標,甚至連外包廠商可能因為防範不如政府單位嚴密,也成為網軍入侵獲取機密的對象。台灣威瑞特系統科技資安研究長叢培侃提到外包機構的IT管理人員電腦遭入侵案例,這間公司原本就是Verint XecProbe端點鑑識系統的用戶,當XecProbe發現異常警示後,委由Verint Blue Team資安鑑識團隊來進行後續清除威脅的工作。

經過調查後發現,在客戶約200台電腦中,有5-10台遭到入侵。當然受害者會質疑為何現有的防護機制無法阻擋駭客攻擊?叢培侃說明,近來的攻擊有走向腳本化的趨勢,就是透過系統預設的PowerShell執行環境,以簡單的script來進行攻擊。他進一步解釋這種無需編譯的script文件採用的是無檔案(fileless)的攻擊手法,因此能躲避以惡意檔案為基礎的傳統防禦。另外還有像利用Dropbox、Google Drive這類看似無害,且企業通常不會禁止的網路流量;甚至是使用員工VPN帳號直接進入企業內網,這些方法都讓現行的防禦機制難似偵測到惡意攻擊行為。

事件處理流程

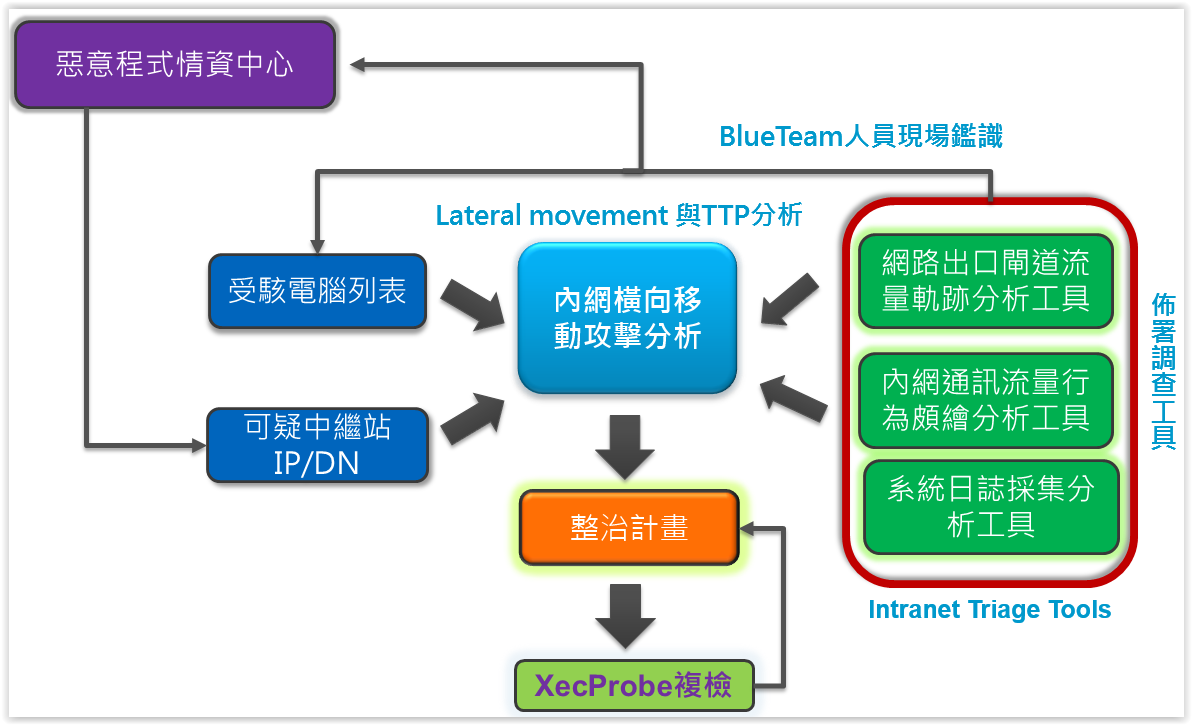

當Blue Team鑑識團隊接手處理後,會依事件通報的內容啟動會議,開始進行訪談。第一天先了解單位內的環境架構,防火牆的部署設定等。第二天會針對IT人員進一步了解像mirror port、端點派送機制的設置,以部署網路流量分析工具。同時利用派送工具將XecProbe安裝到各端點執行鑑識掃描,並依現場偵測的狀況隨時調整調查策略。

經過約為期1周的調查作業後,Blue Team會將收集到的網路流量、設備日誌、掃描結果,與惡意程式樣本進行關聯式分析,以還原整個攻擊事件的原貌。叢培侃將常見的惡意工具分為協助駭客入侵的後門程式、負責下達指令的控制程式,與進行資料打包的傳送程式3種。所以從被駭電腦發現的惡意程式種類就能推斷出入侵的程度。「像如果沒發現到帳密收集的工具,可能就代表帳號密碼已被成功竊取」,叢培侃舉例。

最後進入結案階段時,Blue Team團隊用一天來撰寫報告,接著向客戶提出包括惡意軟體清單、惡意網路中繼站,與事件發生原因的整治計畫。和管理者確認可行後,就依計畫實施刪檔與網路中斷的清除作業。接著再花一天時間觀察以確定惡意程式是否被徹底清除。

透過威脅情資 強化自身防禦

在後續的防護建議上,除了AD帳號的強化和漏洞的修補更新外,因為這次在受害廠商有發現一隻名為「taidoor」的病毒,此為某特定中國網軍常用的後門程式。且這個組織還有其他常用的攻擊手法,Blue Team團隊就協助客戶將些這攻擊特徵寫入現有網路設備的防護規則內,利用這些分析後的威脅情資來提升客戶的防禦能力。此外,Blue Team資安鑑識服務也有提供遠端服務的方式,利用安裝的代理程式觀察端點裝置的情況,當發現有異常入侵時,馬上能啟動危機處理,防範資安事件的擴大,以因應單位資安人力不足的需求。

圖說:Blue Team鑑識服務架構