2007年愛沙尼亞遭俄羅斯以DDoS攻擊癱瘓大量官方網站,被認為是第一場國家層級的網路戰爭;接著2010年由美國、以色列雙方合作透過STUXNET蠕蟲破壞伊朗相關核武發展設施。2013年北韓針對南韓金融系統發動的DarkSeoul攻擊,再再說明現在的網路攻擊不僅影響個人、企業,甚至危及政府、社會的正常運作,而成為國家安全的議題。為了避免國家的關鍵基礎設施因網路攻擊而癱瘓,許多國家都會定期舉辦網路攻防演練,像美國的Cyber Storm和歐盟的Cyber Europe都是國際知名的安全演練,其累積的相關經驗與知識,也成為各國在舉辦類似安全演練時的參考指標。

兩年一次的大規模攻防演練

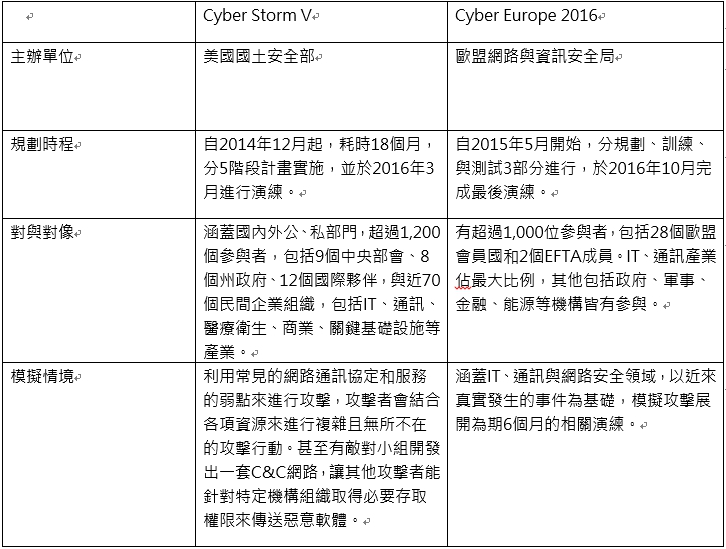

Cyber Storm由DHS (the Department of Homeland Security,美國國土安全部)主辦,從2006開始,每2年一次的網路攻防演練,提供一個政府層級的大規模安全演練框架。整個演練行動內容包括檢視各組織對網路攻擊的準備與防護,及事件應變的能力;還有演練國家層級的應變協調與決策,並檢視事件資訊分享通報的機制。

Cyber Europe則是由ENISA(European Union Agency for Network and Information Security,歐盟網路與資訊安全局)推動,也是每2年一次,自2010年起開始舉行泛歐層級的網路安全演練。演練中模擬大規模的網路攻擊事件,以提供歐盟與EFTA(European Free Trade Association,歐洲自由貿易聯盟)夥伴有檢視網路安全事件分析,與複雜的營運持續維護和危機管理的機會。以下我們就Cyber Storm與Cyber Europe最近的一次演練做一比較。

我國每年一度的攻防演練

我國為提升政府相關單位的網路防護能力與緊急應變機制,自2013年起由行政院國家資通安全會報每年辦理大規模的攻防演練,由行政院資通安全處邀請相關專家擔任攻擊團隊,而由各級政府機構輪流擔任防守方,以檢測政府組織的資安防護、緊急應變、事件協調與復原的能力。

整個演練包括電子社交工程、實兵演練與情境演練三大項目。情境演練是以模擬事件發生時,透過視訊會議、即席回答處置作為的方式,來檢驗相關的標準作業程序是否適當,並於2016年首次規劃DDoS攻擊的跨機關綜合演練。實兵演練則是以弱點掃描、滲透測試的方式,在不影響機關正常運作的前提下對受測機關進行攻擊入侵。

攻防演練次數、規模皆日益成長

ENISA在2015年發表一份收集超過200攻防演練與專業文獻的研究報告指出,2012後網路演練不管在演練次數或參與的公私部門上都有加速成長趨勢,且由於大量組織、專家人士的參與,使大規模演練活動的規劃日趨複雜。雖然參與機構增加有助於檢視各單位在資訊分享與協調應變的能力,但為了符合多數參與者的需求,也可能會導致演練內容變得過於籠統。

反觀國內的網路演練算是起步較晚的,而情境演練對像,從2013年行政所屬的33個二級部會,到2014年將交通、通訊傳播等關鍵基礎設施納入。2015年以核二電廠進行演練,2016則有包括國發會、通傳會、教育部、科技部等單位的跨機關綜合演練,顯示出我國在攻防演練上的範圍也有逐年擴大的趨勢,但主要還是以政府公部門為演練對像,民間參與上仍嫌不足。

更重實戰演練的資安訓練

這份報告提到,多數演練活動的設計著重在參與者的訓練,並提供一個學習相關技能的機會(47%)。如果把網路攻擊成功與否當作大學入學測驗的話,那攻防演練就像是模擬考一樣,只是這場網路模擬演練的考生代表涵蓋甚廣。上從整個戰略層面、決策者、政策制定者,下到業務管理者、技術人員等,都是被檢驗的對像。所以為了完成整個演練,參與者需依照各自工作職責,就其演練內容事先去做準備、練習,甚至是進行小範圍的內部演練。

例如管理者需制定應變作業流程,與分享通報的機制;而第一線的技術操作人員則是針對不同情境來執行回應處理。但畢竟多數參與人員缺乏攻防實戰的經驗,因此國內有不少機構推出相關的服務或訓練課程。像是國家高速網路與計算中心的雲端攻防平台,以虛擬化雲端架構來提供多人多場境的攻防演練環境。交通大學「亥客書院」有多種滲透測試、逆向工程的課程,並搭配網路攻防實驗平台做為課程的實務練習;還有像「因應攻擊之防禦策略與應變處理」這類針對決策管理者的內容,透過案例研討的方式,訓練管理者在制訂防禦決策與應變處理的能力。另外資策會也引進出身自以色列8200部隊的Cyberbit Range課程。Cyber Ranges發展已朝向強調模擬真實環境,從不同情境的攻防操作練習來累積實戰經驗,當網路攻擊發生時才能真正的知道如何進行應變防禦。