近年來俄羅斯駭客組織REvil逐漸壯大,在勒索軟體的排行中名列前茅,被列為最危險的勒索軟體之一,該駭客組織自2019年起,針對全球從製造業、金融業到電信業等20個領域進行攻擊。

REvil專門鎖定全球各地企業進行勒索攻擊,台灣多家企業也深受其害,光是2021年國內就已有如電腦大廠、電子代工製造大廠以及半導體封測大廠旗下孫公司等,數家大型企業接連遭遇REvil勒索軟體攻擊,並被駭客要求支付高額贖金。

REvil甚至已開始針對Linux平台。今年五月,資安公司Advanced Intelligence的研究人員表示,REvil推出了Linux加密工具,在NAS設備上也能運行。六月,該公司研究人員發現另一Linux版本的REvil勒索軟體,鎖定VMware ESXi伺服器及釋出用來加密NAS裝置的Linux版的加密工具。

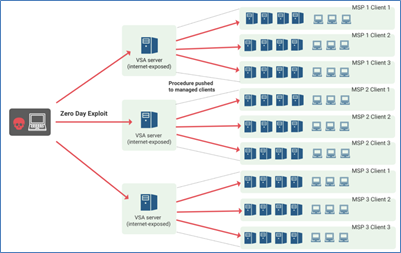

TWCERT/CC近日接獲國際情資,2021年7月2日美國資訊科技管理業者Kaseya遭到REvil發動勒索軟體攻擊,導致全球各地上千家企業受害。迄今已有十一國傳出災情,堪稱受害企業最多的單一一起勒索軟體攻擊事件,也是史上規模最大與最嚴重的供應鏈攻擊。駭客的目標為託管服務提供商(MSP),這些公司主要客群為中小型企業,透過襲擊這些MSP業者便能進一步入侵企業客戶的內網。

根據Kaseya與網路安全研究人員,犯案的是一個月前成功勒索大型肉品加工商JBS價值一千一百萬美元比特幣的俄羅斯駭客組織REvil。REvil於本事件利用Kaseya的虛擬系統管理(VSA)軟體之0-day漏洞,並藉由此管道透過託管服務提供商散播勒索軟體。美國國土安全部的網路安全與基礎建設安全局(CISA)與Kaseya皆聲明建議Kaseya使用者立即關閉其VSA伺服器。

Kaseya產業鏈攻擊示意圖

Kaseya產業鏈攻擊示意圖

建議採取資安強化措施:

- 立即關閉Kaseya VSA伺服器。Kaseya預計於7/5(美國時間)釋出漏洞修補更新檔案(官方更新釋出連結) ,屆時建議立即進行安全性更新。

- 建議透過入侵偵測工具(VSA Detection Tools)掃描系統設備是否已存在入侵跡象。

- 駭客的勒索訊息含有惡意連結,切勿開啟任何連結。

- 定期進行檔案備份,並遵守備份321原則:

- 資料至少備份3份

- 使用 2 種以上不同的備份媒介

- 其中 1 份備份要存放異地

- 不論是個人或企業,建議都應做好事前預防措施以及被感染後的應變措施,可參考勒索軟體防護指南。

- 若企業不幸遭遇駭侵事件,可尋求資安專業單位協助處理,並即時向相關單位進行資安通報,TWCERT/CC亦為企業通報及協助之單位。

本文轉載自TWCERT/CC。