Sophos 在發表的一份研究中,揭露 Gootloader 惡意軟體傳送平台背後的操作者如何利用惡意內容毒化網站並操縱搜尋引擎優化 (SEO),以讓這些被駭的網站出現在搜尋結果最前面。Sophos 研究人員再次發布另一份《Gootloader 的「母艦」如何控制惡意內容》,揭露:

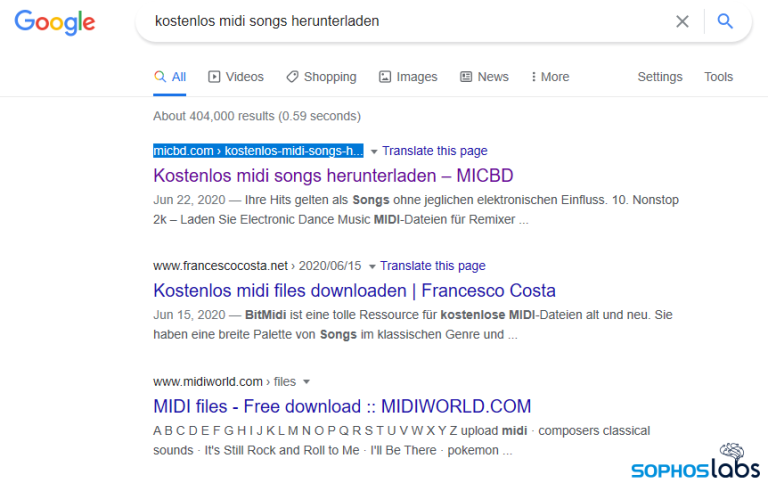

- Gootloader 背後的操作者如何確保網路搜尋會找到並將遭駭網站列為最佳搜尋結果之一

- 在遭駭網站上執行的惡意程式碼

- 控制感染過程並提供來自遭駭網站的內容的「母艦」伺服器

- 從最常見的遭鎖定關鍵字發現,Gootloader 的目標是企業的網路用戶而不是消費者

Gootloader 背後的操作者將遭駭網站列為最佳搜尋結果之一。

Gootloader 背後的操作者將遭駭網站列為最佳搜尋結果之一。

Sophos 威脅研究主管 Gabor Szappanos 表示:「Gootloader 使用 SEO 優化和社交工程,這種組合在惡意軟體傳送中並不常見,一般用於克服常見威脅的安全建議無法處理這種問題。正如 Sophos 研究中概述的,企業需要了解這種類型的攻擊是如何運作的,以便能夠找出它們並做好防禦的準備。」

Sophos 建議個人網路用戶也需注意以下警訊:

- 搜尋結果出現看似沒有邏輯關聯的網站

- 搜尋建議精準符合搜尋時使用的關鍵字

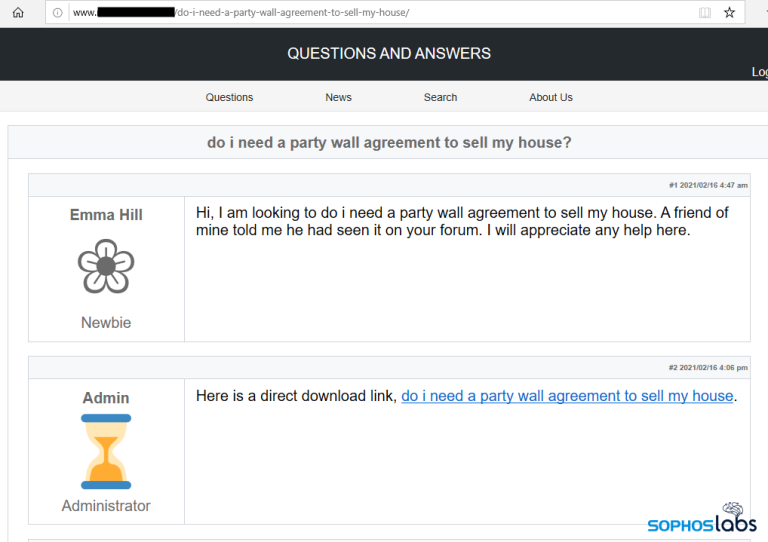

- 搜尋出現「留言板」式的頁面,其中包含和 Google 搜尋關鍵字完全符合的文字和下載連結

用戶須當心搜尋出現「留言板」式的頁面,其中包含和 Google 搜尋關鍵字完全符合的文字和下載連結。

用戶須當心搜尋出現「留言板」式的頁面,其中包含和 Google 搜尋關鍵字完全符合的文字和下載連結。

Sophos Intercept X 可偵測 Gootloader 等惡意軟體的操縱和行為來保護使用者,例如傳送 Cobalt Strike 或利用其處理程序挖空技術將惡意軟體注入執行中系統的行為。