Sophos發表研究報告《Cring 勒索軟體利用了老舊的 ColdFusion 伺服器》,描述 Cring 勒索軟體操作者如何發動一次複雜的攻擊。攻擊者入侵了受害企業環境中一台未修補且已有 11 年歷史之久的 Adobe ColdFusion 9 伺服器。受害企業使用該伺服器來收集工資單的工時表和會計資料,並託管了多部虛擬機器。攻擊者在幾分鐘內就攻破了連線到網際網路的伺服器,並在 79 小時後執行了勒索軟體。

Sophos 首席研究員 Andrew Brandt 表示:「軟體過期且易受攻擊的裝置,對伺機入侵的網路攻擊者來說是最好的對象。Cring 勒索軟體並不新鮮,但並不常見。在我們研究的事件中,遭鎖定的目標是一家服務公司,被入侵的是一台連線到網際網路的電腦,執行著老舊、過時且未修補的軟體。令人驚訝的是,該伺服器每天都還在使用。通常,最易受攻擊的設備是未使用或被遺忘的裝置,在修補和升級時被錯過或忽略了。

「但是,無論該裝置是使用中或未使用,未修補的網際網路連線伺服器或其他裝置,都是網路攻擊者掃描公司受攻擊面來尋找破口時的主要目標。值得提醒的是,取得所有資產的準確清單對 IT 系統管理員很有幫助,並且不能將過時的關鍵業務系統對公用的網際網路開放。只要組織的網路上擁有這些裝置,就會吸引網路攻擊者的注意。不要讓網路犯罪分子太容易得手。」

Sophos 的分析表明,攻擊者首先會使用自動化工具掃描目標網站,一旦發現網站伺服器上執行未經修補的 ColdFusion,就能夠在幾分鐘內攻入。

Sophos 發現,在初步入侵成功之後,攻擊者使用非常複雜的技術來隱藏它們的檔案、將程式碼插入記憶體,並利用亂碼資料覆蓋檔案,或刪除日誌和其他威脅獵捕人員調查時可發現它們蹤跡的工件由於竄改防護功能已經被關掉,攻擊者還能停用安全產品。

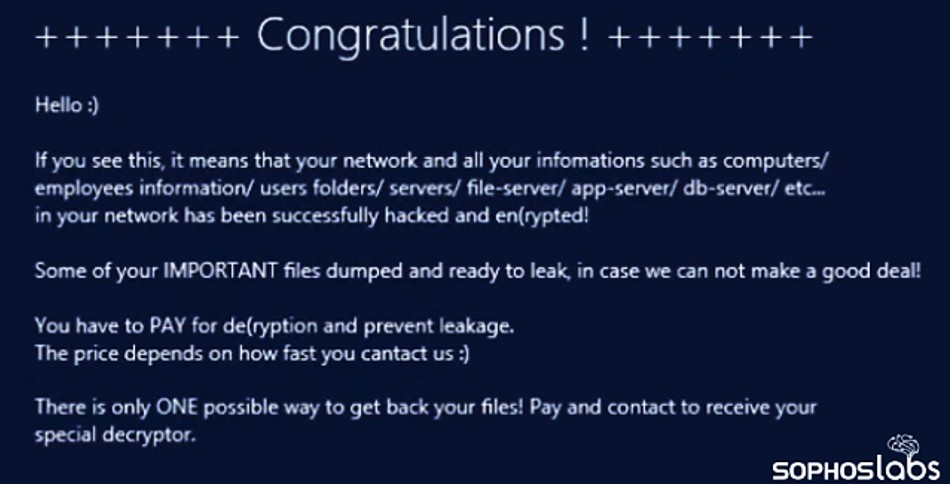

Cring攻擊者貼了一張贖金通知,宣稱他們偷了資料,準備好「談判失敗就要將資料外洩」。

Cring攻擊者貼了一張贖金通知,宣稱他們偷了資料,準備好「談判失敗就要將資料外洩」。

建議防禦最佳作法

Sophos 建議採用以下最佳作法來幫助防禦 Cring 和其他類型的勒索軟體及相關網路攻擊:

在策略層面:

- 部署分層式保護。

隨著越來越多的勒索軟體攻擊開始使用不給錢就外洩的敲詐方式,備份仍然是必要的,但還不夠。比以往更重要的是先將敵人拒之門外,或者在傷害造成之前就找出它們。使用分層式保護盡可能在組織環境內的每一點阻止和偵測攻擊者

- 結合人類專家和反勒索軟體技術。

阻止勒索軟體的關鍵是深度防禦,它結合了專用的反勒索軟體技術和人為主導的威脅捕獵。技術可提供組織所需的規模和自動化,而人類專家有能力偵測出有意義的策略、技術和象徵攻擊者正試圖進入環境的程序。如果組織內部沒有相關技能,可以尋求使用網路安全專家的支援

在日常戰術層面:

- 監控和回應警示。

確保有適當的工具、流程和資源 (人員) 可用於監控、調查和回應環境中的威脅。勒索軟體攻擊者通常會在非高峰時段、週末或假期發動攻擊,假設只有少數或沒有人會發現。

- 設置和強制執行強式密碼。

強式密碼是第一道防線。密碼應該是唯一、複雜的,並且永遠不要重複使用。使用可以儲存員工憑證的密碼管理器能更容易實現這一點。

- 使用多重驗證 (MFA)。

即使是強式密碼也可能被偷。在使用電子郵件、遠端管理工具和網路資產等關鍵資源時,任何形式的多因素驗證都比沒有好。

- 鎖定可存取的服務。

從外部執行網路掃描,識別並鎖定 VNC、RDP 或其他遠程存取工具常用的連接埠。如果需要使用遠程管理工具存取電腦,請將該工具置於 VPN 之後,或使用 MFA 當成零信任網路存取解決方案的一部分。

- 實作區段化和零信任

在採用零信任網路模型時,請將關鍵伺服器與其他伺服器和工作站分開,將其置入單獨的 VLAN 中。

- 對資訊和應用程式進行離線備份

使備份保持最新狀態,確保其可復原性並讓一份副本離線。

- 清點您的資產和帳戶

網路中未知、未受保護和未修補的裝置會增加風險並導致惡意活動被忽視。取得所有環境中所有連線電腦的最新清單非常重要。使用網路掃描、IaaS 工具和實體檢查來找到和記錄它們,並在缺乏保護的電腦上安裝端點保護軟體。

- 確保安全產品設定正確

保護不足的系統和裝置也很容易受到攻擊。確保正確設定安全解決方案並定期檢查,以及在必要時驗證和更新安全政策非常重要。新的安全功能不見得總是自動啟用。不要停用竄改防護或建立大範圍的偵測排除,因為這樣做會使攻擊者更容易得逞。

- 稽核 Active Directory (AD)

定期稽核 AD 中的所有帳戶,確保沒有人擁有超出工作所需的存取權限。離職員工離開公司後立即停用他們的帳戶。

- 修補一切

使 Windows 和其他作業系統和軟體保持最新。這也意味著要再次檢查是否已正確安裝修補程式,以及連線到網際網路的電腦或網域控制站等關鍵系統已經修補了。在此處回報的事件中,軟體廠商都已停止對 Adobe ColdFusion 9 伺服器以及底層 Windows 2008 作業系統的支援,這代表著它們不再取得軟體更新。

本文圖片轉載自Sophos官網。