趨勢科技發現了一個專門瞄準線上博弈網站的「進階持續性滲透攻擊」(APT 攻擊)集團,名為 Earth Berberoka (亦稱 GamblingPuppet),他們使用中國駭客的升級版舊式惡意程式家族,如 PlugX 與 Gh0st RAT,此外也用到一個全新的多重階段惡意程式家族 (命名為PuppetLoader)。Earth Berberoka 使用了多種平台的惡意程式家族來攻擊 Windows、Linux 和 macOS 作業系統。

攻擊目標

根據趨勢科技的分析, Earth Berberoka 的主要攻擊目標是中國境內的線上博弈網站。但也有證據指出他們曾經攻擊非博弈網站,包括某個教育相關的政府機關、兩家 IT 服務公司,以及一家電子製造商。

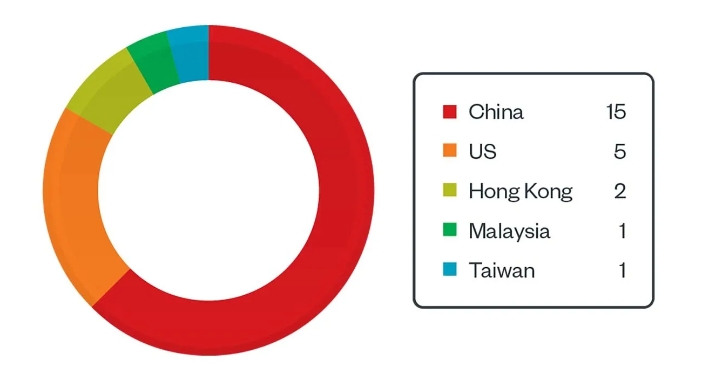

從 2020 年 12 月 12 日至 2022 年 4 月 29 日,趨勢科技總共在中國境內記錄到 15 次冒牌 Adobe Flash Player 安裝程式下載,其中有 8 次是從某個網站重導到惡意的 Adobe Flash Player 網站 (5 次從美國的合法新聞網站,3 次從某個不明網站,其中 2 次來自香港,1 次來自馬來西亞),並且在台灣境內偵測到 1 次 PlugX DLL 下載。

Earth Berberoka 的監測資料 (2020 年 12 月 12 日至 2022 年 4 月 29 日)。

Earth Berberoka 的監測資料 (2020 年 12 月 12 日至 2022 年 4 月 29 日)。

根據 Earth Berberoka 的鍵盤側錄程式產生的記錄檔顯示,某個馬來西亞的代管服務供應商正遭到入侵。此外,網路上還可找到一個類似的記錄檔,裡面記載著屬於某中國博弈網站的 IP 位址。還有一個記錄檔中包含另一個中國博弈網站的登入頁面網址。後面這兩個檔案確立了 Earth Berberoka 的主要目標是博弈產業。

至於 Earth Berberoka 瞄準的國家,可從該集團使用的某個後門化應用程式看出端倪。第一個線索是此應用程式的註冊流程僅限美國、加拿大及一些亞洲國家的使用者註冊,包括:中國、香港、澳門、菲律賓、日本及南韓。另一個線索是該集團用來攻擊 Linux平台的兩個惡意程式家族 (Xnote 和 HelloBot) 解密後的組態設定檔案中似乎含有與博弈公司相關的字眼。

感染途徑

Earth Berberoka 攻擊行動使用了多種感染途徑來散播其惡意程式,包括一個所謂安全的聊天軟體 (MiMi)、一個冒牌的虛擬貨幣交易所軟體,以及一個提供惡意 Adobe Flash Player 安裝程式的網站。

Earth Berberoka 利用了一個後門化的聊天軟體叫做「MiMi」。根據該軟體的官方網站 (中文),MiMi 是一款「祕密」聊天軟體,支援 Windows 和 macOS。MiMi 聊天軟體暗藏著某個惡意程式,它會在 MiMi 聊天軟體執行檔在受害電腦上執行時暗中下載來執行。此處必須說明的一點是,儘管這款聊天軟體含有惡意程式,但我們並未針對這款聊天軟體「本身」進行分析,因為它看起來似乎是個正常的聊天軟體。

MiMi 聊天軟體啟動時的畫面,此時有另一個惡意程式在背後執行。

MiMi 聊天軟體啟動時的畫面,此時有另一個惡意程式在背後執行。

MiMi 會要求新使用者輸入手機號碼或電子郵件地址來註冊。從應用程式註冊時的電話號碼國碼下拉選單來看,它僅支援美國、加拿大和幾個亞洲國家。根據這點,我們認為 Earth Berberoka 的主要攻擊目標是專為亞洲國家而設的一些博弈網站。

趨勢科技在分析時發現,macOS 版本的 MiMi 會載入兩個惡意執行檔,它們都是 oRAT 惡意程式的樣本。而 Windows 版本會載入一個 64 位元版本的 PlugX 惡意程式。

在 macOS 上,Earth Berberoka 也會使用一個冒牌的 BitGet 軟體。BitGet 是一個新加坡虛擬加密貨幣交易平台。

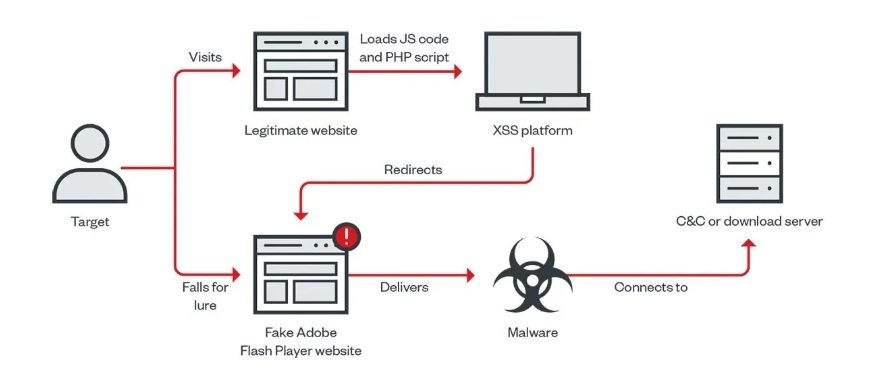

Earth Berberoka 會利用合法網站的一個永久性跨網站腳本 (XSS) 漏洞來執行第三方伺服器上的 JavaScript 程式碼。被注入的程式碼會呼叫一個名為「xss.php」的 PHP 腳本來確認受害者使用的是 Windows 系統,並產生一個 Cookie 來確保其程式碼只會執行一次。接著畫面上會彈出一個中文訊息視窗表示系統上的 Adobe Flash Player 版本太舊無法顯示內容,接著將受害者帶到某個宣稱提供新版 Adobe Flash Player 的網站。

多個宣稱提供免費新版 Adobe Flash Player 的網站,但其實下載的都是惡意程式。雖然 Adobe 從 2020 年 12 月 31 日之後便不再提供 Flash Player 的技術支援,而且所有主要網站也都已經停用了 Flash 擴充功能,但我們發現 Adobe 仍舊允許第三方編輯程式經由 flash.cn 網站在中國境內提供某版本的 Flash Player。

就像這起攻擊行動的其他冒牌網站一樣,這個假冒的 Flash 網站也是中文網站,意味著 Earth Berberoka主要鎖定的目標是中文使用者。

根據趨勢科技監測資料,Earth Berberoka 利用了兩個網站來散播這個木馬化的 Adobe Flash Player 安裝程式。一個是以美國某大城市中文社群為受眾的新聞網站,另一個是不明網站,該網站在趨勢科技研究時已經離線並且沒有網域名稱。

Earth Berberoka 經由冒牌網站提供後門化 Adobe Flash Player 安裝程式的感染過程。

Earth Berberoka 經由冒牌網站提供後門化 Adobe Flash Player 安裝程式的感染過程。

防範 Earth Berberoka 的攻擊

根據趨勢科技對 Earth Berberoka 的工具和基礎架構所做的分析,這個 APT攻擊 集團背後擁有相當雄厚的人力及資源。該集團使用的是升級版的舊惡意程式家族,以及一個似乎專為該行動打造的家族。隨著線上博弈市場的不斷成長,趨勢科技預料 Earth Berberoka 及其他 APT 集團未來還會針對這個獲利豐厚的產業發動更多攻擊。

本文轉載自趨勢科技部落格。