近年來,鎖定關鍵基礎設施和產線製造設施的網路攻擊事件層出不窮,而企業受到網路攻擊導致產線停擺也成為頻繁的新聞事件。這不僅讓這些企業蒙受經濟損失,也會導致企業聲譽受損。另一方面,生產現場的 OT (Operational Technology) 數據因數位轉型的需求而要被整合到企業的數據控管模式,促使以往封閉的 OT 環境邁向 OT/IT 多網融合的開放架構。當生產現場的設備連上網後,也意謂著以往只發生在 IT 層面的資安問題瞬時變成了 IT和 OT的共同挑戰,讓工業網路安全防護變成了必備品。

然而,面對 OT 相當獨特和複雜的環境時,不難理解企業的資安長和安全長迫切需要了解 OT 環境及其數據傳輸的全面需求,也得掌握如何在不中斷工業運作的情況下,有效地進行網路安全部署。當 OT 與 IT 連結後,每個動作都牽一髮而動全身,在做出如何部署的決策前必須審慎評估各種方法與架構。本文將探討兩種最常見的安全架構— 縱深防禦和零信任架構,並分享一些實用技巧,以協助企業在獨特的 OT 環境中順利完成部署。

美國國家標準暨技術研究院 (NIST) 於 2020 年公布的 SP 800-207 標準文件中指出,零信任架構的出發點是,僅將最低的存取權限授予需進行網路運作的特定人員。如此可避免某人有正當理由需要存取網路,而管理員卻賦予他無限制的存取權限,使其能夠存取不相關網路區域,導致出現安全漏洞的機率升高。

而縱深防禦架構則是透過多層級的安全保護,有效強化工業運作的網路安全。這種架構的好處是,如果第一層保護失效,還有第二次機會能夠保護網路。根據 IEC 62443 網路安全標準,企業的首要之務是依照所需的防護層級將網路劃分為不同區段。劃分後的各個區段都自成一區,其中所有的通訊設備都具備相同的安全等級,也就是享有相同的防護層級。如果想進一步加強安全性,可將一個特別重要的區域,依照安全需求再劃分出不同的安全區域,並採取更嚴格的保護措施。

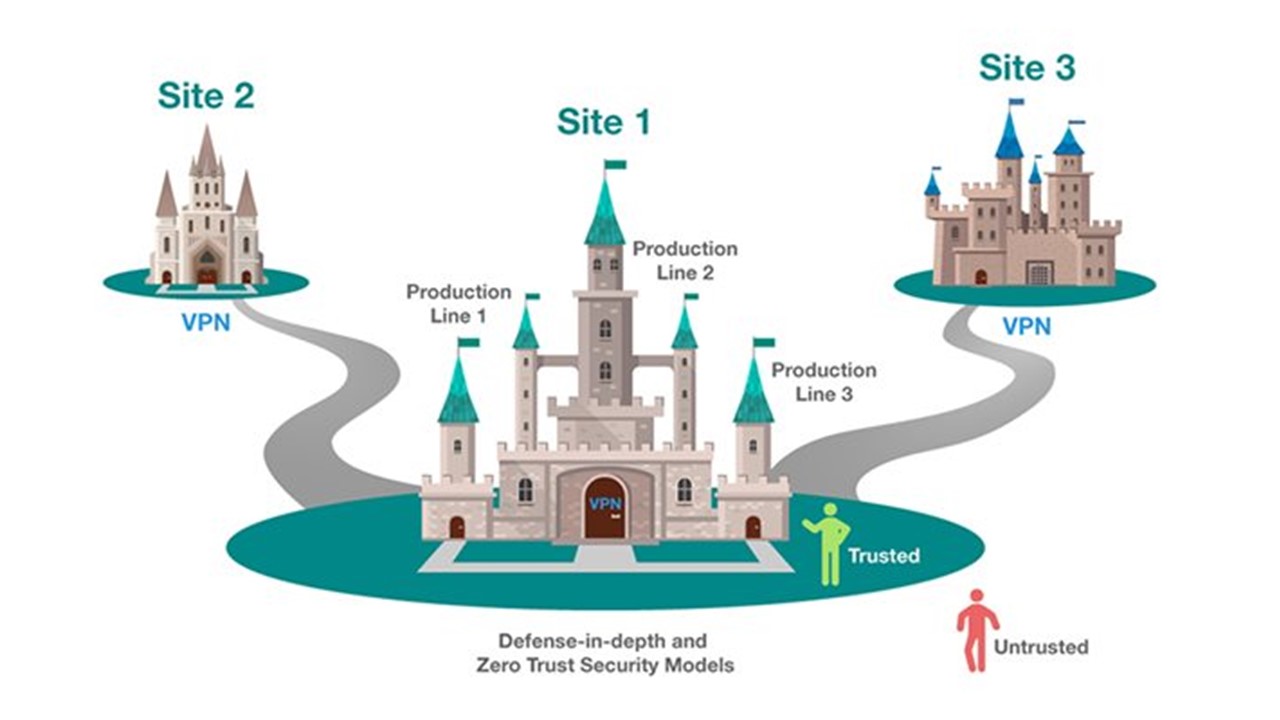

縱深防禦與零信任架構模型

縱深防禦與零信任架構模型

上述兩種方法可合併運用;透過縱深防禦的分層保護為基礎,並部署零信任機制,讓使用者僅限存取其需要的特定區域,以建立強固的工業運作。然而,即便採用了這兩種方法,網路安全卻沒有萬靈丹,因此我們必須從不同角度來思考,以確保真正的網路安全。

提升網路安全意識

除了部署零信任機制和縱深防禦外,更重要的是應該提高不同部門人員的網路安全意識,確保所有團隊成員都能養成一致的網路安全思維。企業應鼓勵員工深入了解遵循安全要求的好處,以提高員工遵循的意願。

然而,也需要下列條件的配合:

- 企業具有一致的安全事件應對以及網路管控準則

- 企業所採取的態度應是預設所有設備和網路都有可能受到安全威脅

- 企業必須建立穩健的資安事件恢復和應對流程

部署強固的使用者與網路設備認證機制

工業網路中最常見的一種安全風險是使用者憑證被盜用。如果未採用零信任原則,那麼惡意人士只需竊取使用者憑證,便可恣意存取網路。相較之下,在採用零信任架構的網路中,惡意人士不僅需取得設備存取控制權,同時還需通過使用者認證與授權。此外,也建議使用信任清單來嚴密管理網路。

- 裝置存取控管

藉由使用信任清單、流量控管和失敗登出等功能,讓網路設備僅允許來自可信任、具安全開機功能設備的使用者進行存取,並避免攻擊者重複嘗試登入(如暴力破解攻擊)。

- 使用者認證與授權

在使用者登入時,網路設備會驗證使用者憑證、記錄使用者嘗試進行存取的次數,並根據使用者身分配發最低的存取權限。

- 信任清單

如果希望進一步強化安全性,信任清單是管控網路流量不錯的方法。一種常見的做法是,為 IP 位址和通訊服務埠建立信任清單,然後利用深度封包檢測,以及讀寫權限等功能,滴水不漏地控管網路。

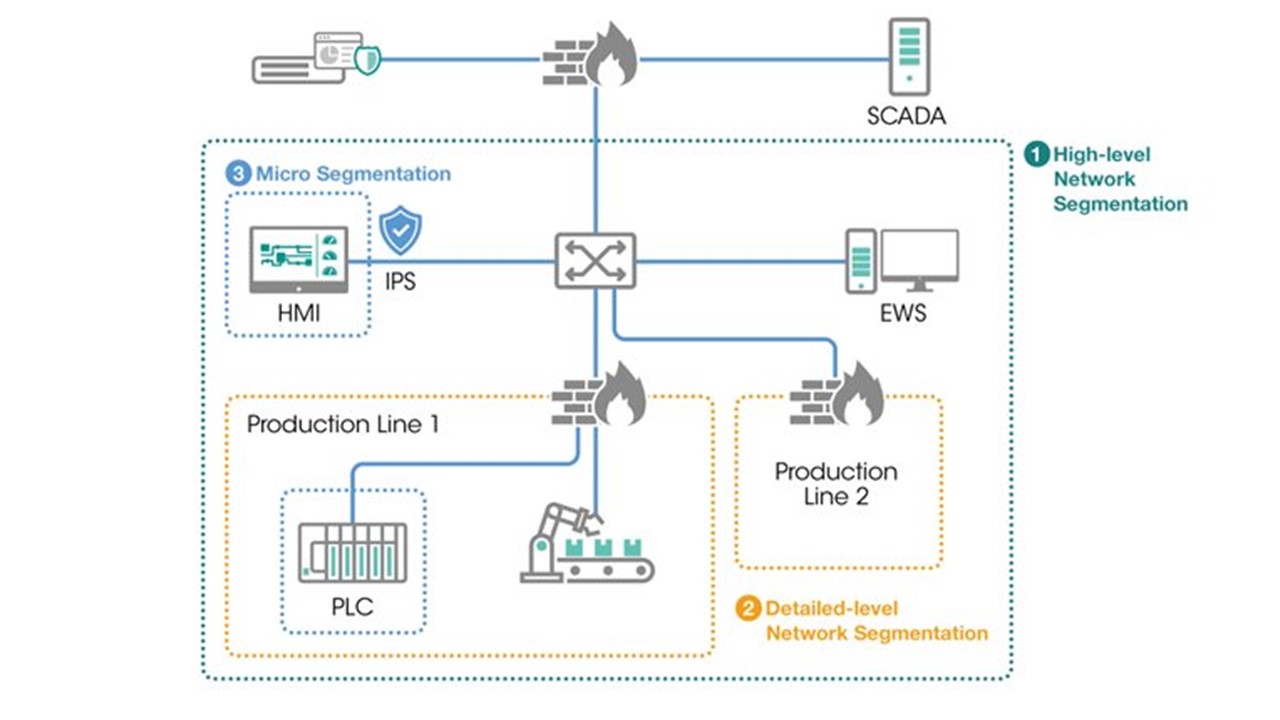

利用網路分段實現縱深防禦

遠端連線是工業控制系統中重要關鍵環節,必須加以有效管理。另一方面,來自內部的威脅也是網路一大隱患。企業必須採取行動,將這兩種情況帶來的安全風險降到最低。適當的網路分段,可防止惡意人士在攔截遠端連線時,或在系統遭受內部威脅時,恣意存取整個網路。

- 網路分段

分段式網路可阻止惡意人士在網路中橫向移動。企業通常會在 IT 和 OT 網路之間部署防火牆,以建立高安全層級的網路區段。然而,如果網路未經適當分段,一旦惡意人士盜取了使用者憑證,等於敞開了大門,任其存取 OT 中的設備和網路。企業可使用幾種方法劃分網路區段,包括部署防火牆,一大優點是,可協助網管人員建立不同網路區域,而且只允許經核可的流量從一個區域進入另一個區域。此外,管理者也可藉由制定安全政策和規則(例如限定 IP 位址和僅授權使用中的埠),將網路劃分為更小、更易於管理的區段,確保僅允許必要的流量通過。

- 微分段

可程式化邏輯控制器 (Programmable Logic Controllers, PLC) 是工業控制系統的關鍵資產之一。當其遭到破壞,生產線將因而停擺,造成各種損失並可能危及人身安全。企業可部署工業入侵防禦系統,以遏阻特定區域內的網路攻擊,同時保護重要資產。

利用網路分段來建立縱深防禦

利用網路分段來建立縱深防禦

此外,持續管控異常的網路活動,也有助於阻止攻擊蔓延,並使得網路維運人員能更快復原網路運作。

借助 OT 專家與專為 OT 設計的解決方案,走出網路安全迷航

在過去,多半是由 IT 人員負責資安,然而 IT 與 OT 資安目標、需求與方法具有不同的思維,可借助了解 OT 產業應用與需求的專家團隊例如 Moxa,或是專為 OT 網路安全所設計的設備與解決方案,來協助完善工業網路的安全部署。

本文為投稿文章,不代表社方立場。原文作者: 四零四科技 (Moxa)。