據統計,大型企業組織通常擁有數千、數萬或更多的連網資產,包括網站、敏感性資料、員工憑證、雲工作負載、雲端儲存、原始程式碼、SSL憑證等。2021年底Log4j漏洞事件引發的討論之一就是IT資產的暴險管理。

現代數位基礎設施加速發展下,容器化、SaaS應用以及混合工作環境急速增長,企業面臨的攻擊面也在隨之擴大。為降低攻擊風險,許多機構開致力於識別、分類和管理連網的資產。

2018年 Gartner首次提出攻擊面管理(Attack surface management,ASM)的概念。2021年7月Gartner發佈《2021安全營運技術成熟度曲線》,將攻擊面管理相關技術定義為新興技術。

Gartner預測,攻擊面管理解決方案將成為2022年大型企業的首要投資項目。在《2022年網路安全主要趨勢報告》中,Gartner研究人員強調:「隨著企業受攻擊面持續擴大,安全和風險管理者將被迫增加對攻擊面管理工具的投資。」

攻擊面管理被視為向主動防禦轉變的開始。主動防禦代表企業組織必須像攻擊者那樣洞察整個攻擊面,通過持續測試,確定補救措施的優先順序並驗證有效性,從而做到領先潛在攻擊者。透由主動防禦,企業組織可以實現早期洞察安全威脅,並採取適當措施來緩解威脅和降低風險。

攻擊面管理蔚為主流,可以從多個國際收購案看出端倪,如:Mandiant收購Intrigue,微軟收購RiskIQ,Palo Alto Networks收購Expanse Networks。Gartner 估計,到2026年20%的公司可以做到95%資產的可視化暴險管理,而今年這個比例不到1%。這意味攻擊面管理仍然處於早期階段。

攻擊面管理:暴險管理的第一個支柱

攻擊面是指未經授權即能存取和利用企業數位資產的所有潛在入口的總和,包括未經授權的可存取的硬體、軟體、雲端資產和資料資產等;同時也包括人員管理、技術管理、業務流程存在的安全性漏洞和缺陷等,這些都是可能被攻擊者利用而造成損失的潛在風險。

概括來說,攻擊面主要包括:

- 已知資產:庫存和管理的資產,例如您的公司網站、伺服器以及在其上運行的項目;

- 未知資產:例如影子IT或孤立的IT基礎設施,這些基礎設施超出了您安全團隊的許可權,例如被遺忘的開發網站或行銷網站;

- 流氓資產:由威脅行為者構建的惡意基礎設施,例如惡意軟體、冒名網站或行動APP等;

- 供應商:攻擊面不限於組織本身,協力廠商和第三方供應商也會引入重大的安全風險。即便是小型供應商也可能導致大規模資料洩露。

需要強調的是,並非所有暴露資產都可以成為攻擊面,只有可利用的暴露資產疊加攻擊可能性才會形成攻擊面。攻擊面管理是以攻擊者角度對企業組織的數位資產進行檢測發現攻擊面、分析研判、情報預警、回應處置和持續監控的一種資產安全管理方法,其最大特性就是以外部攻擊者視角來審視企業所有資產可被利用的攻擊可能性。

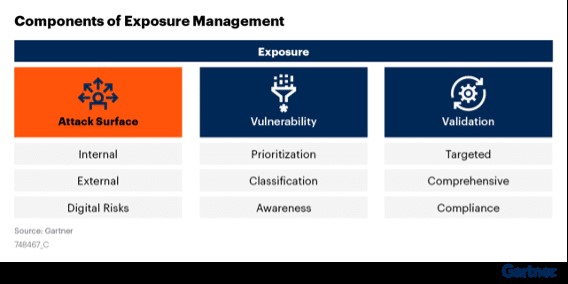

在Gartner報告中,攻擊面管理(ASM)是暴險管理(Exposure Management)的第一個支柱,其他還包括漏洞和驗證管理。

暴險管理包括攻擊面管理、漏洞管理和驗證管理

暴險管理包括攻擊面管理、漏洞管理和驗證管理

攻擊面管理涉及三個新興領域

Gartner認為,攻擊面管理涉及三個新興領域,即網路資產攻擊面管理(CAASM)、外部攻擊面管理(EASM)以及數位風險保護服務(DRPS)。

其中,外部攻擊面管理使用流程、技術和託管服務來發現連網的企業資產、系統和相關漏洞,例如,可能被利用的伺服器、憑證、公有雲服務錯誤配置和協力廠商或合作夥伴軟體程式碼漏洞。

網路資產攻擊面管理專注於使安全團隊能夠解決持續存在的資產可視性和漏洞挑戰,使企業能夠通過與現有工具的 API 整合查看所有資產(內部和外部),查詢合併的資料,識別安全控制中的漏洞範圍和差距,並修復問題。

數位風險保護服務透過技術和服務組合,以保護關鍵數位資產和資料免受外部威脅。這些解決方案提供對開放網路、社交媒體、暗網和深層網路資源的可視性,以利識別關鍵資產的潛在威脅,並提供有關攻擊者及其惡意活動的攻擊鏈資訊。

三個新興領域的差異在於,外部攻擊面管理注重技術和營運並主要關注外部資產,數位風險保護服務支持更多以業務為中心的活動,而網路資產攻擊面管理關注內部資產。

為什麼需要攻擊面管理?

日前攻擊者已使用自動化工具來發掘資產、識別漏洞並發起攻擊。事實證明,其中許多攻擊都很成功。

傳統的安全防禦,如防火牆、IPS、網路分段等,雖然能夠保護企業組織的網路;但是,上有政策下有對策,攻擊者已轉向其他意想不到的攻擊媒介,如社交平台的聊天/協作工具以及供應鏈端的軟體漏洞。

研究表明,69%的企業組織所經歷過的網路攻擊是利用未知、未管理或管理不善的連網資產開始。這些網路攻擊可能很嚴重,就像2017年的Equifax漏洞或2021年的Log4j事件。

攻擊面管理的價值包括:

- 提高資產可視性,使組織能夠減少盲點和不受管理的技術,如影子IT,從而改善其安全狀況並實現更全面的風險管理;

- 瞭解針對資產的潛在攻擊路徑,有助於組織確定資安佈署及設定的優先順序。反過來,這有助於減少可能被利用的連網和公共領域的不必要暴露;

- 更準確、最新和更全面的資產和安全管理報告,可以更有效率審計合規性;

- 對資料收集的阻力更小,對影子IT、協力廠商系統和缺乏IT管理的商務應用程式更好的可見性;

- 獲得可操作的情報和有意義的指標,並可進行跟蹤。這些證明了將ASM納入網路安全計畫的價值。

面對日益複雜的IT/OT環境,Gartner建議企業實施攻擊面差距分析,以檢測 IT 和安全維運的潛在盲點。並從關鍵風險因素考量,應優先採用哪些技術。一般來說,外部攻擊面管理(EASM)以及數位風險保護服務(DRPS)應該早於網路資產攻擊面管理(CAASM),因為 CAASM 技術通常在資產清單方面是可擴展的。

本文節錄自Secrss.com。