APT攻擊近來相當頻繁,日前(4/18)FireEye在部落格上揭露一起由中國駭客組織Shiqiang發動的APT攻擊,竊取目標人士的身份認證資訊與機密資料,主要目的是打擊西藏活動與相關人士,而一些提供庇護或資源的單位,包括數個台灣政府部門,與位於印度的西藏研究中央大學(Central University Of Tibetan Studies),也因為此成為駭客的攻擊目標。

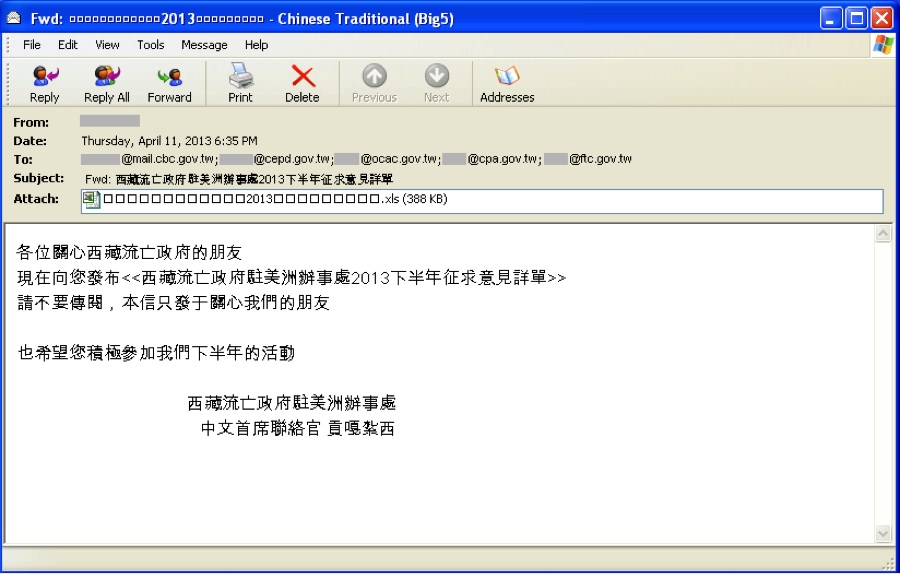

此次APT攻擊主要透過一封夾帶XLS檔案的email進行散布(如下圖),惡意郵件主旨為「西藏流亡政府駐美洲辦事處 2013下半年征求意見詳單」,一旦使用者打開附件excel檔案後,檔案內容只會出現「你的系統不支持藏文,請訪問微軟官方網站下載藏文字幕」。

(圖片來源:FireEye)

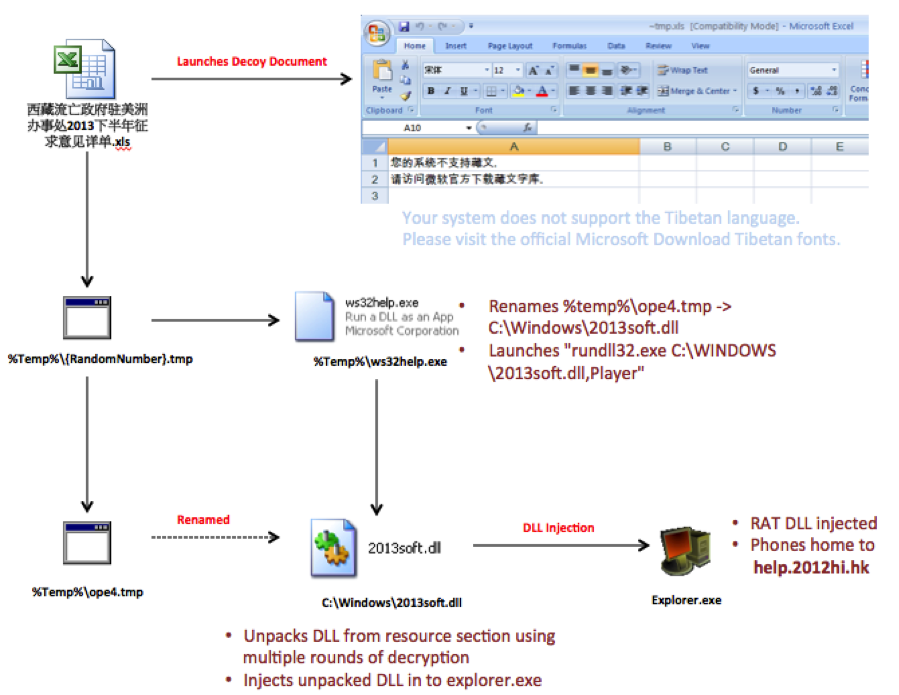

事實上,這不過是個幌子,這份惡意文件利用了微軟Office最新的安全漏洞CVE-2012-0158,使用者在開啟附件後,電腦就會自動抓取一系列檔案(如下圖),最終目的是為了下載與執行一個名為「2013soft」的DLL檔,這個DLL檔是為了在Windows程序管理器explorer.exe注入遠端存取木馬程式(RAT,Remote Administration Tool)而設計。

(圖片來源:FireEye)

而被下載至使用者電腦的RAT,是中國知名遠端控制軟體GrayPigeon(灰鴿子)的變種,其以Delphi撰寫且包含許多功能,像是確定主機名稱和作業系統版本、紀錄按鍵和滑鼠事件、擷取電腦螢幕畫面、使用Telnet協定、發送與接收文件、以及主動關機和重新啟動等。此外,該病毒還使用不同的Pascal模組,比如TscreenCaptureUnit.pas和UnitServices.pas,並藉由TEA (Tiny Encryption algorithm)加密演算法,加密C&C伺服器的位址help.2012hi.hk,以免被偵測出來。

雖然此次目標攻擊可能僅針對特定人士,卻也再度突顯中國對台灣網路威脅的嚴重性。趨勢科技台灣區暨香港區總經理洪偉淦日前在接受媒體的訪問時就指出,台灣是遭受駭客攻擊的密度,不是全球第一,就是第二,其原因就來自於廣大的中國駭客。

國安局局長蔡德勝也於今(2013)年三月底時表示,中國駭客對於台灣的網路攻擊,從過去以竊取機密資料為主,到現在已經開始逐漸鎖定破壞台灣的基礎設施,比如交通、金融系統。他也強調,這些來自中國的網路攻擊相當嚴重,將對台灣政府和企業造成重大的衝擊,並可能帶來比恐怖主義攻擊更危險的全球威脅。

其實,自2013年初以來,世界各國陸續傳出APT攻擊事件,面對日益精密的攻擊手法,如何做好防禦已成為企業最重要的議題,即將於4/24-26展開的2013亞太資訊安全論壇,有許多關於APT攻擊與防禦之道的精彩演講,歡迎大家踴躍參加,掌握最多最新的APT攻擊情報。

@亞太資安論壇APT精彩議程列表

|

日期

|

時間

|

議題

|

講者

|

教室

|

|

4/25

|

13:30-14:10

|

面對APT,您需要客製化的防禦策略

|

趨勢科技

|

504b

|

|

4/25

|

14:30-15:10

|

網路攻擊新趨勢:APT的DDoS攻擊

|

Nexusguard

|

504b

|

|

4/25

|

16:30-17:10

|

駭客現形:透視 APT

|

Fire Eye

|

504b

|

|

4/26

|

9:30-10:00

|

政府資安的挑戰 技服的過去與未來

|

技服主任

劉培文

|

501

|

|

4/26

|

11:50-13:00

|

解密最深威脅:APT鑑識新境界與阿碼願境

|

阿碼科技

|

504a

|

|

4/26

|

13:30-14:10

|

駭客現形:透視 APT

|

Fire Eye

|

504b

|

|

4/26

|

14:30-15:10

|

拼出南韓攻擊事件全貌

|

HITCON

|

504b

|