我們在本篇文章中,透過分析駭客所使用的惡意程式具備的功能來釐清駭客的手法,並還原過程來了解事情的來龍去脈。下列表格為此次用來作攻擊的惡意程式的檔案資訊,而接下來,將會進一步的討論這幾支程式的分析。

.jpg)

Bitsran.exe用於建立後門、加密系統檔、內網擴散

此惡意程式主要有兩個行為,其一是利用遠端系統帳號執行此惡意程式,建立後門並加密檔案。

確保後門以及加密檔案的行為,就算是電腦關機後再開啟依然能夠執行。

.jpg)

圖1 機碼註冊值

圖1,此程式部分為將自己寫進HKLM的機碼註冊值中。

執行動作期間,惡意程式會將當前記憶體資訊都暫存檔儲存成一個名為RSW1010.tmp。這個舉動可能是為了將當前記憶體裡的資料刪除或加密抹除掉,因此不容易讓鑑識人員能夠輕易剖析出駭客的手法。在動態分析時,有發現到RSW1010.tmp。內容被加密後遺留在圖示的所標示的位置上。

.jpg)

圖2 暫存檔路徑

圖2,此程式部分是將執行自己時產生的暫存檔儲存成RSW1010.tmp。並存在C:\windows\temp\底下。

而當所有的任務結束後,會將電腦裡的檔案改變附檔名,使電腦裡的檔案都無法正常開啟使用。

.jpg)

圖3 bitsran.exe執行路徑

圖3的程式是將改變檔案的副檔名,在檔名後直接加上底線。

在加密完全部檔案後,為確保能對後來進入的檔案進行加密,所以在系統中建立一個排程持續對新進來的檔案進行加密。

.jpg)

圖4 bitsran工作排程

圖4所示,從每天的0:00~23:59執行一次

另外此惡意程式特別的是,帳號以及密碼都已經預設在程式內。

.jpg)

圖5 FEIB登入帳密

圖5是以ollydbg載入記憶體做動態分析。可以看到FEIB的2組登入帳號及密碼,分別為FEIB\SPUSER14,密碼為 ******vgy7;FEIB\scomadmin,密碼為 ********adM。

在分析到此處時,有個值得思考的點。程式中的帳號以及密碼都是預設好的,也就是說,他在使用此勒索病毒之前早就知道了帳密資料。那他只要將錢轉走就可以直接離開就行了。因此能夠猜測出,此勒索程式不如同其他事件是以加密機敏資料勒索錢財為目的。而可能的原因只是用來將自己入侵的相關資料加密起來,不讓鑑識人員輕易的找到線索。

前面為靜態的逆向分析,接下來為實際執行狀況以驗證逆向分析後所作出的結論。加密系統檔案時,會產生RSWEAB.tmp檔,以及系統排程task。

.jpg)

圖6 執行時的Process狀態

圖6是使用觀看process的工具,呈現出執行惡意程式後在process上的情況。在Bitsran.exe 下方可看到產生的RSWEAB.tmp檔。

除了建立後門,另一個行為則是掃內網IP,試圖針對內網的電腦進行擴散。

.jpg)

圖7 內網擴散封包

圖7是以wireshark側錄封包。顯示Source端以TCP方式對445 port對10.x.x.x的IP位址進行掃描。

這裡的內網IP與上面的超級帳戶的帳密資料相同,都是已經預設在程式裡。對於前面推測在執行勒索軟體時已經知道系統相關資料的可信度提高。

.jpg)

圖8 內網擴散封包

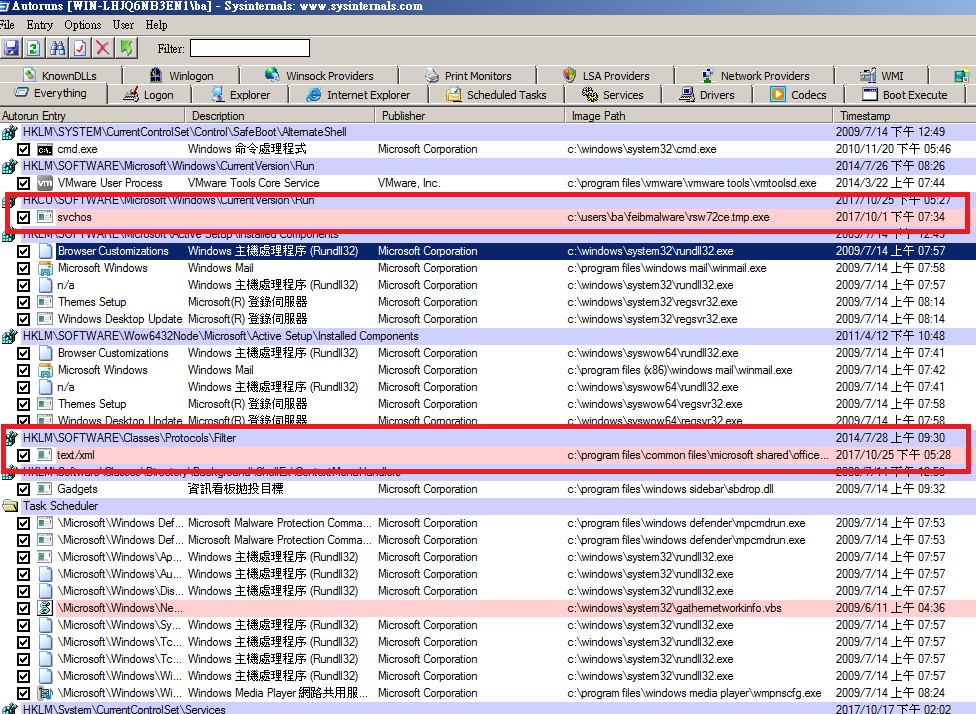

圖8為當前系統的機碼值狀況,由紅色的區塊標示出目前可疑的機碼值。BITSRAN.exe掛載到HKLM下。

.jpg)

圖9 Remote Control Evidence

圖9表示出被植入了後門。而在觸發後,許多的外部IP向受駭電腦進行連線與控制。

RSW72CE.tmp用於加密檔案、社交工程

這支程式用於加密電腦內的應用程式。使得使用者在受駭電腦內無法使用任何一個軟體。

.jpg)

圖10 產生UNIQUE_ID_DO_NOT_REMOVE檔案

圖10顯示的UNIQUE_ID_DO_NOT_REMOVE檔案會出現在每個檔案夾內。這也表示該位置的軟體都不能開啟使用了。

另外,為求掩蓋行蹤,使鑑識人員無法找到任何線索,駭客將系統有關的檔案全部都刪除。

.jpg)

圖11 刪除備份檔案

圖11所示,駭客使用自行撰寫出的.bat檔執行刪除任務。將windows 硬碟空間C~H下的.vhd、.bac、.bak、.wbcat、.bkf、Backup、.set、.dsk……等檔案一律刪除。

並且,如同前面第一支惡意程式一樣,建立系統排程,以確保後面新進的檔案都能夠完整清除掉。

.jpg)

圖12.1 刪除備份檔案

圖12.1 為將機碼註冊值狀況,刪除檔案的程式寫進HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\svchos位置。以確保重開機後也能執行。

此惡意程式將受駭電腦內的所有檔案都加密後使得應用程式都不能開啟。並且刪除系統檔案,而無法進一步的依靠環境得到線索,增加還原事情經過的難度。

另外,此程式還有另一項特點,他會去更改office的dll檔。此方法是為了將office的文件另用成社交工程的手段,企圖擴散災情。

圖12.2 刪除備份檔案

藉由更改dll檔,使得在開啟office所屬的文件時, EIP會因為被竄改而去取得駭客植入的shellcode進入點。此作法能夠將開啟office文件的這個舉動成為執行惡意程式的觸發點。想藉由大家常用的office文件作為執行惡意程式的掩護。

在這篇文章中,藉由程式上的一些特點,推斷出一些可能性。例如,勒索軟體除了成為了銷毀行蹤的工具,也可能成為一個誤導。而此狀況可能被誤認為一般勒索行為,誘使檢查人員用一般處理勒索軟體的方式-重灌,使得重要線索被抹除掉。另外,竄改office的dll檔,變得只要開啟office檔案,惡意程式就會自動執行。當確定這些攻擊點,就能夠找到根本問題,才能預防類似的再次發生。

資料來源:資安所自行整理